"Uno degli incidenti più grandi nella filiera di sempre". Così Kaspersky Lab ha definito ShadowHammer, un attacco che ha colpito i computer desktop e portatili di Asus fin dalla produzione, la cosiddetta supply-chain. In pratica software o componenti maligni vengono installati sui sistemi durante la produzione o l'assemblaggio, o in seguito tramite i canali di fornitori fidati. L'azienda russa si è accorta del pericolo "grazie a una nuova tecnologia nei nostri prodotti che è in grado di rilevare gli attacchi nella catena produttiva" e secondo quanto ricostruito, il problema è persino più grande dell'attacco che coinvolse il noto software Ccleaner qualche anno fa.

Un malintenzionato, non si sa ancora chi, ha infatti modificato Asus Live Update, il software che distribuisce BIOS, UEFI e aggiornamenti ai laptop e ai desktop Asus, aggiungendo una backdoor e distribuendolo agli utenti tramite i canali ufficiali.

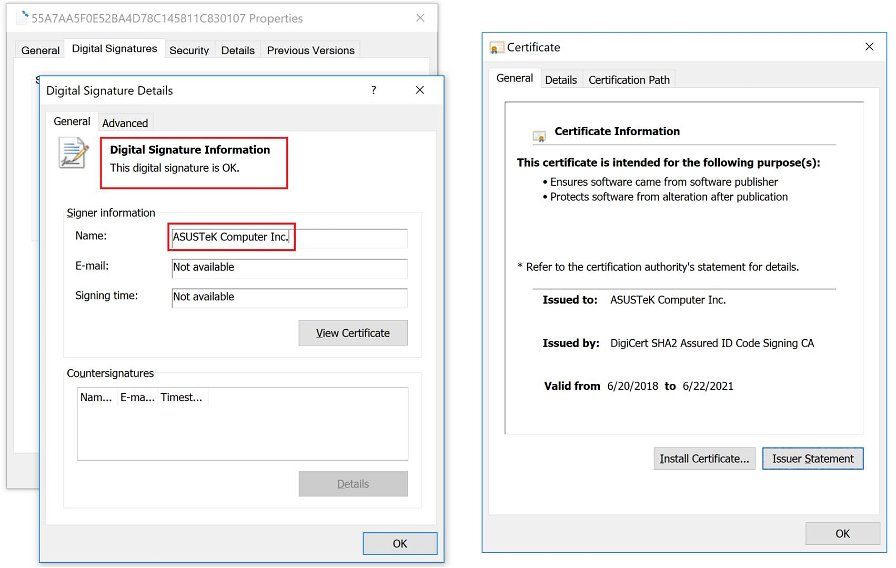

L'utility è stata firmata con un certificato legittimo, ospitato sul server ufficiale di Asus dedicato agli aggiornamenti, "e questo ha permesso che non fosse rilevata per lungo tempo". I criminali si sono persino assicurati che la dimensione del file dell'utility maligna rimanesse simile a quella originale.

"Secondo le nostre statistiche, oltre 570.000 utenti dei prodotti Kaspersky Lab hanno installato l'utility con backdoor integrata, ma stimiamo che sia stata distribuita a circa 1 milione di persone in totale. I cibercriminali che hanno messo a punto il software non era interessati tuttavia alla totalità delle persone, ma hanno preso di mira solo 600 indirizzi MAC specifici, per i quali gli hash sono stati hardcoded (codifica fissa MD5) in differenti versioni del software".

Nel caso in cui il software venisse installato su un PC con uno di quei 600 indirizzi MAC, il malware contatta subito un server sotto il controllo dei malintenzionati per installare ulteriore malware su quei sistemi.

Kaspersky Lab ha rilevato che le stesse tecniche sono state usate contro i software di altri tre produttori. "Abbiamo informato Asus e le altre aziende dell'attacco ShadowHammer. A oggi, tutte le soluzioni di Kaspersky Lab rilevano e bloccano le utility con il trojan, ma suggeriamo comunque di aggiornare Asus Live Update se lo state usando. La nostra indagine è ancora in corso".

In un lungo articolo su Motherboard, l'azienda russa è entrata maggiormente nei dettagli. Kaspersky ha scoperto l'attacco per la prima volta il 29 gennaio dopo aver aggiunto alla propria tecnologia uno strumento di scansione per rilevare frammenti di codice anomali nascosti in codice legittimo o rilevare codice che muta il normale funzionamento di un sistema.

A quanto pare il software maligno è stato distribuito per almeno 5 anni mesi prima che venisse scoperto. "Questo attacco ShadowHammer mostra che il modello di sicurezza che usiamo, basato sui nomi dei produttori noti e la convalida di firme digitali, non può garantire che siate al sicuro dai malware", ha affermato Vitaly Kamluk, direttore del Global Research and Analysis Team di Kaspersky Lab per l'area Asia-Pacifico.

Secondo Kamluk, Asus ha negato a Kaspersky che il proprio server fosse stato compromesso e che il malware arrivasse dalla propria rete quando è stata contattata il 31 gennaio. Nonostante un incontro il 14 febbraio tra la stessa Kaspersky e Asus, l'azienda taiwanese è rimasta quasi del tutto inerte e non ha notificato ai propri clienti il problema.

Kamluk ha tuttavia aggiunto che il percorso per il download dei sample del malware mirava direttamente al server dell'azienda. A confermare quanto rilevato da Kaspersky è anche la concorrente Symantec. L'azienda statunitense sta ancora indagando ma al momento ritiene che almeno 13.000 computer dei propri clienti siano stati infettati dal software di aggiornamento maligno di Asus. "Abbiamo visto aggiornamenti arrivare dal server Live Update di Asus. Erano aggiornamenti maligni firmati da Asus", ha affermato Liam O'Murchu, direttore dello sviluppo Security Technology and Response di Symantec.

Costin Raiu di Kaspersky sottolinea come l'attacco sia differente da altri. "Direi che questo attacco si distingue dai precedenti pur trattandosi di un livello elevato di complessità e furtività. Il filtro degli obiettivi in modo chirurgico mediante i loro indirizzi MAC è uno dei motivi per cui è rimasto inosservato per così tanto tempo. Se non sei un bersaglio, il malware è praticamente silenzioso". Ciò non toglie però che lasci aperta una porta per infettare il sistema.

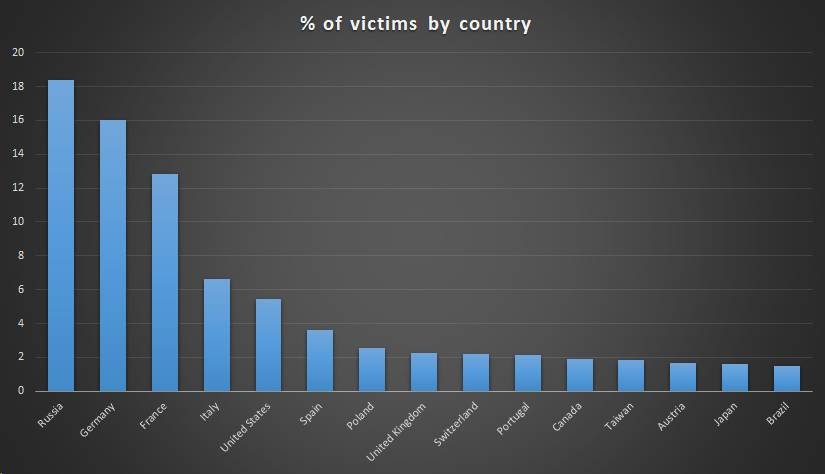

La maggior parte dei sistemi infettati, secondo i dati di Kaspersky, appartiene a utenti russi (18%), seguiti dagli utenti tedeschi e francesi (poi c'è l'Italia). Solo il 5% degli utenti infettati è statunitense. Per quanto concerne Symantec, circa il 15% dei 13.000 sistemi infettati è di utenti statunitensi.

I malintenzionati hanno usato due certificati digitali Asus per firmware il loro malware. Il primo è scaduto a metà 2018, di conseguenza sono passati a un secondo certificato legittimo. Asus ha continuato a usare uno dei certificati compromessi per almeno un mese dopo la notifica del problema da parte di Kaspersky, dopodiché ha smesso.

L'azienda taiwanese, secondo Kaspersky, non ha invalidato i due certificati compromessi, il che significa che gli autori di attacchi o chiunque altro abbia accesso al certificato non scaduto potrebbe comunque firmare file dannosi e i sistemi li vedrebbero come file legittimi di Asus.

Controlla se il tuo PC è coinvolto nell'attacco ShadowHammer

Kaspersky ha istituito un sito web in cui controllare se il MAC address del vostro dispositivo è nella lista dei 600 coinvolti dal ciberattacco ShadowHammer.

AGGIORNAMENTO 26-03-2019: Asus ha rilasciato un comunicato sulla vicenda che potete leggere a questo indirizzo.