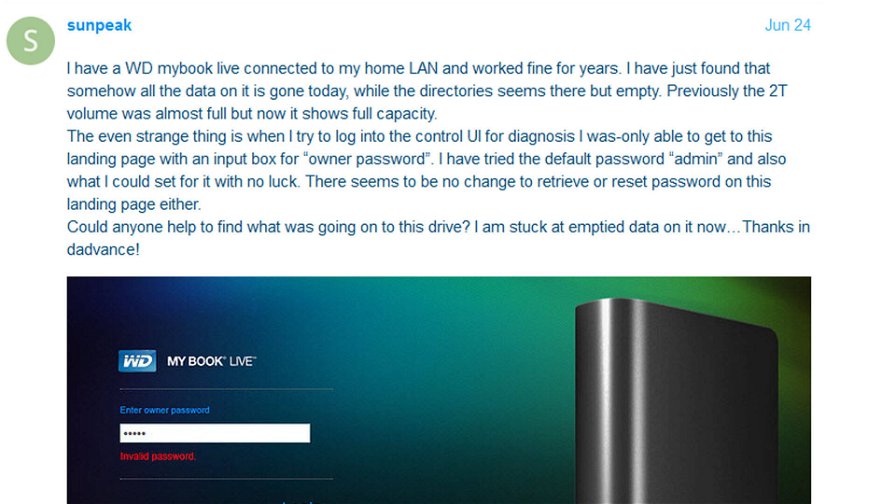

Anche se non sarà di alcun conforto per coloro che la scorsa settimana hanno cancellato le proprie unità NAS Western Digital MyBook Live, sembra che l'attacco sia stato condotto da diversi gruppi di hacker che hanno sfruttato due exploit distinti. Inizialmente, dopo la notizia di venerdì, si pensava che la colpa fosse di un noto exploit del 2018 che consentiva agli aggressori di ottenere l'accesso root ai dispositivi. Tuttavia, ora sembra che sia stato attivato anche un exploit precedentemente sconosciuto, che permette agli hacker di eseguire in remoto un ripristino delle impostazioni di fabbrica senza password e di installare un file binario dannoso.

Una dichiarazione di Western Digital, aggiornata recentemente, recita: "I dispositivi My Book Live e My Book Live Duo sono sotto attacco sfruttando molteplici vulnerabilità presenti nel dispositivo [...] Il firmware My Book Live è vulnerabile a una iniezione di comandi sfruttabile da remoto quando il dispositivo ha l'accesso remoto abilitato. Quest’ultima può essere sfruttata per eseguire comandi arbitrari con privilegi di root. Inoltre, My Book Live è vulnerabile a un altro exploit che consente a un utente malintenzionato di ripristinare le impostazioni di default del dispositivo senza autenticazione. La vulnerabilità di ripristino dei dati di fabbrica senza autenticazione [è stata] indicata come CVE-2021-35941."

L'analisi del firmware suggerisce che il codice inteso a impedire il problema è presente solo come commento, impedendone l'esecuzione, e il tipo di autenticazione non è stato aggiunto a component_config.php, il che permette alle unità di non richiedere l’autenticazione prima di eseguire il ripristino dei dati di fabbrica.

Si pone quindi la domanda sul motivo per cui un hacker dovrebbe utilizzare due diversi exploit, in particolare il bypass non documentato dell’autenticazione, quando disponeva già dell'accesso root sfruttando un’altra vulnerabilità. I colleghi di Ars Technica hanno ipotizzato che questo potrebbe essere il risultato dell’interazione di più gruppi hacker, i quali hanno cercato di impadronirsi o sabotarsi la botnet a vicenda.

Western Digital ha risposto in modo ammirevole, offrendo servizi di recupero dati a partire da luglio e un programma di permuta per sostituire le unità MyBook Live obsolete con dispositivi MyCloud più moderni. Se possedete uno dei dispositivi interessati, vi consigliamo di non collegarlo a Internet e contattare direttamente Western Digital per assistenza.

WD Black SN850 è in vendita anche su Amazon a prezzo scontato!