Le fotocamere DSLR (Digital single-lens reflex) di ultima generazione potrebbero essere sfruttate per diffondere malware e anche ransomware. Check Point Software Technologies ieri ha pubblicato una ricerca che spiega in dettaglio come i suoi esperti in sicurezza informatica siano riusciti a installare un malware da remoto via Wi-Fi su una Canon E0S 80D. L'azienda, avvertita della vulnerabilità a marzo, è riuscita ovviamente a risolvere il problema con una patch ma ha anche consigliato ai suoi clienti di evitare l'uso di reti Wi-Fi non sicure, disattivare le funzioni di rete quando inutilizzate e soprattutto aggiornare il software con costanza.

Ora, la questione di fondo è che secondo Eyal Itkini di Check Point Software Technologies, "a causa della complessità del protocollo, crediamo che anche altri fornitori potrebbero essere vulnerabili, tuttavia dipende dalla loro rispettiva implementazione". Insomma, la criticità è nel "Picture Transfer Protocol", ovvero il protocollo standardizzato per trasferire le immagini digitali dalla fotocamera al computer. Inizialmente focalizzato sul trasferimento, adesso contiene dozzine di diversi comandi che supportano qualsiasi cosa, da scattare una foto dal vivo all'aggiornamento del firmware della fotocamera.

Il problema è che è privo di autenticazione, la sua vulnerabilità può essere sfruttata sia in Wi-Fi che via USB e il Wi-Fi stesso è esposto ha attacchi di prossimità. Quindi un malintenzionato potenzialmente potrebbe assumere il controllo di un PC e raggiungere anche la fotocamera via USB, oppure posizionare un punto di accesso WiFi non autorizzato in una zona turistica per infettare le videocamere.

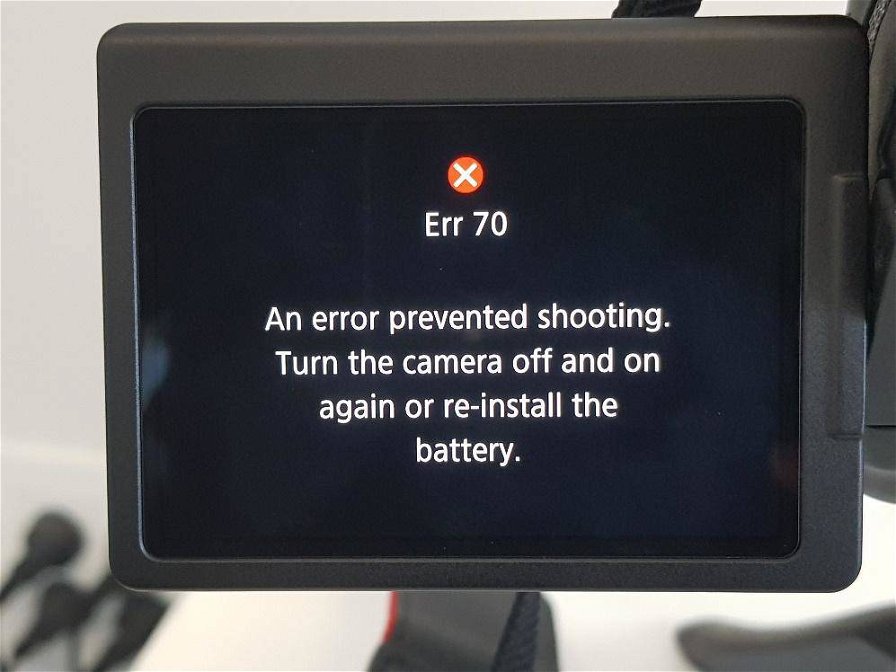

"In entrambi i casi, gli aggressori inseguono la tua videocamera. Se hanno successo, è probabile che dovrai pagare un riscatto per liberare la tua amata fotocamera e i file di immagini", sostengono gli specialisti di Check Point Software Technologies.

Gli esperti si sono concentrati sulla linea Canon solo perché l'azienda detiene circa il 50% del mercato ma "sebbene l'implementazione testata contenga molti comandi proprietari, il protocollo è standardizzato ed è incorporato in altre telecamere".

"Sulla base dei nostri risultati, riteniamo che vulnerabilità simili si possano trovare anche nelle implementazioni PTP di altri fornitori", sottolinea il team della società di cybersicurezza. "La nostra ricerca mostra che qualsiasi dispositivo 'intelligente', nel nostro caso una fotocamera DSLR, è suscettibile agli attacchi. La combinazione di prezzo, contenuti sensibili e un vasto pubblico di consumatori rende le telecamere un obiettivo redditizio per gli aggressori".