Il protocollo HTTPS che dovrebbe garantire la sicurezza delle comunicazioni con i siti Web, secondo un recente studio dell'Università Ca’ Foscari di Venezia, non è più una condizione sufficiente per dormire sonni tranquilli.

Su 10mila siti Web (e relativi sottodomini per 100mila URL complessivi), fra i più frequentati secondo la classifica di Alexa del luglio 2018, sono state rilevate vulnerabilità a livello di Transport Layer Security (TLS) in 5574 host – pari al 5,5% del totale. Il dettaglio più preoccupante è che 4818 sono stati identificati come vulnerabili ad attacchi man-in-the-middle, 733 a rischio decrittazione completa e 912 a rischio decrittazione parziale.

E dire che il protocollo per connessioni criptate (hypertext trasfer protocol over secure socket layer - HTTPS) nasce come variante del vecchio HTTP proprio per impiegare il TCP/IP e abbinare il livello SSL (Secure Socket Layer) per la cifratura e autenticazione dei dati trasmessi e ricevuti. Dovrebbe garantire in sintesi che sia il client che il server siano gli unici a conoscere il contenuto dei pacchetti e non sia possibile a terze parti di intervenire con modifiche o letture.

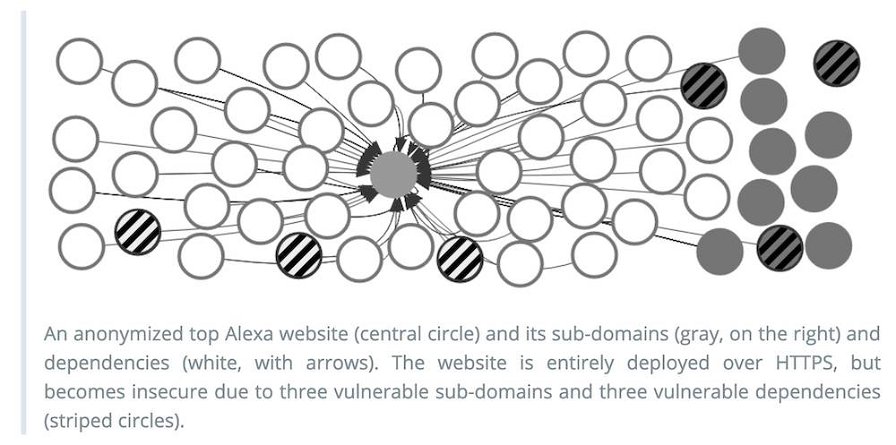

Insomma, lo scenario è parso preoccupante poiché potenzialmente i pirati informatici potrebbero compromettere un sito e per un effetto a cascata compromettere indirettamente anche i portali che lo ospitano. Ovviamente, appena emerse le falle tutti i siti coinvolti sono stati avvertiti e hanno provveduto a riparare la situazione: da MySpace a Linkedin, senza contare Yandex, Baidu e altri. Ma la sostanza è che non si fa abbastanza per proteggerli: la criticità più diffusa ha riguardato infatti l'impiego di tecnologie prive di corretto aggiornamento. Non solo sul sito principale ma anche quelli ospitati.

Un fronte di difesa così debole potrebbe consentire agevolmente l'iniezione di codici maligni, la sottrazione di password o cookies, etc.

Il documento completo di oggi dettaglio del team di ricerca dell'università veneziana sarà presentato durante il prossimo 40th IEEE Symposium on Security and Privacy di San Francisco, a maggio.