Il ricercatore di sicurezza di Kaspersky Alexey Shulmin, ha annunciato la scoperta di un nuovo framework spyware tra i più sofisticati al mondo. Si chiama TajMahal ed è un software modulare e adattabile con una gamma di plugin che consentono differenti operazioni di spionaggio.

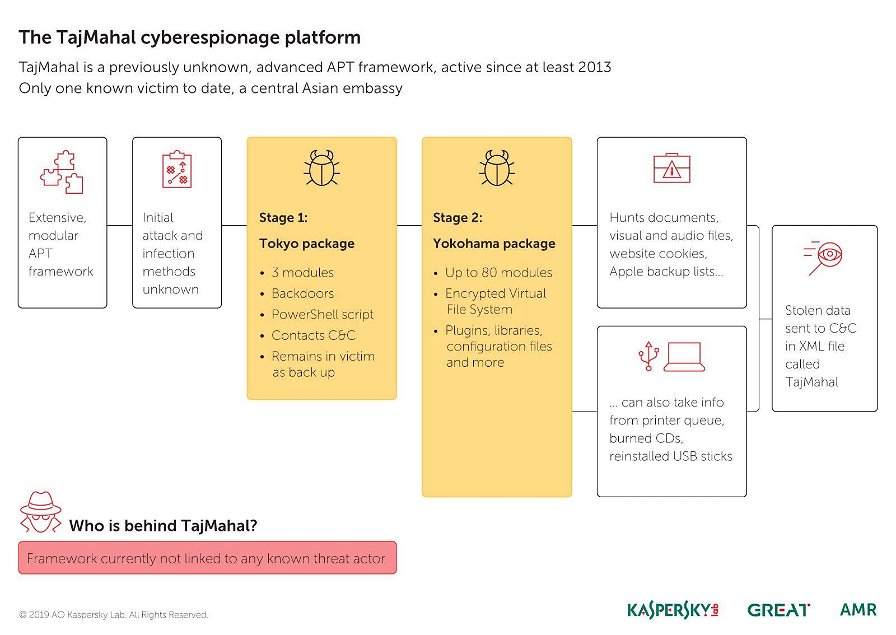

Il framework TajMahal, non rilevato per oltre 5 anni, conta 80 moduli e non solo le tipiche funzionalità di keylogging e di screengrabbing di uno spyware, ma anche altri trucchi sconosciuti che gli consentono ad esempio di intercettare i documenti in una coda di stampa e tenere traccia di "file di interesse", rubandoli automaticamente se un'unità USB viene inserita nel computer infetto.

La cosa interessante, secondo Kaspersky, è che questo framework non presenta “le impronte digitali” di nessun gruppo di hacker di stato noto sinora. “Un insieme di moduli così ampio ci dice che questo APT è estremamente complesso”, ha affermato Shulmin. APT significa advanced persistent threat, una tipologia di attacchi mirati e persistenti, spesso realizzati da gruppi di hacker di stato ben finanziati, che mirano alle informazioni di uno o più utenti specifici.

"TajMahal è un framework estremamente raro, tecnologicamente avanzato e sofisticato che include una serie di caratteristiche interessanti che non abbiamo mai visto in altre attività APT. Questo, insieme al fatto che questo APT ha una base di codice completamente nuovo - non ci sono somiglianze con altri APT e malware conosciuti – rende TajMahal speciale e curioso".

Kaspersky ha rilevato TajMahal per la prima volta lo scorso autunno, sulla rete di un’unica vittima, l’ambasciata di un paese dell’Asia centrale non reso noto. Kaspersky non esclude che TajMahal sia stato installato anche altrove. Un investimento tanto elevato è infatti insolito per una singola vittima. Lo spyware potrebbe quindi essere diffuso in diverse varianti e in altre reti.

Shulmin afferma che Kaspersky non è ancora riuscita a collegare TajMahal a gruppi di hacker noti con i soliti metodi come il code-matching. Allo stesso modo non è chiaro come gli hacker dietro TajMahal ottengano l'accesso iniziale a una rete da colpire, ma ritengono che il primo passo sia impiantare un programma di backdoor ribattezzato “Tokyo”. Dopodiché il gruppo riesce a installare un payload chiamato “Yokohama” con dozzine di moduli distinti.

La versatilità di Yokohama è ciò che più ha colpito i ricercatori di Kaspersky. Sebbene includa molte funzionalità tipiche delle “spie di stato”, ha alcune caratteristiche uniche: quando un'unità USB viene collegata a un PC infetto, analizza i suoi contenuti e carica una lista di file su un server dove le spie dietro TajMahal possono decidere quali file vogliono sottrarre.

Se l’unità USB viene rimossa prima che gli hacker abbiano deciso cosa rubare, TajMahal monitora automaticamente la porta USB in attesa della stessa unità per estrarre i file e scaricarli quando possibile. Lo spyware ha inoltre dei moduli che consentono di contrassegnare i file che sono stati masterizzati su un CD o inseriti in una coda di stampa.

Considerando la sua sofisticatezza e capacità, è notevole quanto a lungo TajMahal sia rimasto sotto traccia. "In qualche modo, è rimasto fuori dal radar per oltre cinque anni: che questo sia dovuto all'inattività o a qualcos'altro è un'altra domanda intrigante", ha affermato Shulmin. "È un promemoria per la comunità della cibersicurezza su come non abbiamo mai la piena visibilità di tutto ciò che accade nel ciberspazio".