La cyber-security, nel 2020, è un settore terribilmente complicato. Il proliferare di nuove minacce, la pervasività degli strumenti informatici in ogni ambiente lavorativo e l’estensione della superficie d’attacco dovuta all’introduzione di cloud e dispositivi “intelligenti” (IoT) hanno fatto della sicurezza informatica uno dei temi più caldi del momento.

Nonostante gli esperti di sicurezza siano impegnati anche su questi nuovi fronti, il bersaglio preferito dei pirati informatici rimangono gli endpoint. In altre parole: computer desktop e portatili sono ancora i dispositivi più “a rischio”.

In particolare i secondi, che in un contesto in cui il lavoro in mobilità ha guadagnato uno spazio sempre più rilevante, suscitano qualche preoccupazione in più. Prima di tutto perché l’attività al di fuori della rete aziendale mette sempre un po’ d’ansia a chi deve gestire la macchina; in secondo luogo perché sono soggetti a un uso “promiscuo” da parte degli utenti, che li utilizzano sia per l’attività lavorativa, sia per scopi personali.

Il controllo del rischio passa anche dalla CPU

Quando si parla di minacce informatiche, siamo portati a considerare solo aspetti legati al software, come le vulnerabilità del sistema operativo, quelle collegate a specifici programmi o funzionalità. L’aspetto hardware viene sistematicamente trascurato, considerandolo una sorta di “supporto” per il software. In realtà i computer di oggi sfruttano un’architettura molto più complessa di quanto venga percepito, anche sotto il profilo della sicurezza.

Aspetti come la gestione delle chiavi crittografiche o la gestione della memoria dipendono strettamente dall’hardware installato e dal firmware che ne gestisce le funzionalità. Senza contare il fatto che il processore centrale, per sua stessa natura, è uno dei punti critici in cui passano tutti i dati elaborati. Una vulnerabilità a livello CPU rischia di avere un impatto decisamente più grave rispetto a una semplice falla di sicurezza a livello software.

Un attacco di questo tipo, infatti, permettere ai pirati informatici di agire a un livello più “profondo” (Ring 0) ed evitare così i controlli degli antivirus. La questione non è sfuggita agli esperti di sicurezza, che negli ultimi anni hanno concentrato la loro attenzione anche sui bug delle CPU, incoraggiati dalla comparsa di programmi di bug bounty (le procedure che ricompensano i ricercatori che segnalano falle di sicurezza – ndr) avviati dai maggiori produttori.

Prestazioni o sicurezza?

Proprio l’attività dei ricercatori di sicurezza ha accesso i riflettori su un “punto debole” dei processori moderni, con la scoperta di alcune vulnerabilità “side channel”, in particolare quelle che fanno leva sulla cosiddetta esecuzione speculativa, come le celebri Spectre e Meltdown, emerse nel 2018.

Di cosa si tratta? L’esecuzione speculativa è una tecnica adottata dalle CPU per velocizzare le operazioni, attraverso un sistema in cui il processore prova a “indovinare” quali calcoli dovranno essere eseguiti nel prossimo futuro. Gli attacchi che fanno leva su questa funzionalità mirano a indurre il processore a compiere operazioni particolari e a sfruttarle per estrarre informazioni che, normalmente, sarebbero inaccessibili.

Le vulnerabilità di questo tipo emerse fino a questo momento hanno interessato solo alcuni modelli di CPU (per la maggior parte Intel) ma sollevano comunque un problema: quello di far coesistere l’esigenza di alte prestazioni con quella di mantenere un elevato livello di sicurezza.

Il paradosso è che il lodevole impegno dei ricercatori nell’individuare le possibili vulnerabilità apre a scenari difficilmente gestibili. Sia perché intervenire sul software di gestione (microcode) è qualcosa di piuttosto difficile, sia perché le falle di sicurezza di questo tipo possono interessare milioni di computer, anche datati, e il loro aggiornamento può diventare qualcosa di terribilmente impegnativo.

La sicurezza nei processori AMD

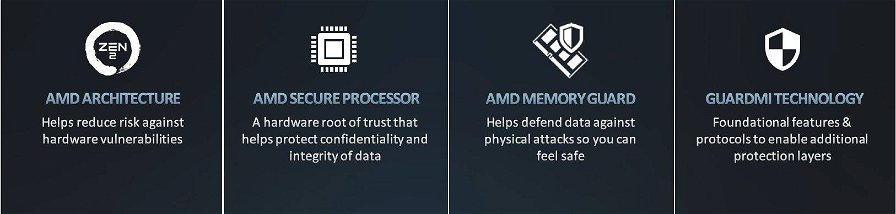

Quello degli attacchi side-channel è un tema che dalle parti di AMD hanno preso molto seriamente e che hanno affrontato sia attraverso lo sviluppo di un’architettura “blindata” che isola completamente i processi, sia con la tecnologia GuardMI.

Il sistema di protezione GuardMI è strutturato su tre pilastri: la protezione al momento dell’avvio del sistema, l’implementazione di strumenti per migliorare la sicurezza nell’interazione con il sistema operativo e la protezione della memoria.

Sicuri fin dall’avvio

L’incubo di ogni esperto di sicurezza è di trovarsi ad avere a che fare con un malware in grado di operare a livello “profondo”. Un programma malevolo capace di agire su Ring 0 o Ring 1, infatti, è difficilissimo da individuare e può ricavarsi un margine di azione amplissimo.

Per prevenire un attacco di questo genere, dalle parti di AMD hanno sviluppato Secure Boot, un sistema che garantisce l’integrità di UEFI al momento dell’avvio, impedendo che un eventuale malware possa avere accesso a funzionalità critiche del sistema nel corso della procedura di avvio.

Esistono però altre funzionalità che interessano il tema della sicurezza e che rientrano in un ambito di stretta collaborazione tra il processore e il sistema operativo. Nella filosofia GuardMi, queste vengono indicate come Enhanced OS Security e comprendono diversi strumenti a partire, per esempio, dal sistema di generazione casuale dei numeri a livello hardware, utilizzato per i protocolli crittografici.

I processori Ryzen, inoltre, integrano il Firmware TPM (Trusted Platform Module) che consente di verificare l’integrità della piattaforma a livello hardware e software attraverso la creazione di un hash. In questo modo è possibile rilevare immediatamente qualsiasi modifica apportata da un eventuale software malevolo.

La protezione della memoria

L’ultimo tassello è rappresentato da Memory Guard, un sistema di crittografia applicato alla memoria RAM che consente di proteggere l’utente da eventuali attacchi che mirano a estrarre informazioni mentre vengono elaborate.

Si tratta di una funzionalità unica nel suo genere, che permette la codifica in maniera trasparente e protegge quindi le informazioni memorizzate da eventuali accessi non autorizzati.

Oltre a mitigare il rischio di attacchi side-channel, l’adozione di uno strumento del genere permette di avere una protezione efficace contro i cosiddetti attacchi “cold boot”. Questa tecnica di attacco, che richiede accesso fisico al computer, consente di accedere ai dati memorizzati nella RAM, tra i quali si trovano informazioni estremamente sensibili, come le chiavi crittografiche per la decodifica dei dati memorizzati sull’hard disk.

Un problema che riguarda soprattutto i computer portatili aziendali che, come confermano le statistiche, sono sempre soggetti al rischio di furto o smarrimento. I laptop in stato di sospensione (che si attiva anche come procedura standard quando in Windows si chiude il coperchio del portatile senza eseguire prima l’arresto del sistema) sono vulnerabili a questo tipo di attacchi. Grazie alla codifica tramite sistema di crittografia basato su algoritmo AES, Memory Guard rende però l’attacco inutile: i dati eventualmente estratti non potrebbero infatti essere decodificati.