L’E-commerce fa gola ai Criminal Hacker, su questo non c’è dubbio. Non esistono, salvo quelli degli istituti finanziari, siti che contengono più informazioni su carte di credito e dati di pagamento.

La prospettiva di questo bottino non fa che alimentare l’ingegnosità dei threat actors e l’ultimo caso ne è la riprova.

In quella che è stata descritta come una delle campagne di hacking più innovative degli ultimi tempi, un gruppo di Criminal Hacker sta ora nascondendo, nei metadati delle immagini, dei codici dannosi per rubare segretamente le informazioni sulle carte di credito inserite dai visitatori dei siti web compromessi.

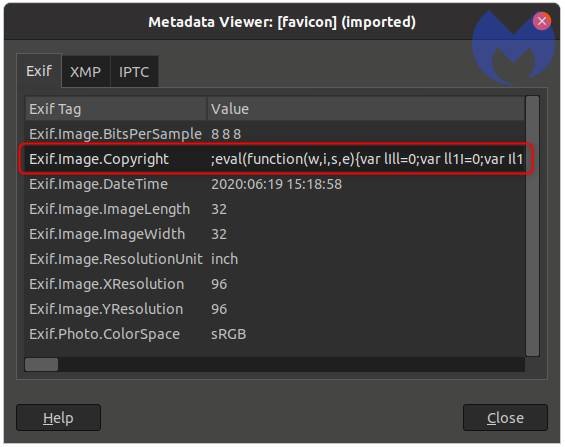

I ricercatori di Malwarebytes hanno trovato codice di scrematura nascosto nei metadati di un file di immagine (una forma di steganografia, l’arte di nascondere in piena vista) caricato di nascosto da negozi online compromessi.

La tattica “evoluta” dell'operazione, ampiamente conosciuta come web skimming o attacco Magecart, arriva in un periodo in cui i Criminal Hacker stanno trovando sempre più modi per iniettare script JavaScript dannoso, tra server AWS S3 mal configurati e bypass degli account di Google Analytics.

L’attacco

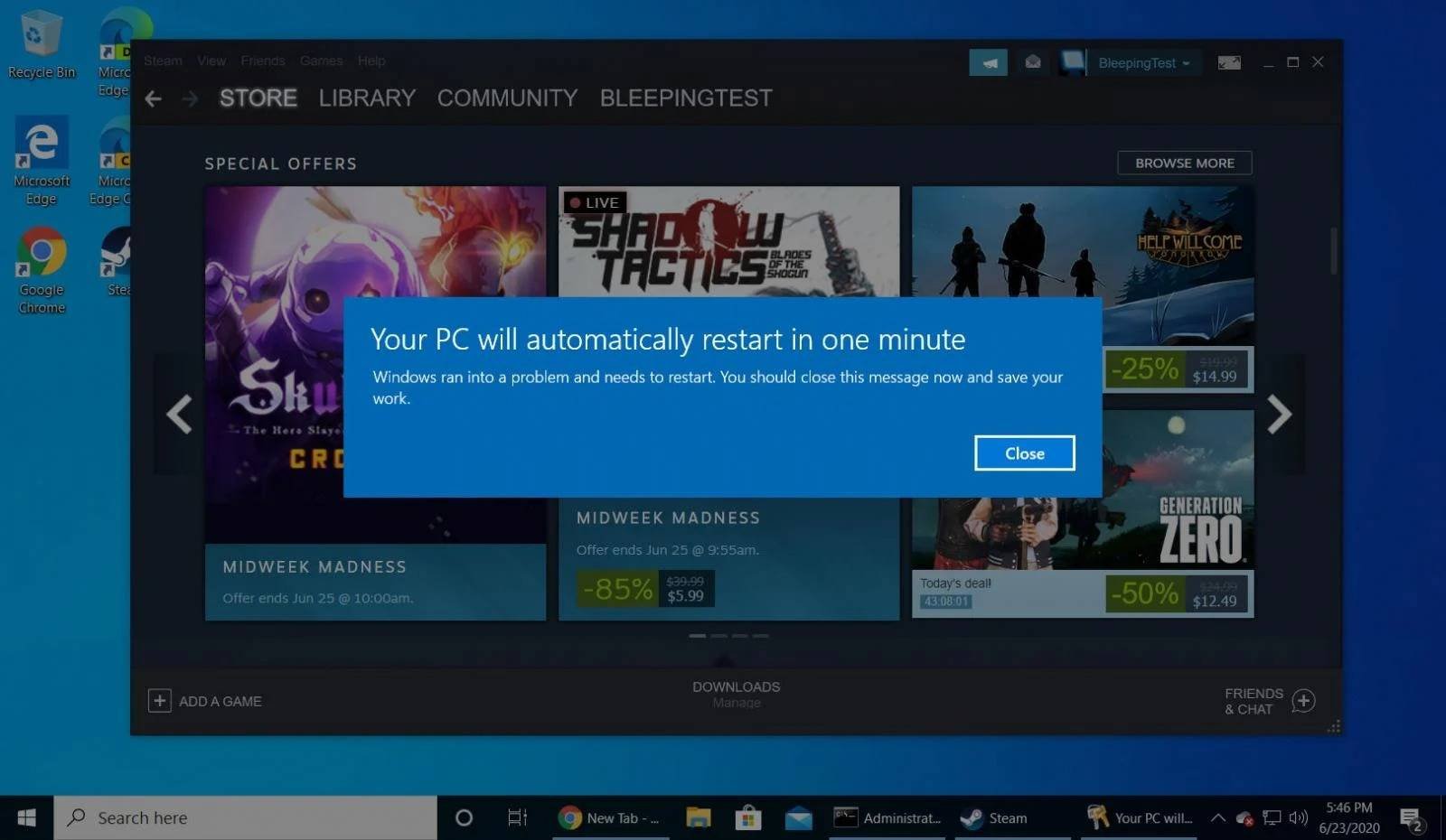

Facendo leva sulla crescita costante del mondo degli acquisti online, questi attacchi funzionano tipicamente inserendo il codice dannoso in un sito compromesso, che raccoglie e invia di nascosto i dati inseriti dagli utenti al server controllato da un Criminal Hacker, dandogli così accesso alle informazioni di pagamento degli acquirenti.

In questa ultima campagna, è stato scoperto che lo skimmer non solo era presente su un negozio online che utilizza il plugin WooCommerce di WordPress, ma era contenuto anche nei metadati EXIF (abbreviazione di Exchangeable Image File Format) dell'immagine favicon di un dominio sospetto (cddn.site).

Ogni immagine viene fornita con informazioni sull'immagine stessa, come il produttore e il modello della fotocamera, la data e l'ora in cui è stata scattata, la posizione, la risoluzione e le impostazioni della fotocamera...

Utilizzando questi dati EXIF, i Criminal Hacker hanno eseguito un pezzo di JavaScript che è stato nascosto nel campo "Copyright" dell'immagine della favicon.

Come per gli altri skimmer, anche questo cattura il contenuto dei campi di input dove gli acquirenti inseriscono il loro nome, l'indirizzo di fatturazione e i dettagli della carta di credito.

Oltre a codificare le informazioni catturate usando il formato Base64 e invertendo la stringa di output, i dati rubati vengono trasmessi sotto forma di file immagine per nascondere il processo di esfiltrazione.

Il codice JavaScript per lo skimmer è offuscato usando la libreria WiseLoop PHP JS Obfuscator.

Non è la prima volta che i gruppi Magecart utilizzano immagini come vettori di attacco per compromettere gli E-commerce. Già a Maggio sono stati osservati diversi siti web hackerati che caricavano una favicon malevola sulle loro pagine di cassa e successivamente sostituivano i legittimi moduli di pagamento online con una copia identica che rubava i dati della carta dell'utente.

Attacchi attraverso il DNS

Ma gli attacchi contro gli E-commerce ormai non si limitano solamente a codici di skimmer maligni.

Con una tecnica dimostrata dall’ethical Hacker Jessie Li, è stato possibile rubare dati dal browser sfruttando il dns-prefetch, un metodo di riduzione della latenza utilizzato per risolvere le ricerche DNS nei domini di origine incrociata prima che vengano richieste risorse (ad es. file, link).

Chiamato "browsertunnel", il software open-source è costituito da un server che decodifica i messaggi inviati dallo strumento e da una libreria JavaScript lato client per codificare e trasmettere i messaggi.

I messaggi stessi sono stringhe arbitrarie codificate in un sottodominio che viene risolto dal browser. Lo strumento ascolta quindi le query DNS, raccoglie i messaggi in arrivo e li decodifica per estrarre i dati rilevanti.

In altre parole, il "browsertunnel" può essere utilizzato per accumulare informazioni sensibili quando gli utenti eseguono azioni specifiche su una pagina web.

Il vantaggio per gli aggressori è che il traffico DNS non appare negli strumenti di debug del browser, non è bloccato dalla Content Security Policy (CSP) di una pagina e spesso non è ispezionato da firewall o proxy aziendali, il che lo rende un mezzo ideale per l’esfiltrazione di dati in maniera silenziosa.