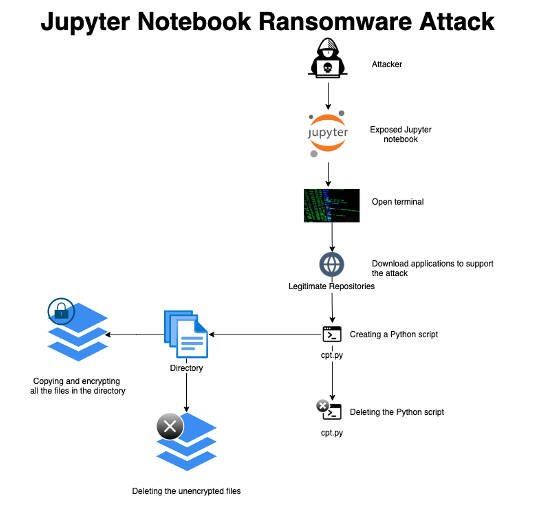

Come riportato da Aqua, Team Nautilus ha scoperto che Jupyter Notebook, applicazione web open source che viene utilizzata quotidianamente da un gran numero di professionisti per lavorare con i dati, scrivere codice e visualizzare risultati, è stata recentemente attaccata da un ransomware basato su Python.

Per portare a buon fine l’attacco, i malintenzionati hanno avuto un iniziale accesso ad un ambiente mal configurato, per poi successivamente eseguire uno script che ha criptato i file presenti su un determinato percorso sul server e, infine, cancellarsi per nascondere l’attacco. Si tratta, potenzialmente, di attacchi che possono portare a svariati problemi per le organizzazioni colpite, in quanto Jupyter Notebook viene impiegato per analizzare e costruire modelli di dati e, senza un’efficiente politica di backup, si verificherebbero sostanziose perdite di informazioni e ore di lavoro.

La tecnica di attacco è piuttosto semplice, a differenza di altri ransomware come Locky, Ryuk o WannaCry, e stando ad alcuni indizi, è possibile stabilire che il gruppo di hacker responsabile abbia origini russe.

Come di consueto, per evitare di cadere vittima di attacchi del genere, è buona abitudine non solo di dotare i propri sistemi dei migliori antivirus per proteggersi dai ransomware, ma anche assicurarsi di usare token o un altro metodo di autenticazione per controllare l'accesso all'applicazione, limitare il traffico in entrata al software o usare regole di rete o VPN, nonché usare SSL per proteggere i dati in transito.

Inoltre, non va trascurato un back-up regolare dei sistemi aziendali critici per evitare la perdita di dati, seguire i principi base della cybersecurity e assicurarsi che anche il personale IT sia sempre pronto a lavorare per proteggere clienti, processi e sistemi, nonché identificare le esposizioni, le vulnerabilità e le configurazioni errate che possano fornire a eventuali hacker dei punti di accessi per compromettere le reti.