È attualmente in atto un'enorme campagna ransomware che ha come obiettivo quello di crittografare i dati degli utenti che utilizzano dispositivi a marchio QNAP. Gli aggressori utilizzerebbero 7-zip per la compressione dei dati in archivi protetti da password e chiederebbero il pagamento di un riscatto in Bitcoin.

Il ransomware che sta terrorizzando gli utenti QNAP sin dal 19 aprile scorso viene identificato con il nome di Qlocker. Secondo quanto spiegato dai colleghi di BleepingComputer, il ransomware sarebbe in grado di utilizzare 7-zip per spostare tutti i dati degli utenti all'interno di archivi compressi e protetti da password.

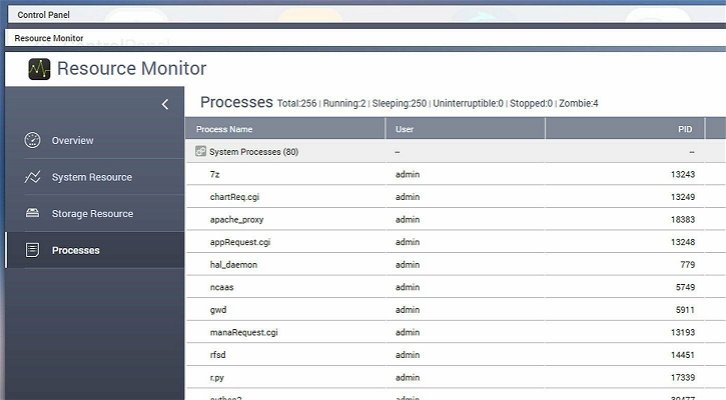

Mentre l'attacco è in corso, il gestore delle risorse dei NAS QNAP mostra numerose istanze di 7-zip (7z) in esecuzione da riga di comando.

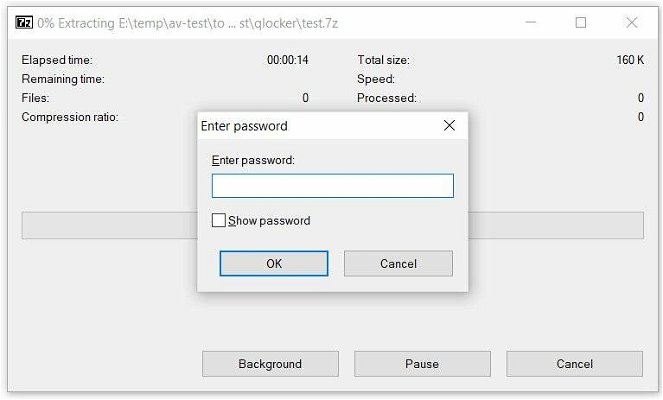

Quando il ransomware termina la propria procedura, i file del dispositivo QNAP sono memorizzati in archivi 7-zip protetti da password dall'estensione .7z. Per estrarre questi archivi, le vittime devono inserire una password conosciuta solo dall'attaccante.

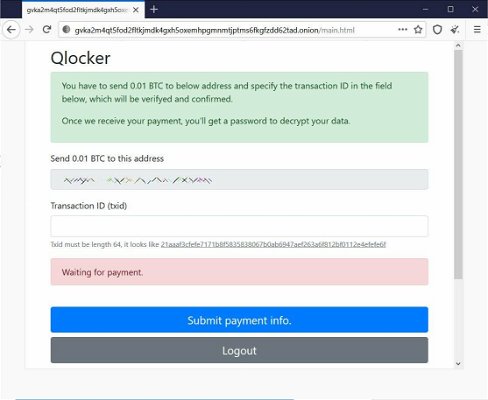

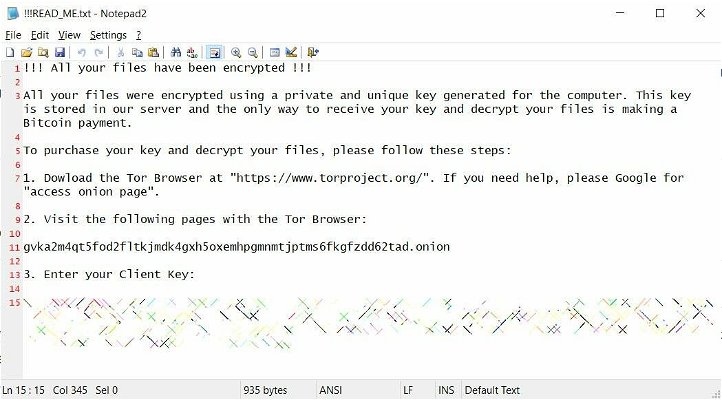

Dopo che i dispositivi QNAP sono criptati, gli utenti vengono lasciati con una nota di riscatto chiamata "!!!READ_ME.txt" che include una chiave client unica che le vittime devono inserire per accedere al sito di pagamento Tor del ransomware. A tutte le vittime viene detto di pagare 0,01 Bitcoin, l'equivalente di circa 450 euro al momento della scrittura di questo articolo, per ottenere la password necessaria a liberare i propri dati.

Recentemente QNAP ha risolto alcune vulnerabilità critiche che potrebbero consentire agli aggressori di ottenere l'accesso completo a un dispositivo ed eseguire un ransomware. QNAP ha risolto queste due vulnerabilità chiamate CVE-2020-2509 e CVE-2020-36195 il 16 aprile.

QNAP ha risposto alle domande di BleepingComputer affermando che è possibile che Qlocker sfrutti la vulnerabilità CVE-2020-36195 per eseguire il ransomware sui dispositivi vulnerabili. È dunque fortemente raccomandato l'aggiornamento di QTS, Multimedia Console e Media Streaming Add-on alle ultime versioni.

Questo ovviamente non riporterà indietro i vostri file ma vi proteggerà da futuri attacchi che utilizzano tale vulnerabilità.

Intel Core i7-10700K dal clock base di 3,8GHz, socket LGA1200 e 125W di TDP è disponibile su Amazon a prezzo ribassato!