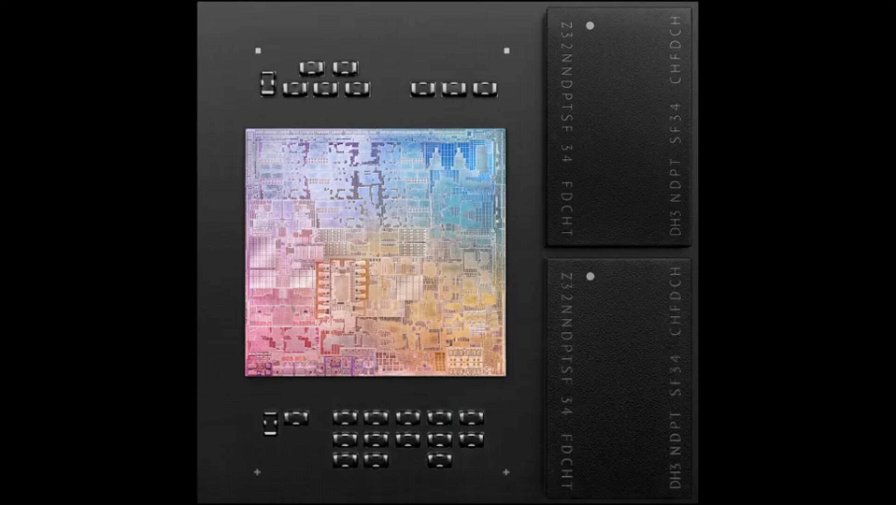

I ricercatori dell'MIT CSAIL hanno scoperto una vulnerabilità relativa al SoC Apple M1. A quanto pare, è possibile neutralizzare la funzionalità Arm Pointer Auithentication del chip M1 senza lasciar traccia. Secondo i ricercatori, gli attacchi che sfruttano questa vulnerabilità, ribattezzati "PACMAN", si basano su un meccanismo hardware, di conseguenza la vulnerabilità non potrà essere risolta con patch software.

Il nome PACMAN deriva da PAC, che sta per Pointer Authentication Code, ovvero una firma che convalida l'assenza di modifiche dannose allo stato di un programma. Il team ha dimostrato come sia possibile "indovinare" il valore del PAC, e visualizzarne l'esito (positivo o negativo) tramite un canale hardware.

Il punto è che i valori PAC sono limitati, dunque sarebbe possibile effettuare vari tentativi per individuarne uno corretto, il tutto senza lasciare la minima traccia a indicare una violazione (niente notifiche dagli antivirus, dunque), poiché i tentativi di indovinare i valori avvengono tramite esecuzione speculativa. In ogni caso, l'attacco PACMAN non deve essere interpretato come un passe-partout in grado di neutralizzare l'intera infrastruttura di sicurezza dei chip M1. Questo tipo di attacco, piuttosto, sfrutta un bug ben preciso per essere perpetrato mediante il rilevamento del corretto valore PAC.

Alla base della tecnologia Pointer Authentication c'è l'idea di utilizzarla come "ultima linea di difesa" contro i tentativi di violazione del sistema, per rendere più difficile sfruttare eventuali bug di sicurezza. Con PACMAN, però, la storia sembra cambiare, ampliando le possibilità di attacco.

Il team, che presenterà ufficialmente la propria relazione e l'attacco PACMAN il prossimo 18 giugno, afferma di aver effettuato operazioni di ingegneria inversa sulle organizzazioni TLB all'interno dell'Apple M1 e di aver dimostrato vari proof-of-concept di attacchi efficaci a vari livelli di privilegi. Le implicazioni di questi attacchi, secondo i ricercatori, sono importanti e dovrebbero essere prese in considerazione da chiunque intenda implementare processori, in futuro, dotati della tecnologia Pointer Authentication.

Arm Pointer Authentication è una funzionalità piuttosto recente, disponibile a partire dalla specifica Arm versione 8.3-A. Resta da vedere se altri SoC presentano la medesima vulnerabilità.