Parrot è un nuovo sistema TDS per il redirect del traffico web e si appoggia ad alcuni server che, in totale, ospitano più di 16.500 siti di enti pubblici, università, piattaforme per adulti e blog personali.

A quanto pare, il servizio è stato sfruttato anche nell'ambito di alcune campagne di cyber-attacchi mirati a reindirizzare le vittime verso siti di phishing o destinazioni che causano l'inserimento di malware sui dispositivi dei malcapitati. Tutto questo avviene in base a specifici profili degli utenti, come località, lingua, sistema operativo e browser.

Di solito i TDS vengono utilizzati per scopi legittimi, sia dagli inserzionisti che dai marketer, ma sembra che stiano diventando la nuova frontiera per gli attacchi di malspam, un nuovo mezzo per arricchire i criminali informatici di tutto il mondo.

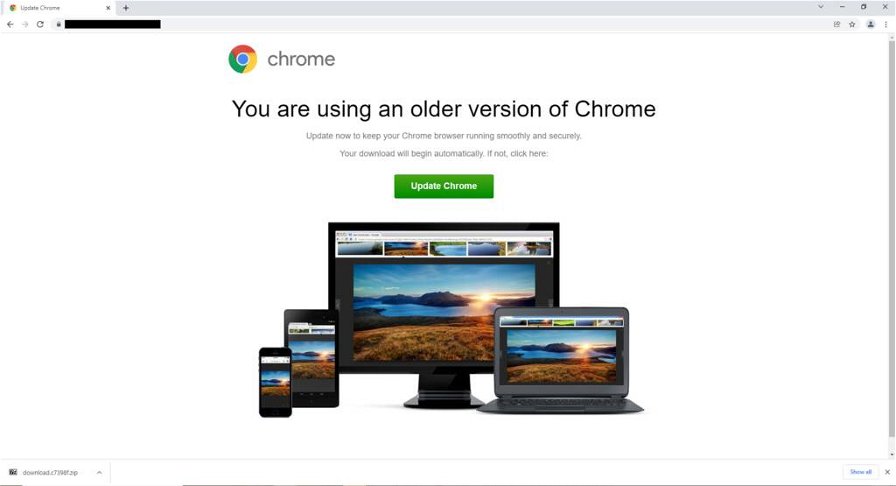

La scoperta è stata fatta da Avast, che segnala l'uso di Parrot TDS per una campagna nota come FakeUpdate, iniziata a febbraio 2022, mirata a distribuire trojan di accesso remoto, noti come RAT, attraverso false notifiche relative agli aggiornamenti del browser. Potete leggere maggiori informazioni in questo report.

Secondo l'azienda, i propri servizi di antivirus e di sicurezza in generale avrebbero protetto oltre 600.000 clienti dai siti infetti e ciò restituisce un'indicazione della portata degli attacchi condotti tramite Parrot.

Dal punto di vista geografico, le azioni criminali sembrerebbero concentrate in Brasile, India, Stati Uniti, Singapore e Indonesia, con un livello di capillarità impressionante, tanto che le campagne, sempre secondo Avast, sarebbero in grado di prendere di mira una singola persona specifica, attraverso URL unici per l'invio dei payload il che denota una profilazione incredibile sia lato software e hardware che lato rete.

Oltre all'uso del RAT NetSupport Client (utilizzato in maniera invisibile all'utente per l'accesso diretto alle macchine colpite dall'infezione), Avast ha riscontrato anche un'intensiva campagna di phishing che simula una pagina di login Microsoft, riprodotta in modo molto preciso, per rubare le credenziali degli utenti.

Avast consiglia agli amministratori dei siti potenzialmente compromessi di sottoporre il webserver a scansione completa tramite antivirus, sostituire tutti i file JavaScript e PHP sul webserver con quelli originali, assicurarsi che il CMS sia aggiornato all'ultima versione (plug-in inclusi), verificare la presenza di task automatici, utilizzare credenziali univoche con password complesse e aggiungere l'autenticazione a due fattori, nonché installare i plug-in di sicurezza offerti da WordPress e Joomla.