Docker Desktop, la popolare suite per l'elaborazione e condivisione cross-platform di progetti software, si è aggiornata alla versione 2.3.0.2, rilasciata l'11 maggio scorso, risolvendo una vulnerabilità su cui si era fatta poca chiarezza. A delucidarci ci hanno pensato i ricercatori di Pen Test Partners, autori della scoperta.

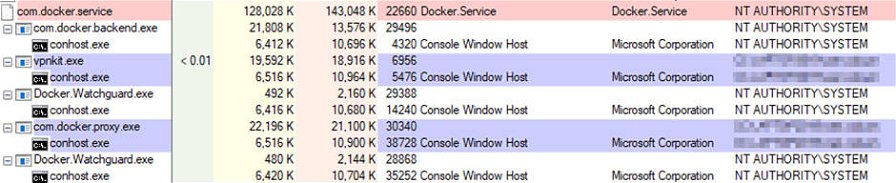

Nel report disponibile sul sito ufficiale, Ceri Coburn spiega come il celebre programma Docker Desktop versione per Windows possa essere vulnerabile, lasciando che il processo principale Docker Desktop Service comunichi come client ai subprocessi utilizzando le named pipe, dette anche FIFO, particolari strumenti ausiliari presenti nel file system locale che mettono in comunicazione tra loro diversi processi.

Il problema è che Docker Desktop Service può essere indotto ad usare una FIFO impostata da un processo malevolo con privilegi inferiori. Una volta in comunicazione, lo stesso processo può acquisire l'account Docker Desktop Service SYSTEM ed eseguire comandi di sistema con i privilegi di più alto livello.

Per essere più precisi, l'installazione di Docker Desktop per Windows include il suddetto processo di sistema Docker Desktop Services che è sempre attivo, di default, in attesa dell'esecuzione dell'applicazione principale. Una volta lanciato, il software Docker crea alcuni sottoprocessi per gestire tutte la funzionalità tra cui la creazione delle varie immagini. Qui entra in gioco Windows, che usa le named pipe per facilitare le comunicazioni tra processi IPC, incluso il trasferimento di dati.

Essendo una specie di intermediari, le FIFO possono impersonare l'account client in esecuzione che rilascia al servizio le proprie credenziali in favore del client in connessione. Questa azione specifica è proprio denominata "Impersonare il client dopo autenticazione" ed è assegnata per impostazione predefinita a particolari account come Amministratore, IIS App Pool e servizi di rete con il Service Control Manager. E proprio le applicazioni Internet Information Services possono essere il miglior vettore per un potenziale attacco.

La scoperta di Pen Test Partners risale al 25 marzo scorso: dopo un'iniziale incertezza tra i ricercatori e la società Docker, la vulnerabilità è stata riconosciuta e codificata come CVE-2020-11492 agli inizi di aprile e, come anticipato, è stata sistemata col rilascio l'11 maggio scorso della versione 2.3.0.2 di Docker Desktop.

Cerchi un SSD NVMe M.2 ultraperformante? Ecco il Sabrent Rocket da 500GB e fino a 3400/2000 MB/s in lettura/scrittura sequenziali, in offerta su Amazon.