Una segnalazione alquanto preoccupante arriva da Nozomi Networks e riguarda, potenzialmente, milioni di router e dispositivi IoT. Il gruppo, infatti, ha scoperto un bug in un componente della libreria C standard responsabile del Domain Name System (DNS). Il componente è uno standard in una vastissima gamma di prodotti Internet of Things o IoT, pertanto milioni di device potrebbero essere esposti ad attacchi di tipo DNS poisoning.

L'aspetto più inquietante è che tale vulnerabilità, presente nella libreria uClibc e nel fork del team di OpenWRT noto come uClibc-ng, non è stata ancora risolta tramite patch, e considerando che le suddette librerie vengono utilizzate da grossi brand come Netgear, Axix e Linksys, e che si trovano anche in diverse distro Linux, la portata potenziale del problema è davvero enorme. In totale, ci sarebbero ben 200 produttori a rischio, al momento.

Nel dettaglio, la libreria uClibc, che vi ricordiamo essere una libreria C standard per i sistemi integrati, offre varie risorse richieste da funzioni e modalità di configurazione di vari dispositivi connessi.

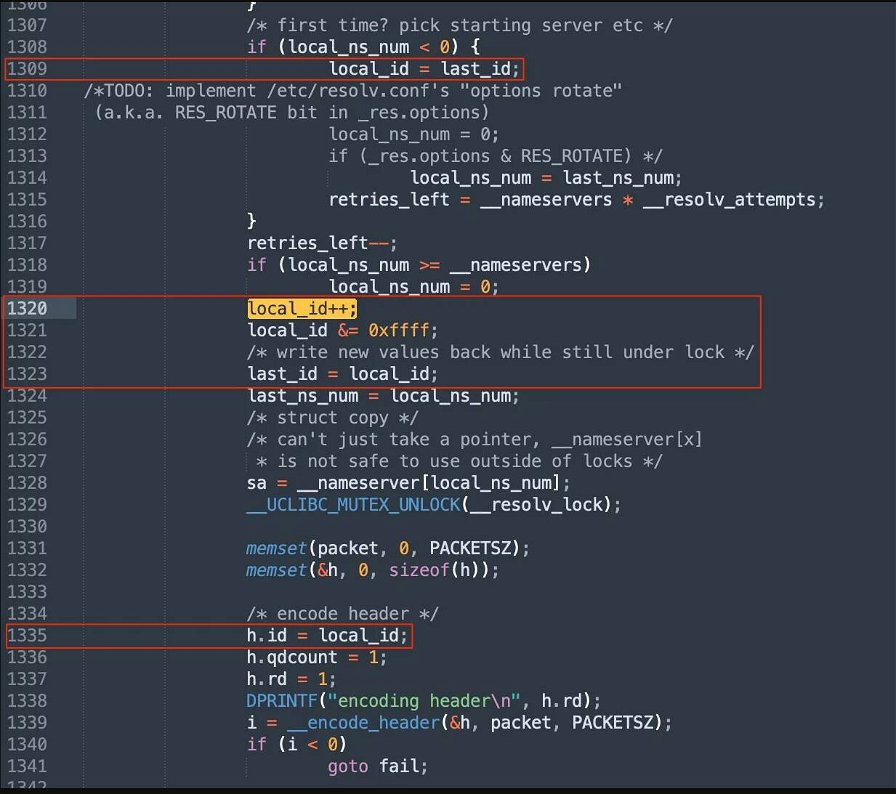

Al suo interno, il componente relativo al Domain Name System consente di eseguire richieste correlate ai DNS, come ricerche, conversioni di nomi di dominio in indirizzi IP e così via. E secondo Nozomi, sarebbe possibile effettuare il cosiddetto DNS poisoning, ovvero un attacco che consente di infettare un sistema "ingannando" il server DNS affinché i dati compromessi vengano trasmessi regolarmente, dato che gli ID delle transazioni relative alle richieste di ricerca di DNS sarebbero prevedibili.

In altre parole, se il sistema operativo non usa porte casuali, o se gli hacker riescono a ottenere i valori delle porte di origine tramite brute-force, è possibile inviare risposte DNS fasulle ai dispositivi tramite uClibc. In questo caso, il dispositivo bersaglio può essere indirizzato a un endpoint scelto dagli autori dell'attacco, che potranno reindirizzare il traffico a un server da essi controllato. Di conseguenza, sarà possibile inviare malware al sistema bersaglio, come virus e ransomware.

La vulnerabilità è stata registrata come CVE-2022-05-02 e non ha ancora ricevuto alcun fix. In ogni caso, qualsiasi intervento correttivo dovrà avvenire tramite firmware, dunque i tempi potrebbero essere abbastanza lunghi.