Durante la seconda metà del 2022, gli hacker hanno utilizzato una vulnerabilità critica di esecuzione di codice remoto nell'SDK Realtek Jungle per effettuare 134 milioni di attacchi, che miravano a infettare dispositivi intelligenti. La vulnerabilità, identificata come CVE-2021-35394 e valutata con un punteggio di gravità di 9,8 su 10, è stata sfruttata da diversi gruppi e individui.

La vulnerabilità critica CVE-2021-35394 è presente nell'SDK Realtek Jungle dalla versione 2.x alla 3.4.14B ed è causata da diversi difetti di corruzione della memoria che consentono agli aggressori remoti non autenticati di eseguire l'iniezione di comandi arbitrari. Realtek ha corretto la falla il 15 agosto 2021 e insieme ad altre falle di gravità critica come la CVE-2021-35395.

Lo scorso settembre è stato rilevato un nuovo malware botnet, chiamato "RedGoBot", che sfruttava proprio tale vulnerabilità. I ricercatori di Unit 42, il team di intelligence sulle minacce di Palo Alto Networks, hanno notato che gli attacchi sono continuati fino a dicembre, sfruttando tre diversi payload: uno script che esegue un comando di shell sul server di destinazione per scaricare il malware, un comando iniettato che scrive un payload binario in un file, e lo esegue, e un comando iniettato che riavvia il server.

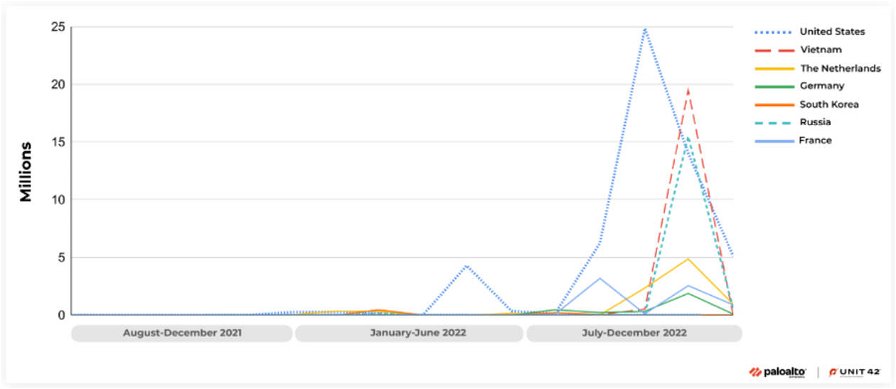

La maggior parte degli attacchi proviene da famiglie di malware botnet come Mirai, Gafgyt, Mozi e loro derivati. Nell'aprile 2022, è stata individuata la botnet Fodcha che sfruttava la vulnerabilità per operazioni DDoS (distributed denial-of-service), ma anche RedGoBot l'ha utilizzata per attacchi DDoS a settembre. La botnet può eseguire questo tipo di attacchi sui protocolli HTTP, ICMP, TCP, UDP, VSE e OpenVPN e supporta una serie di metodi di flooding. Unit 42 ha registrato attacchi provenienti da tutto il mondo, sebbene quasi la metà di essi abbia avuto origine negli Stati Uniti e bisogna tenere in considerazione che l'utilizzo di VPN e proxy potrebbe oscurare la fonte reale.

Si consiglia agli utenti di verificare se i dispositivi equipaggiati con chipset a marchio Realtek in proprio possesso sono interessati e se sono disponibili eventuali patch di sicurezza. Se il dispositivo è già stato infettato, si consiglia di eseguire un reset di fabbrica, impostare una password di amministratore forte e applicare tutti gli aggiornamenti del firmware disponibili.