KeePass è uno dei migliori password manager open source che, tra le altre cose, archivia le password in un database locale anziché su cloud. Questo database è protetto da una Master Password, di modo che nello sfortunato caso in cui venga rubato, i malintenzionati non possano accedere liberamente a tutte le password salvate.

Sembra però che KeePass sia affetto da una vulernabilità, identificata come CVE-2023-24055, che consentirebbe di trafugare tutti i dati conservati nel vault in chiaro, quindi già decriptati. Una volta ottenuto l'accesso in scrittura, i malintenzionati sarebbero in grado di alterare un file di configurazione XML del software per ottenere un export delle password in semplice testo.

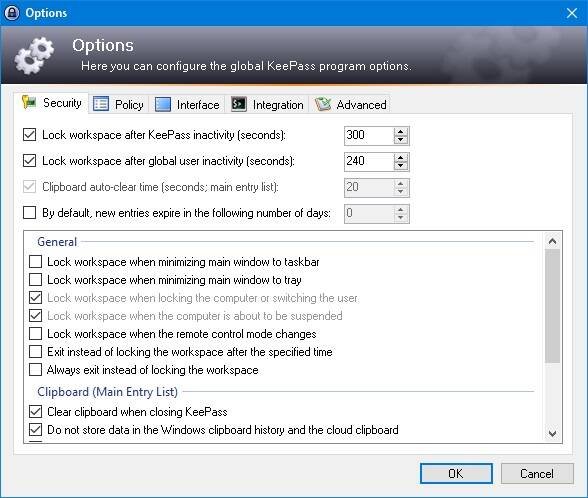

A rendere ancora più pericolosa la falla è la possibilità di eseguire tutto questo in background, senza che l'utente se ne accorga, consentendo così all'hacker di non essere scoperto, almeno in un primo momento. Per questo motivo, una volta individuata e catalogata la vulnerabilità, gli utenti hanno subito chiesto agli sviluppatori di implementare nel software una richiesta di conferma relativa alle esportazioni delle password, oppure di rendere disponibile una versione dell'applicativo non dotata della possibilità di esportare il database con le credenziali, o ancora aggiungere un'opzione nelle impostazioni che permetta di disabilitare o abilitare questa funzionalità.

Degli exploit di tipo proof-of-concept sono inoltre già stati resi disponibili online, facilitando ulteriormente le operazioni a chi sviluppa malware o codice illegale. La software house di KeePass sostiene tuttavia che la falla non avrebbe dovuto essere classificata come vulnerabilità, poiché i malintenzionati che riescono a ottenere i permessi di scrittura nel sistema possono comunque riuscire ad avere accesso alle password anche con altri metodi. La problematica era infatti già stata indicata nel 2019, in una sezione dedicata, ed è possibile mitigarla attraverso l'uso di un file di configurazione rinforzato, il quale come descritto dalla guida di KeePass, ha la precedenza sia sulle impostazioni globali che sul file di configurazione locale, dove agisce il codice malevolo, arginando di fatto il problema.

Anche questa soluzione potrebbe essere tuttavia aggirata, dato che il file di configurazione rinforzato funziona soltanto se l'eseguibile di KeePass si trova nella medesima cartella. Avviando quindi una copia del software da un'altra cartella, non verranno applicate tali impostazioni.

![Immagine di Usare telefono come controller Nintendo Switch [Guida]](https://cdn.tomshw.it/storage/wp/new-images/2023/01/usare-telefono-come-controller-nintendo-switch-265779.jpg)