Un gruppo di otto applicazioni è stato rimosso dal Google Play Store dopo una scoperta agghiacciante: questi applicativi all'apparenza innocui leggevano gli SMS degli utenti e sottoscrivevano i malcapitati ad abbonamenti indesiderati. Ecco la lista delle app infette.

I ricercatori della sicurezza di McAfee Sang Ryol Ryu e Chanung Pak hanno scoperto un gruppo di otto applicazioni sul Google Play Store davvero pericolose. Le app, ormai rimosse ma che sommate contano oltre 700.000 download, erano in grado di leggere le notifiche e gli SMS degli utenti oltre ad attivare indesiderati abbonamenti a carico dei malcapitati.

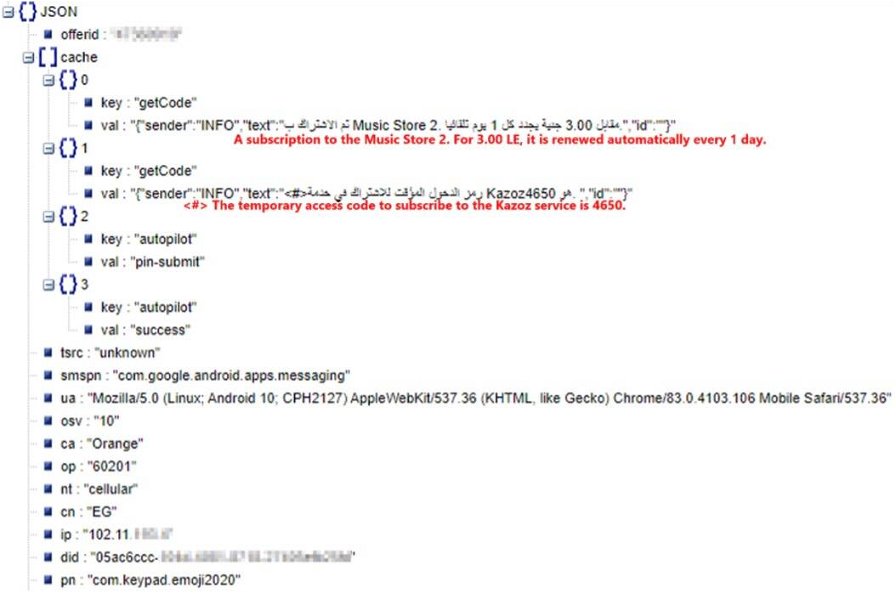

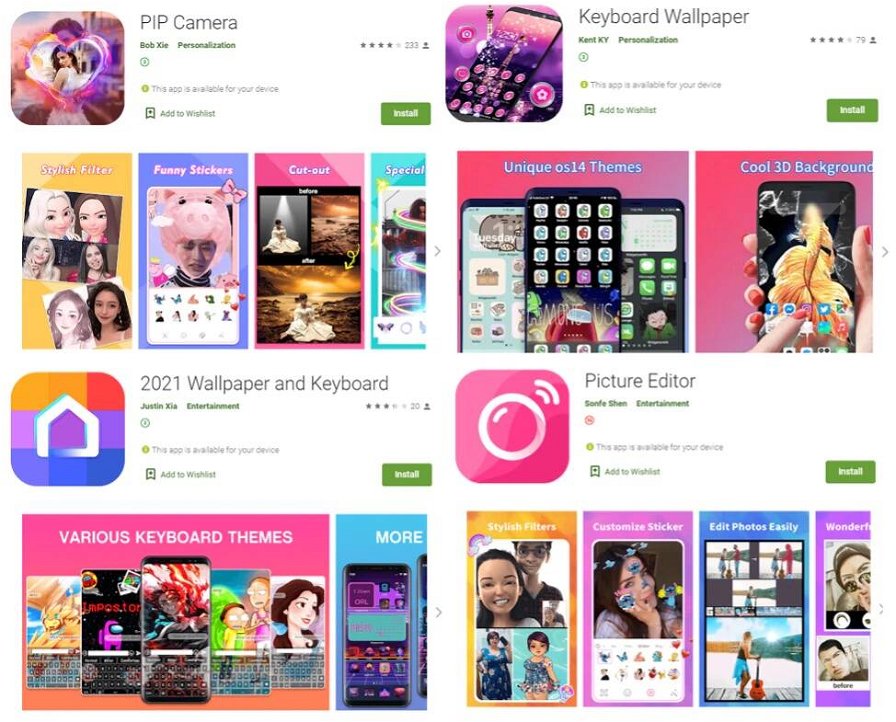

La coppia di esperti ha affermato che un'indagine sul server che controllava i dispositivi infetti gestito dai creatori del malware ha dimostrato che sono stati memorizzati tutti i tipi di dati dai telefoni degli utenti. Tra i dati raccolti troviamo l'operatore telefonico, il numero di telefono, i messaggi SMS, l'indirizzo IP, il Paese e lo stato della rete. Il server ha anche memorizzato alcuni abbonamenti a rinnovo automatico, alcuni dei quali assomigliavano a quelli mostrati nella seguente immagine:

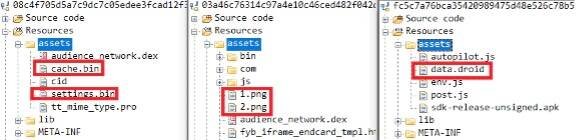

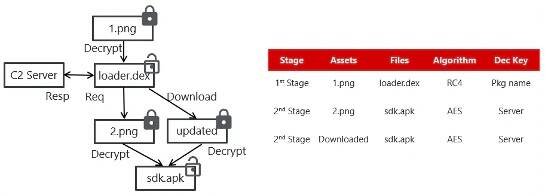

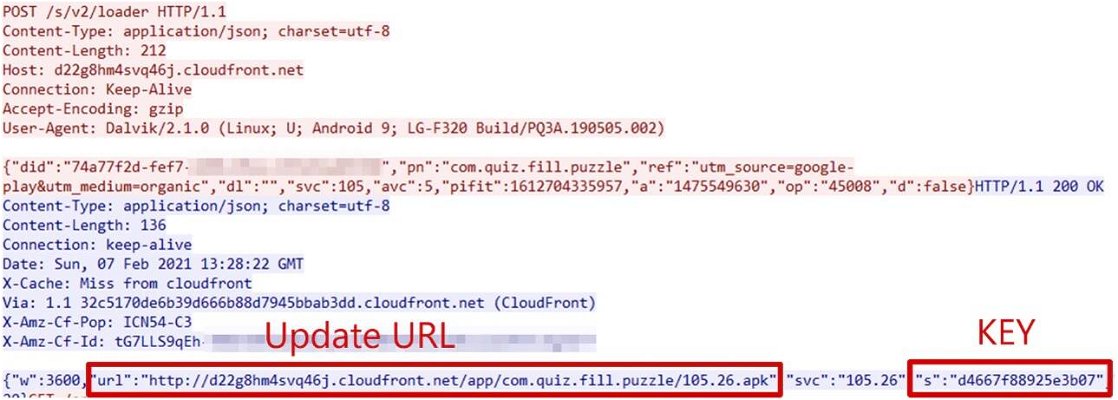

Anche se si tratta di un tipo di attacco molto simile a quello di un altro malware scoperto di recente di nome Joker, Etinu fa parte di un ceppo ben distinto. Nonostante ciò, i software di sicurezza di Microsoft, Sophos e altre aziende usano la parola Joker quando indicano tra i risultati delle scansioni una delle app appena rimosse. Questo accade forse perché il flusso di decrittazione di Etinu e l'uso di payloads multistadio sono simili a quelli della "concorrenza".

"Il malware dirotta il Notification Listener per rubare i messaggi SMS in arrivo come fa il malware Android Joker, senza il permesso di lettura degli SMS", hanno scritto i ricercatori riferendosi a Etinu. "Come un sistema a catena, il malware passa poi l'oggetto di notifica allo stadio finale. Quando la notifica è emersa dal pacchetto SMS predefinito, il messaggio viene infine inviato [al server] utilizzando l'interfaccia JavaScript WebView".

La lista di applicazioni infette da questo pericoloso malware in grado non solo di spiarvi ma anche di derubarvi attivando abbonamenti indesiderati è la seguente (ogni app è seguita dal proprio hash per un riconoscimento più accurato):

- com.studio.keypaper2021 - 08C4F705D5A7C9DC7C05EDEE3FCAD12F345A6EE6832D54B758E57394292BA651

- com.pip.editor.camera - CC2DEFEF5A14F9B4B9F27CC9F5BBB0D2FC8A729A2F4EBA20010E81A362D5560C

- org.my.favorites.up.keypaper - 007587C4A84D18592BF4EF7AD828D5AAA7D50CADBBF8B0892590DB48CCA7487E

- com.super.color.hairdryer - 08FA33BC138FE4835C15E45D1C1D5A81094E156EEF28D02EA8910D5F8E44D4B8

- com.ce1ab3.app.photo.editor - 9E688A36F02DD1B1A9AE4A5C94C1335B14D1B0B1C8901EC8C986B4390E95E760

- com.hit.camera.pip - 018B705E8577F065AC6F0EDE5A8A1622820B6AEAC77D0284852CEAECF8D8460C

- com.daynight.keyboard.wallpaper - 0E2ACCFA47B782B062CC324704C1F999796F5045D9753423CF7238FE4CABBFA8

- com.super.star.ringtones - 50D498755486D3739BE5D2292A51C7C3D0ADA6D1A37C89B669A601A324794B06

Per controllare se una delle applicazioni che avete installato sullo smartphone fa parte di questa lista è possibile utilizzare il software Package Name Viewer 2.0 che potete trovare gratuitamente sul Google Play Store.

Poco X3 Pro è disponibile anche nella colorazione Frost Blue, potete trovarlo su Amazon con 6GB di RAM e 128GB di memoria interna.