Un gruppo di ricercatori di Cybersecurity ha scoperto nelle ultime settimane una nuova vulnerabilità critica che colpisce il protocollo Server Message Block (SMB), quella funzione, usata soprattutto dai sistemi Microsoft Windows, progettata principalmente per condividere file, stampanti, porte seriali e comunicazioni di varia natura tra diversi nodi di una rete.

Questa vulnerabilità potrebbe permettere agli aggressori di causare una fuoriuscita di memoria o memory leak del kernel da remoto. Questa, se combinata con un bug "wormable" precedentemente rivelato, metterebbe i Criminal Hacker nella posizione di sfruttarla per realizzare attacchi di esecuzione remota del codice.

Soprannominato "SMBleed" (e classificato come CVE-2020-1206) dalla società di sicurezza informatica ZecOps, il difetto risiede nella funzione di decompressione di SMB.

Questa è la stessa funzione oggetto del bug SMBGhost o EternalDarkness (CVE-2020-0796), venuto alla luce tre mesi fa, che per primo aveva aperto la strada ad attacchi malware che possono propagarsi attraverso le reti contro i sistemi Windows vulnerabili.

La vulnerabilità recentemente scoperta ha un impatto sulle versioni 1903 e 1909 di Windows 10, per le quali Microsoft ha rilasciato negli ultimi giorni le sue patch di sicurezza nell'ambito degli aggiornamenti mensili di “Patch Tuesday” per il mese di giugno.

L’aggiornamento è stato rilasciato in fretta anche grazie all’avvertimento della Cybersecurity and Infrastructure Security Agency (CISA) statunitense, che ha pubblicato la scorsa settimana un avviso che avverte gli utenti di Windows 10 di aggiornare le loro macchine dopo che il codice di exploit per il bug SMBGhost è stato pubblicato online. SMBGhost è stato ritenuto così grave da ricevere un punteggio di 7.5 (HIGH) nella scala di classificazione del rischio CVSS 3.0.

Ovviamente, come per tutti i nuovi exploit, i Criminal Hacker stanno prendendo di mira i sistemi senza patch con il nuovo PoC (Proof of Concept), anche se Microsoft ha rivelato e fornito aggiornamenti per questa vulnerabilità già a partire da marzo 2020.

Come funziona

SMB, che funziona su porta TCP 445, è un protocollo di rete che fornisce la base per la condivisione di file, la navigazione in rete, i servizi di stampa e la comunicazione interprocesso su una rete.

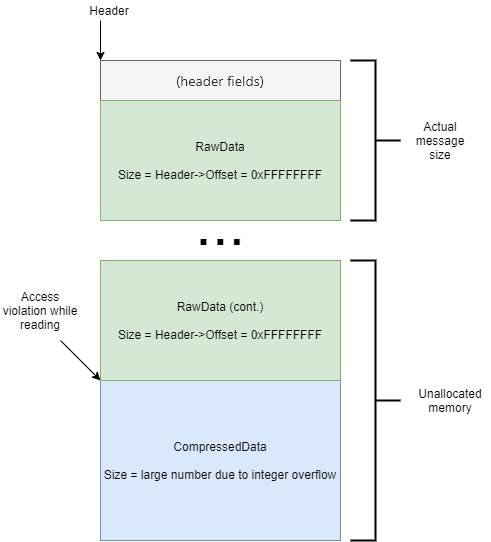

Secondo i ricercatori di ZecOps, il difetto deriva dal modo in cui la funzione di decompressione in questione ("Srv2DecompressData") gestisce richieste di messaggi appositamente create (ad esempio, SMB2 WRITE) inviate a un server SMBv3 mirato, consentendo a un aggressore di leggere la memoria del kernel non inizializzata e di apportare modifiche alla funzione di compressione.

La struttura del messaggio contiene campi come la quantità di byte da scrivere e flag, seguiti da un buffer a lunghezza variabile. Questo è perfetto per sfruttare il bug, poiché è possibile così creare un messaggio in modo da specificare l'intestazione, ma il buffer a lunghezza variabile contiene dati non inizializzati.

Un attaccante che riesce a sfruttare con successo la vulnerabilità potrebbe ottenere informazioni per compromettere ulteriormente il sistema dell'utente. Per sfruttare la vulnerabilità contro un server, un aggressore non autenticato potrebbe inviare un pacchetto appositamente creato a un server SMBv3 mirato.

Per sfruttare la vulnerabilità contro un client, un aggressore non autenticato dovrebbe configurare un server SMBv3 maligno e convincere un utente a connettersi, magari attraverso phishing o altre tecniche di social engineering.

Peggio ancora, SMBleed può essere incatenato con SMBGhost su sistemi Windows 10 senza patch per ottenere l'esecuzione remota del codice.

Come proteggersi

Per rimediare alla vulnerabilità, si raccomanda agli utenti sia privati sia in contesti aziendali di installare gli ultimi aggiornamenti di Windows il prima possibile. Per i sistemi in cui la patch non è applicabile, si consiglia di bloccare la porta 445 per evitare movimenti laterali e lo sfruttamento remoto.

La guida per risolvere il problema, rilasciata da Microsoft, SMBleed e SMBGhost in Windows 10 versione 1909 e 1903 e Server Core è disponibile a questo link.