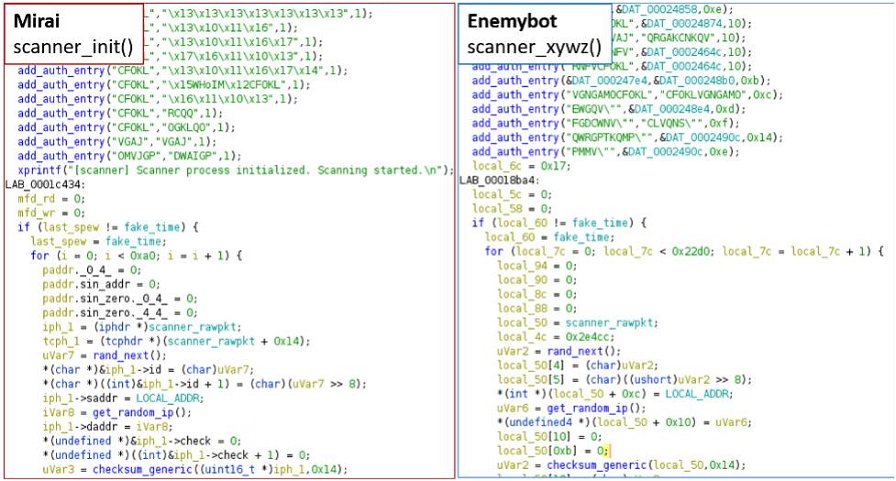

Gli analisti di sicurezza di Fortinet hanno scoperto e analizzato una nuova botnet chiamata EnemyBot che si basa su un'altra botnet nota come Mirai. EnemyBot sfrutta le vulnerabilità di modem, router e dispositivi IoT per condurre attacchi DDoS o dirottare le risorse hardware dei sistemi colpiti per effettuare il mining di criptovalute. La botnet viene impiegata da un gruppo di cybercriminali noto come Keksec, specializzato appunto in DDos e cripto-mining.

La botnet sfrutterebbe le tecniche di string obfuscation, mentre i server C2 si nascondono in nodi Tor, pertanto risulta difficile da individuare e neutralizzare. In ogni caso, Fortinet è riuscita a campionare il malware e analizzarlo, svelandone il funzionamento e le caratteristiche tecniche all'interno di un report dettagliato. In primo luogo, pare che Enemybot si colleghi ai server C2 non appena il dispositivo viene infettato, in attesa di comandi, la maggior parte dei quali correlati ad attacchi DDoS.

Ma l'elenco dei comandi disponibili riscontrati da Fortinet ne include diversi, da attacchi con amplificazione DNS al flood dei server DNS con query UDP, attacchi SSL/TLS e molti altri.

In particolare, la botnet sarebbe in grado di rivolgere degli attacchi mirati ai server del gioco ARK: Survival Evolved e ai server dell'azienda di web hosting francese OVH (tramite pacchetti UDP personalizzati). Queste due caratteristiche lasciano pensare a un tentativo di estorsione perpetrato a danno delle due aziende responsabili dei server in questione.

L'aspetto sconcertante è che Enemybot sarebbe in grado di colpire diverse architetture, non solo le più comuni come x86, x64, i686, arm64 e così via, ma anche sistemi più rari e obsoleti come ppc, mk68k e spc. Dunque le capacità di diffusione sono davvero notevoli, dato che la botnet sarebbe in grado di individuare l'architettura di destinazione e recuperare i file binari pertinenti dal server C2.

Per evitare di essere colpiti da Enemybot o altre botnet, occorre aggiornare i prodotti alle ultime versioni del software e del firmware. Se riscontrate problemi sul router, come blocchi anomali, perdite di velocità di connessione o surriscaldamento, potreste aver subito l'infezione da parte di un malware.

In casi come questo, è consigliabile effettuare il ripristino ai valori di fabbrica, cambiare la password di amministrazione e poi installare gli aggiornamenti più recenti recuperandoli direttamente dal sito web ufficiale del produttore.