I processori Intel sono nuovamente vittime di una vulnerabilità. Tuttavia almeno questa volta il problema non sembra essere di natura hardware, ma software. In particolare si tratta di KVM Virtualization, lo strumento per macchine virtuali kernel-based il cui codice VMX per processori Intel risulta ancora incompleto.

È proprio a causa del codice incompleto infatti che le macchine che eseguono KVM su processori Intel sarebbero esposte al CVE-2020-2732. La nuova CVE (Common Vulnerabilities and Exposure) 2020-2732 non è stata ancora resa di dominio pubblico, tuttavia sono già state rilasciate tre patch per KVM come parte dei correttivi al software per sistemi Linux con kernel 5.6 ed immediatamente implementate da Linus Torvalds. Di conseguenza il Git Linux 5.6 risulta attualmente protetto da CVE-2020-2732, la correzione verrà al più presto portata anche sui kernel stabili.

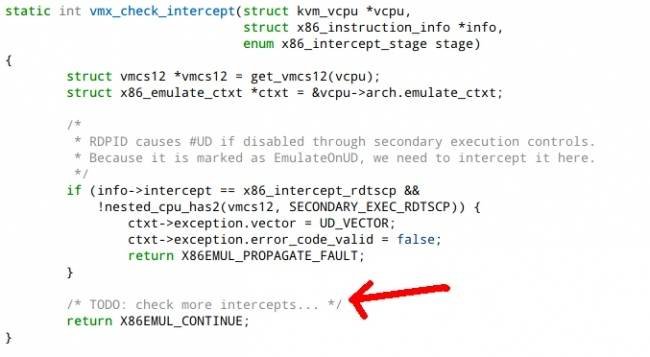

La patch riporta: “vmx_check_intercept non è ancora completamente implementato su KVM quando eseguito da processori Intel, facendo sì che le intercettazioni bitmap I/O o MSR non vengano individuate. In generale possiamo solo impedire l’emulazione delle istruzioni L1, ma questa serie include anche i controlli delle porte I/O”.

La funzione vmx_check_intercept su kernel Linux ha anche una funzione “TODO: check more intercepts…”, ma sembra che la vulnerabilità derivi proprio dal fatto che la funzione non sia in grado di verificare tutte le intercettazioni lasciando che prosegua l’emulazione delle istruzioni non consentite dalla virtualizzazione hypervisor così come previsto dal codice incompleto. In conclusione quindi, almeno per il momento, l’unica soluzione attuabile è disattivare l’emulazione per impostazione predefinita fino a quando il codice non sarà completato.