Quanto si parla di machine learning? Tutti i produttori di software di sicurezza dicono di usarlo ormai da tantissimo tempo, eppure non tutte le soluzioni sono ugualmente efficaci.

La loro capacità di prevenire o scoprire le intrusioni, infatti, dipende moltissimo da come lavora l’intero pacchetto e da come viene usata questa tecnologia potentissima, ma che da sola non può bastare.

Una delle soluzioni più avanzate sul mercato è quella di SentinelOne che affianca a un motore di rilevamento basato sul machine learning, un insieme di automazione e reportistica che è davvero impressionante.

“La nostra soluzione endpoint” – dice Josè Muniz, SE Director di SentinelOne in EMEA – “è molto potente e sempre disponibile grazie al fatto che tutta l’elaborazione viene effettuata direttamente sulla macchina, senza fare affidamento sul cloud per la rilevazione delle attività malevole”.

Questo dettaglio è molto importante perché permette una protezione continua, anche contro quelle minacce elaborate che cercano di coniugare tecnologia e ingegneria sociale. “Una soluzione basata sul cloud” – dice Josè – “non riuscirebbe a bloccare un malware caricato su di una chiavetta usb che vogliamo usare mentre siamo su di un aereo, per esempio. La nostra sì.”

Ma dal momento che non si hanno mai benefici senza una contropartita, ovviamente sviluppare tutta l’analisi sull’endpoint ha dei costi in termini di potenza di elaborazione. “Sicuramente il nostro agente è più pesante di altri, ma questo non lo rende un problema per le macchine su cui gira. L’impegno è di pochi punti percentuali di CPU usata durante l’analisi.”

La qualità dei dati fa la differenza

Una critica che però viene mossa molto spesso ai sistemi di sicurezza che fanno grande affidamento sul machine learning è che generano una quantità di falsi positivi troppo elevata, interrompendo spesso l’utente o generando troppe chiamate ai responsabili incaricati di controllare al sicurezza aziendale.

“Nel nostro caso” – precisa Muniz – “il numero di falsi positivi è bassissimo e il merito è nella qualità dei dati che usiamo per addestrare gli algoritmi di machine learning. In realtà, gli algoritmi non è che siano cambiati poi così tanto negli ultimi lustri. Quello che ha davvero fatto la differenza è come adesso prepariamo e scegliamo i dati da dagli in pasto, oltre ovviamente alla quantità di dati che è diventata decisamente più importante”.

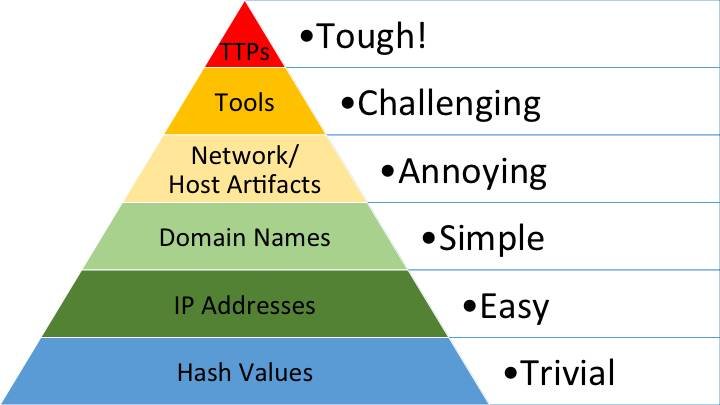

Ma quindi perché la soluzione di SentinelOne sarebbe così efficace? Perché attacca la parte alta della cosiddetta “piramide del dolore”.

Il grafico qui sopra mostra quali approcci si possono usare per contrastare gli attacchi informatici, con l’efficacia che va scemando dalla punta verso la base. Ovviamente, quelli alla base sono anche i più semplici da implementare, ma al giorno d’oggi non più senso basare una soluzione solo su questi.

In particolare, in fondo alla piramide si trova il sistema di hashing, ovvero il riconoscere le minacce dalle loro “firme” digitali. Tipico dei vecchi antivirus, questo sistema è ormai riconosciuto inaffidabile perché i criminali sono in grado di creare malware auto-mutanti che sfuggono completamente a questa analisi.

Subito sopra si trova l’inibizione degli indirizzi IP di riferimento. Anche in questo caso, è ormai prassi comune per chi attacca quella di usare un sistema dinamico di controllo per il proprio malware, che fa riferimento a IP che cambiano automaticamente.

La tecnica del controllo dei nomi di dominio è leggermente più avanzata, ma ancora poco efficace nell’inibire le minacce più avanzate, garantendo qualche immunità solo dai malware poco specializzati.

Con la tecnica di rilevamento degli artefatti di rete o dell’host, invece, finalmente iniziamo ad arrivare a contromisure che possono mettere in difficoltà anche degli attaccanti esperti. In particolare, questo tipo di approccio mira a identificare i tratti distintivi presenti nel malware o negli script degli attaccanti. Alcuni esempi possono essere le stringhe che i criminali cercano durante le ricognizioni oppure degli user-agent specifici.

Gli ultimi due gradini della “piramide del dolore” rappresentano le contromisure più efficaci che una soluzione di sicurezza può implementare. In particolare, le contromisure che riconoscono gli strumenti usati da determinati attaccanti rappresentano una sfida quasi impossibile da battere per chi cerca di attaccare una infrastruttura informatica se i suoi software diventano un segnale d’allarme per chi la difende. Mentre il riconoscere le TTP (tactics, techniques & Procedures) sono l’arma definitiva in quanto un ogni gruppo di attaccanti ha delle TTP ben definite che li rendono unici e difficilmente hanno dei modus operandi alternativi da mettere in pratica ‘al volo’.

“I nostri sistemi di machine learning” – dice Muniz – “lavorano prevalentemente proprio sui gradini più alti della piramide, imparando i tratti distintivi sia degli attaccanti sia degli strumenti che usano, sia di come li usano”.

Software che prima spara e poi chiede, oppure no…

Una cosa impressionate, però, della soluzione di SentinelOne è l’interfaccia grafica che mostra cosa sta succedendo su ogni endpoint. Il dettaglio è molto elevato, con uno storico accurato di cosa ha fatto ogni processo, da chi è stato creato e quali eventuali altri processi ha generato (che a loro volta vengono tracciati). Questa precisione permette anche una capacità di risposta automatica molto comoda.

“Ci sono clienti” – dice Josè Muniz – “che preferiscono avere grande controllo su quello che il software fa e in questo caso, la nostra piataforma singularity fornisce una reportistica molto accurata che permette all’analista di seguire ogni aspetto di quello che succede su di una determinata macchina”.

Altri clienti, invece, vogliono evitare qualsiasi rischio e bloccare le possibili minacce prima che un analista abbia il tempo di prendere in carico la richiesta.

“in questo caso,” – conferma Muniz – “la nostra interfaccia è completamente configurabile per garantire il livello di intervento richiesto che varia da un generico ‘blocca l’azione potenzialmente dannosa’ a ‘riporta tutto alla condizione precedente all’infezione’. In questo caso, ci si riferisce a un’azione che ripristina il registro di sistema alla condizione di perfetta salute, cancella i file dannosi, termina i processi dannosi e ripristina i file eventualmente modificati”.