Immaginate di aprire la dashboard del vostro account cloud, convinti di aver speso poche decine di dollari per un progetto universitario, e trovarvi di fronte a un debito che supera il reddito medio annuale della maggior parte delle persone. È l'incubo vissuto da uno studente della Georgia, che si è visto recapitare da Google Cloud una fattura di 55.444,78 dollari a seguito del furto di una chiave API.

In pochissime parole, quella chiave è un codice che a permesso a sconosciuti di usare i servizi Google del malcapitato, che poi si è visto arrivare la fattura.

Tutto nasce da un errore quasi banale nella sua dinamica: il caricamento accidentale di una chiave API di Gemini all'interno di una repository pubblica su GitHub. Lo studente, operando con l'account universitario e volendo usare i 300 dollari di crediti gratuiti offerti dalla piattaforma, non si è accorto che la chiave era visibile in un singolo commit. I criminali, invece, se ne sono accorti eccome. Sfruttando la breccia, hanno inondato l'account di richieste, generando costi esorbitanti tra giugno e settembre, mentre l'utente era ignaro e lontano dal PC per la pausa estiva.

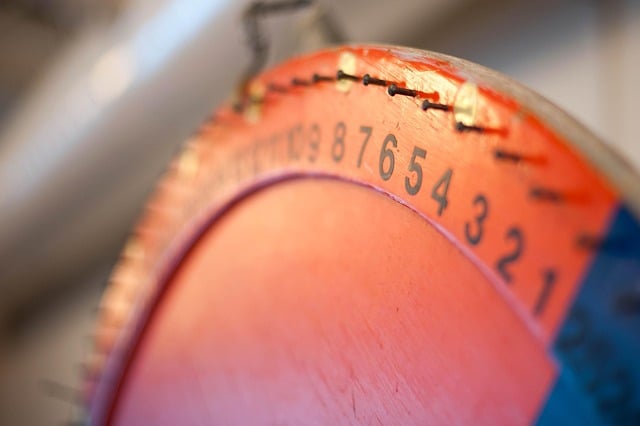

L'aspetto tecnicamente più inquietante non è l'errore umano — il leak di credenziali è un rischio noto — quanto la risposta dei sistemi di controllo. Nonostante la carta di credito associata all'account fosse scaduta nel luglio 2025 e non potesse coprire le spese, il contatore del debito ha continuato a girare. Gli aggressori hanno inviato oltre 14.200 richieste in soli due giorni, un'anomalia che in un sistema ideale avrebbe dovuto far scattare un kill switch immediato.

Inizialmente, la risposta di Google è stata inflessibile: i costi sono legittimi, il debito resta. Una posizione formalmente corretta — la responsabilità delle chiavi è dell'utente — ma eticamente complessa quando applicata a uno studente in fase di apprendimento. Solo dopo che il caso ha guadagnato visibilità e lo studente ha fornito prove dettagliate (log di utilizzo, denuncia alla polizia), l'azienda ha rivisto la sua posizione, azzerando completamente il saldo.

Questa storia ci costringe a riflettere sulla "curva di pericolosità" degli strumenti cloud moderni. Piattaforme potenti come GCP o AWS sono progettate per l'enterprise, dove esistono team dedicati alla governance e al monitoraggio dei costi.

Queste persone sanno fin troppo bene come i costi del cloud possano andare fuori controllo facilmente, e c’è un filone infinito di discussioni sull’opportunità di passare al cloud ibrido, restare on-prem, o trovare comunque soluzioni per gestire i costi. Infatti tante aziende si sono dotate anche di sistemi di controllo automatico dei costi, che a volte sono così estremi da “staccare la spina” se si supera una certa soglia.

Ma se lo stesso strumento - e le bollette folli - riguardano singoli sviluppatori o studenti che non sanno bene cosa stanno facendo, la mancanza di "reti di sicurezza" automatiche può trasformare un esercizio didattico in un disastro finanziario.

Per chiunque operi in questo settore, la lezione è chiara: la gestione dei segreti (Secret Management) non è un optional. Strumenti di scansione pre-commit e l'uso di variabili d'ambiente devono diventare parte integrante dell'alfabetizzazione digitale di ogni sviluppatore (e non solo), sin dal primo giorno. L'IA e il cloud sono motori di innovazione straordinari, ma richiedono una disciplina rigorosa: un errore di distrazione nel codice oggi può costare quanto un appartamento domani. Fortunatamente, questa volta, il gigante di Mountain View ha scelto la clemenza.