Microsoft Azure ha appena dimostrato la propria resilienza infrastrutturale respingendo quello che è stato definito il più massiccio attacco DDoS della storia: un'ondata di traffico malevolo da oltre 500.000 dispositivi compromessi che ha raggiunto il picco di 15,72 terabit al secondo contro un singolo endpoint cloud situato in Australia. Per contestualizzare la portata dell'attacco, equivale a trasmettere simultaneamente 3,5 milioni di film in streaming Netflix ogni secondo, un volume di dati che metterebbe in ginocchio la maggior parte delle infrastrutture di rete commerciali.

Secondo quanto comunicato ufficialmente da Microsoft attraverso un post sul proprio blog tecnico, il sistema di protezione Azure DDoS Protection è riuscito a rilevare l'attacco in tempo reale e a filtrare il traffico anomalo, garantendo continuità operativa ai clienti enterprise ospitati sull'endpoint colpito. Nonostante l'esito positivo della difesa, l'azienda di Redmond ha lanciato un monito esplicito alle organizzazioni: è imperativo validare la sicurezza di tutti i dispositivi esposti a Internet per prevenire che vengano arruolati in future offensive di questa portata.

L'aspetto più preoccupante emerso dall'analisi post-incidente riguarda l'evoluzione tattica degli attacchi distribuiti. Come evidenziato dall'analista di sicurezza Sunil Varkey intervistato da NetworkWorld, le moderne campagne DDoS stanno assumendo sempre più le caratteristiche di operazioni "hit-and-run": assalti condotti con intensità devastante concentrati in finestre temporali brevissime, che rendono difficoltoso per i sistemi di difesa reagire con sufficiente rapidità. La capacità di Azure di mantenere l'operatività durante l'attacco rappresenta quindi un caso di studio significativo per l'industria della cybersecurity enterprise.

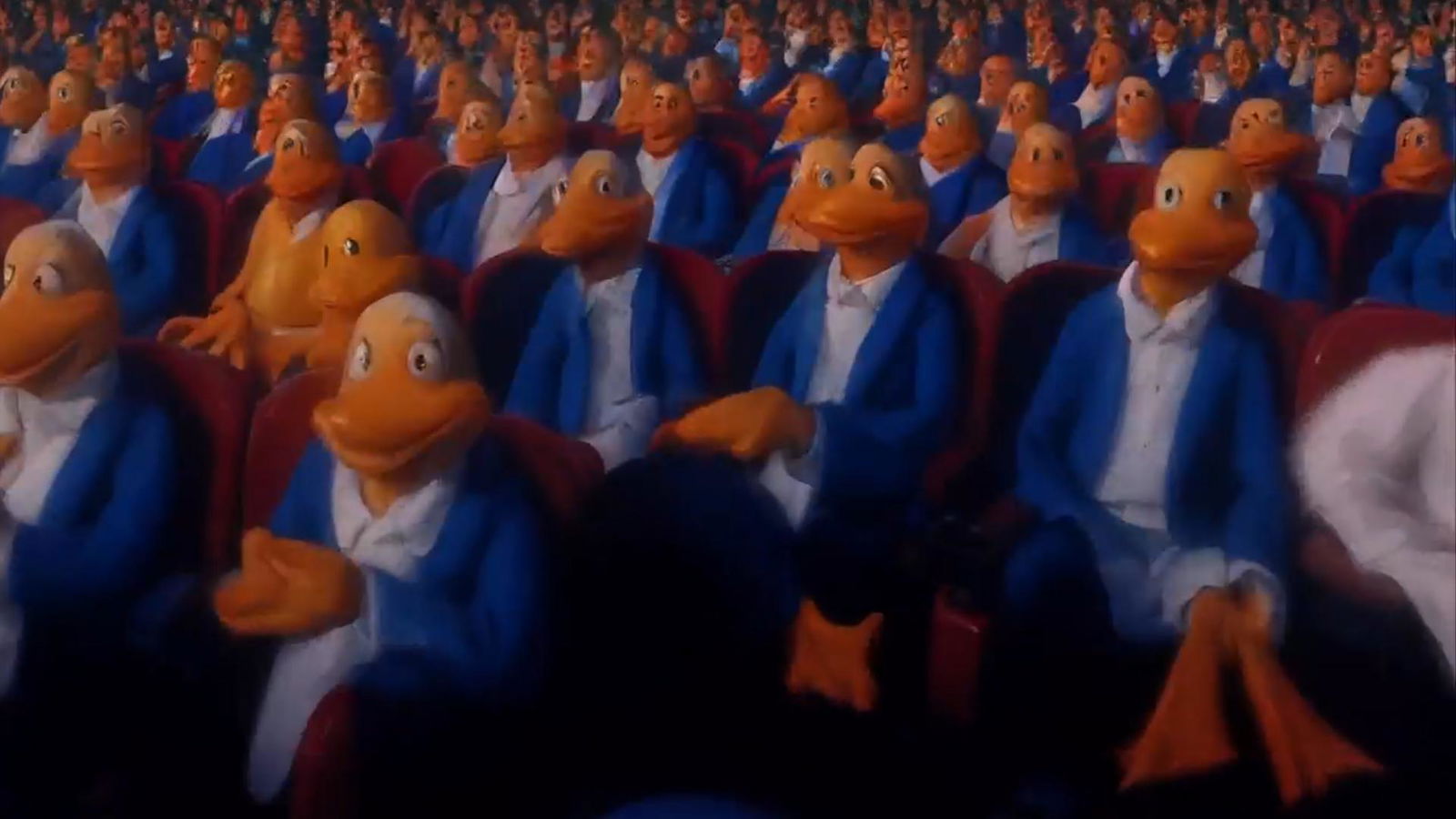

La radice del problema affonda nelle crescenti capacità delle reti domestiche e nella proliferazione incontrollata di dispositivi IoT vulnerabili. Con la diffusione della fibra ottica simmetrica che offre velocità di upload significativamente superiori rispetto alle tecnologie precedenti, e con miliardi di dispositivi connessi che espandono esponenzialmente i vettori d'attacco disponibili, gli attaccanti hanno oggi accesso a un arsenale di risorse compromettibili senza precedenti. Telecamere di sorveglianza IP, elettrodomestici smart, range extender Wi-Fi, videocitofoni connessi, termostati intelligenti e una gamma eterogenea di altri dispositivi domestici possono essere infettati e reclutati silenziosamente in botnet distribuite.

Il fattore più insidioso risiede nella difficoltà di rilevamento: fintanto che i dispositivi compromessi continuano a funzionare normalmente nelle loro operazioni quotidiane, i proprietari potrebbero non accorgersi mai che i loro gadget stanno partecipando ad attacchi informatici su scala globale. Questa invisibilità operativa trasforma milioni di abitazioni europee e italiane in potenziali nodi inconsapevoli di infrastrutture offensive, una problematica particolarmente rilevante nel contesto delle normative europee sulla cybersecurity dei prodotti connessi.

"Non si tratta semplicemente di un problema tecnico", ha dichiarato Varkey con tono allarmato. "È un fallimento globale dell'igiene informatica che si sta manifestando come rischio infrastrutturale strategico. Abbiamo un enorme esercito di dispositivi compromessi e facilmente compromettibili in attesa del comando per attivarsi. La responsabilità sulla sicurezza e le garanzie devono essere riviste con priorità assoluta, che si tratti dei produttori OEM, dei provider di servizi o degli utenti domestici." Una critica che suona particolarmente attuale alla luce del Cyber Resilience Act europeo, che imporrà nuovi standard di sicurezza obbligatori per i dispositivi IoT commercializzati nell'Unione.

Le raccomandazioni degli esperti di sicurezza convergono su un approccio difensivo stratificato: le imprese devono implementare architetture a livelli multipli che combinino limitatori di velocità del traffico, DDoS scrubber dedicati e stress testing robusti delle reti attraverso simulazioni DDoS controllate. Questo tipo di dry-run permette di identificare vulnerabilità prima che vengano sfruttate in condizioni reali, un approccio che sta diventando standard nelle organizzazioni con infrastrutture mission-critical.

.jpg)