Un nuovo tipo di malware è in grado di nascondersi nel chip del vostro BIOS, rimanendo nel sistema anche dopo aver reinstallato il sistema operativo o formattato il disco rigido. Kaspersky ha monitorato la crescita delle minacce malware al firmware UEFI (Unified Extensible Firmware Interface) dal 2019, con la maggior parte dei file malevoli che venivano memorizzati nella partizione di sistema EFI del dispositivo di archiviazione del PC.

Tuttavia, uno sviluppo piuttosto preoccupante è stato individuato nel corso dell’ultimo anno con un nuovo malware UEFI, rilevato dai registri dello scanner del firmware di Kaspersky, che impianta codice dannoso nella Flash Serial Peripheral Interface (SPI) della scheda madre. I ricercatori di sicurezza hanno soprannominato questo malware UEFI residente nella flash "MoonBounce".

MoonBounce non è il primo malware UEFI che mira alla flash SPI, dato che, ad esempio, LoJax e MosaicRegressor l'hanno preceduto. Tuttavia, MoonBounce mostra "un progresso significativo, con un flusso di attacco più complicato e una maggiore sofisticazione tecnica". Sembra anche aver infettato una macchina da remoto. MoonBounce è innegabilmente intelligente nel modo in cui entra in un sistema e si rende difficile da rilevare ed eliminare.

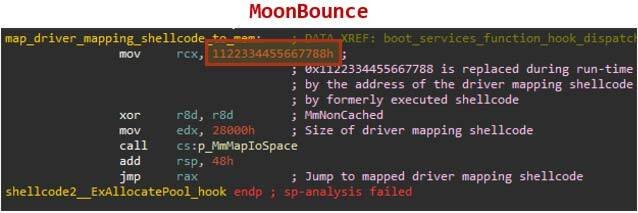

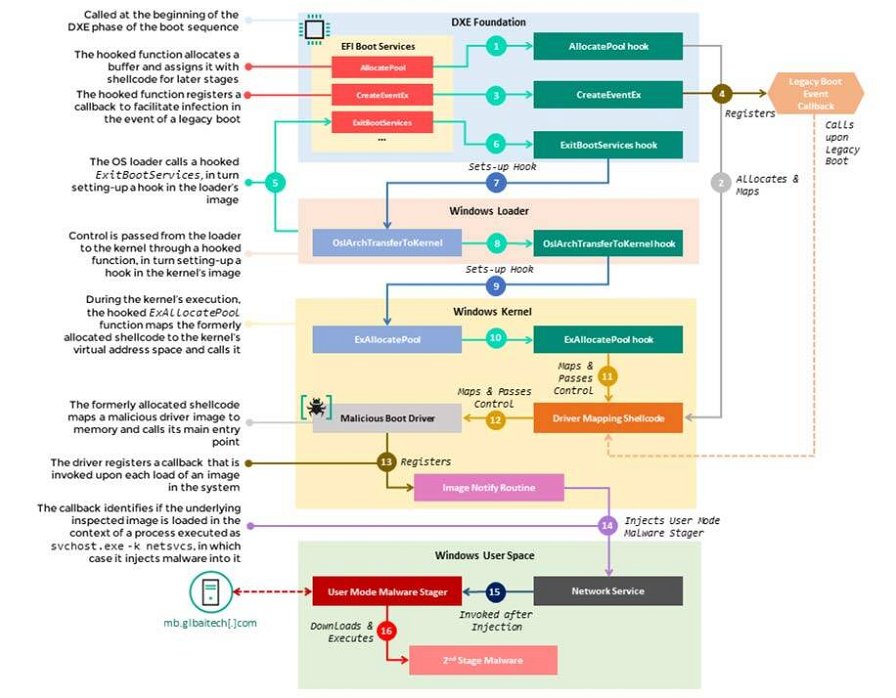

"La fonte dell'infezione inizia con una serie di hook che intercettano l'esecuzione di diverse funzioni nella EFI Boot Services Table" - spiega Kaspersky sul suo blog SecureList. Gli hook vengono poi utilizzati per deviare le chiamate di funzione al codice shell dannoso che gli aggressori hanno aggiunto all'immagine CORE_DXE. Questo, a sua volta, "imposta ulteriori hook in componenti successivi della catena di avvio, in particolare il loader di Windows" - hanno detto i ricercatori di sicurezza. Questo permette al malware di essere iniettato in un processo svchost.exe quando il computer si avvia in Windows.

Naturalmente, Kaspersky era interessata a vedere cosa il malware avrebbe fatto dopo. Così, su una macchina infetta, i ricercatori hanno osservato il processo del malware cercare di accedere a un URL per recuperare il payload della fase successiva ed eseguirlo in memoria. È interessante notare che questa parte del sofisticato attacco non sembrava procedere; quindi, non è stato possibile analizzare ulteriori fasi di MoonBounce. Forse questo malware era ancora in fase di test quando è stato individuato. Inoltre, il malware esegue almeno alcune delle sue operazioni solo in memoria, rendendo difficile vedere esattamente ciò che MoonBounce ha fatto sul singolo PC ospite nella rete aziendale.

Di seguito, un diagramma di flusso analizza come MoonBounce si avvia e si distribuisce dal momento in cui il dispositivo viene acceso fino a rendere il PC utilizzabile ma infetto dopo il caricamento di Windows. Un'altra area importante del lavoro svolto dai ricercatori di sicurezza come Kaspersky è la ricerca di chi c'è dietro al malware, quali sono i suoi scopi e per quali obiettivi specifici è stato progettato. Per quanto riguarda MoonBounce, Kaspersky sembra abbastanza sicuro che questo malware sia il prodotto di APT41, "un gruppo che è stato ampiamente segnalato per essere di lingua cinese".

Per evitare di cadere vittima di MoonBounce o di simili malware UEFI, Kaspersky suggerisce una serie di misure. In particolare, raccomanda agli utenti di mantenere il loro firmware UEFI aggiornato direttamente dal produttore, verificare che BootGuard sia abilitato dove disponibile e attivare i Trust Platform Module. Ultimo, ma non meno importante, viene consigliata l'installazione di una soluzione di sicurezza che analizza il firmware di sistema in modo che eventuali misure possano essere prese in caso di rilevamento di un malware.