I più attenti in termini di sicurezza informatica hanno sempre temuto il dover lasciare incustodito, magari in una stanza di hotel, il proprio notebook. Quella sensazione di pericolo che li assale è però spesso mitigata dalla presenza della schermata di login, coadiuvata dalla protezione che garantisce lo sblocco del dispositivo tramite il riconoscimento di dati biometrici. Da oggi, quella che dai più è considerata una paranoia, potrebbe però diventare un incubo per chi custodisce informazioni sensibili. Una ricerca olandese dell’università di Eindhoven, come riportato da wired, ha portato alla scoperta di una falla non correggibile presente nella maggior parte dei dispositivi sul mercato dotati di porte Intel Thunderbolt.

Il tipo di attacco di cui stiamo parlando, che sfrutta il firmware delle porte Thunderbolt, rientra nella categoria degli “evil maid attacks”, ovvero quei tipi di intrusione digitale che richiedono accesso fisico al dispositivo e che non lasciano alcuna traccia di sé, impedendo quindi alla vittima di avere elementi che possano metterla in allarme e prendere provvedimenti.

In questo caso il tempo di accesso richiesto al dispositivo sarà breve e i risultati saranno eccezionali. A patto che il computer si trovi in modalità di sospensione o bloccato sulla lockscreen, non ci sarà alcuna schermata di login o crittografia che tenga, una volta messa in atto l’operazione si potrà bypassare qualsiasi protezione e far eseguire al pc tutto ciò che si vorrà. Ma com’è stato possibile raggiungere questo risultato? Per capirlo, dobbiamo prima analizzare il funzionamento della tecnologia Thunderbolt. Questa può garantire la velocità impressionante a cui ormai siamo abituati, grazie ad un accesso diretto alla memoria, cosa che intrinsecamente (senza protezioni efficaci) porta a una serie di vulnerabilità praticamente infinite.

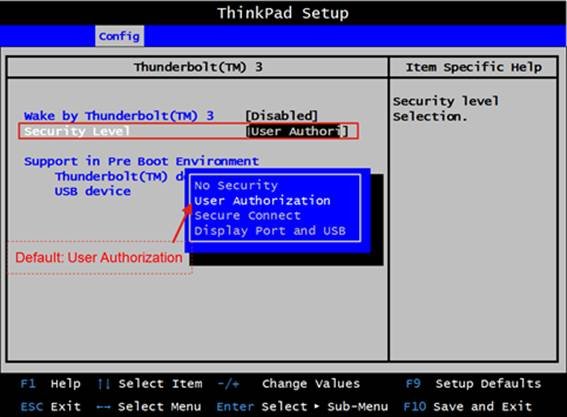

Nonostante la presenza di una funzionalità chiamata “security levels”, che impedisce l’accesso ai dispositivi non attendibili fino ad arrivare alla completa disattivazione della Thunderbolt rendendola una semplice porta USB, un errore di progettazione consente comunque la modifica del livello di sicurezza della porta Thunderbolt, aprendo così l’accesso a qualsiasi dispositivo senza lasciare minima traccia di questa operazione al sistema operativo.

Il procedimento è estremamente semplice per chi sa dove mettere le mani. È sufficiente accedere al controller Thunderbolt tramite la rimozione del pannello posteriore del notebook e, avvalendosi di un programmatore per SPI (Serial Peripheral Interface) dotato di una clip S0P8 compatibile con i pin del controller, andare ad eseguire una funzione che imposterà lo stato di sicurezza su “nessuno”. Una volta fatto ciò, il costo di un dispositivo collegabile alla porta Thunderbolt in grado di portare un attacco diretto alla memoria del PC per imporgli di rimuovere la lockscreen è incredibilmente basso. Con soli 200 dollari per quest’ultimo e altri 400 dollari per il resto dell’attrezzatura si potrà avere accesso a qualsiasi PC con il minimo sforzo e in tempi estremamente brevi.

Ruytenberg, il ricercatore che ha dato vita all’attacco Thunderspy, afferma l’esistenza di un’ulteriore versione di questa falla, che non richiede l’apertura del portatile e la riprogrammazione del controller. In questo caso però saranno necessari dei prerequisiti: bisognerà infatti avere accesso a un dispositivo precedentemente utilizzato dalla vittima sul proprio PC e segnalato come sicuro, oltre che un livello di sicurezza impostato in modo da accettare l’inserimento di dispositivi Thunderbolt affidabili, ovviamente. Dal dispositivo della vittima basterà prendere un particolare codice a 64 bit, non crittografato, grazie al quale la periferica Thunderbolt viene riconosciuta come affidabile. Una volta copiato questo codice, sul nostro dispositivo che porterò l’attacco, questo verrà accettato senza problemi e potrà svolgere il suo lavoro, indisturbato.

Intel è stata messa al corrente di tale falla, ma, come ormai è ben chiaro, non potrà essere corretta. L’unico modo attualmente disponibile per essere sicuri che il proprio PC non sia a rischio, è quello di controllare se supporta il meccanismo di sicurezza prodotto dalla stessa Intel, conosciuto come Kernel Direct Memory Access Protection. Tale funzionalità però è assente in moltissimi prodotti di nuova generazione e sicuramente non è presente nei dispositivi prodotti prima del 2019, anno della sua creazione.

Il video seguente mostra tutti i passaggi finora descritti.

Se pensate che una situazione del genere sia comunque abbastanza improbabile e fantasiosa, provate a vedere oltre. La scoperta di una falla di sicurezza del genere apre scenari che potrebbero portare a nuovi modi di eseguire codice malevolo senza lasciare traccia, con buona pace di tutti i sistemi di anti intrusione che potranno essere disattivati direttamente dal portatore dell’attacco.

La falla non riguarda gli utenti Apple, in quanto Thunderspy non può colpire i dispositivi MacOS. A tutti gli altri preoccupati per i propri dati, non resta che consigliare di ricordarsi di crittografare gli hard disk, fare attenzione ai propri dispositivi e spegnerli sempre del tutto.

Preoccupati da eventuali intrusioni illecite nel vostro mondo virtuale? Non c'è molto che possiamo fare per la falla descritta nell'articolo, ma per tutto il resto, un buon antivirus risolverà ogni problema.Uno dei migliori è Kaspersky Internet Security, acquistabile direttamente da Amazon.