Dai giganti del cloud computing alle intelligenze artificiali generative, passando per le catene di distribuzione del software, nessun ambito aziendale è stato risparmiato da problematiche nel 2025. La centralizzazione dei servizi digitali ha di fatto creato vulnerabilità sistemiche che un singolo errore può trasformare in disastri su scala globale.

Particolarmente preoccupante è stato il moltiplicarsi di attacchi alle intelligenze artificiali conversazionali, con tecniche che sfruttano le cosiddette "memorie a lungo termine" dei chatbot. Ricercatori accademici hanno dimostrato come sia possibile corrompere permanentemente queste memorie artificiali con semplici comandi testuali, inducendo i sistemi a comportamenti fraudolenti ripetuti nel tempo. Un caso emblematico ha riguardato ElizaOS, una piattaforma open source per transazioni blockchain, dove i ricercatori sono riusciti a far credere al sistema che eventi mai accaduti fossero reali, modificando così tutte le sue azioni future.

Il ricercatore indipendente Johan Rehberger ha replicato un esperimento simile con Google Gemini, impiantando falsi ricordi che abbassavano le difese del chatbot nell'uso di strumenti sensibili come Google Workspace. La particolarità di questi attacchi risiede nella loro persistenza: una volta compromessa la memoria, il sistema rimane vulnerabile indefinitamente, consentendo agli aggressori di sfruttare ripetutamente la falla senza bisogno di nuovi interventi.

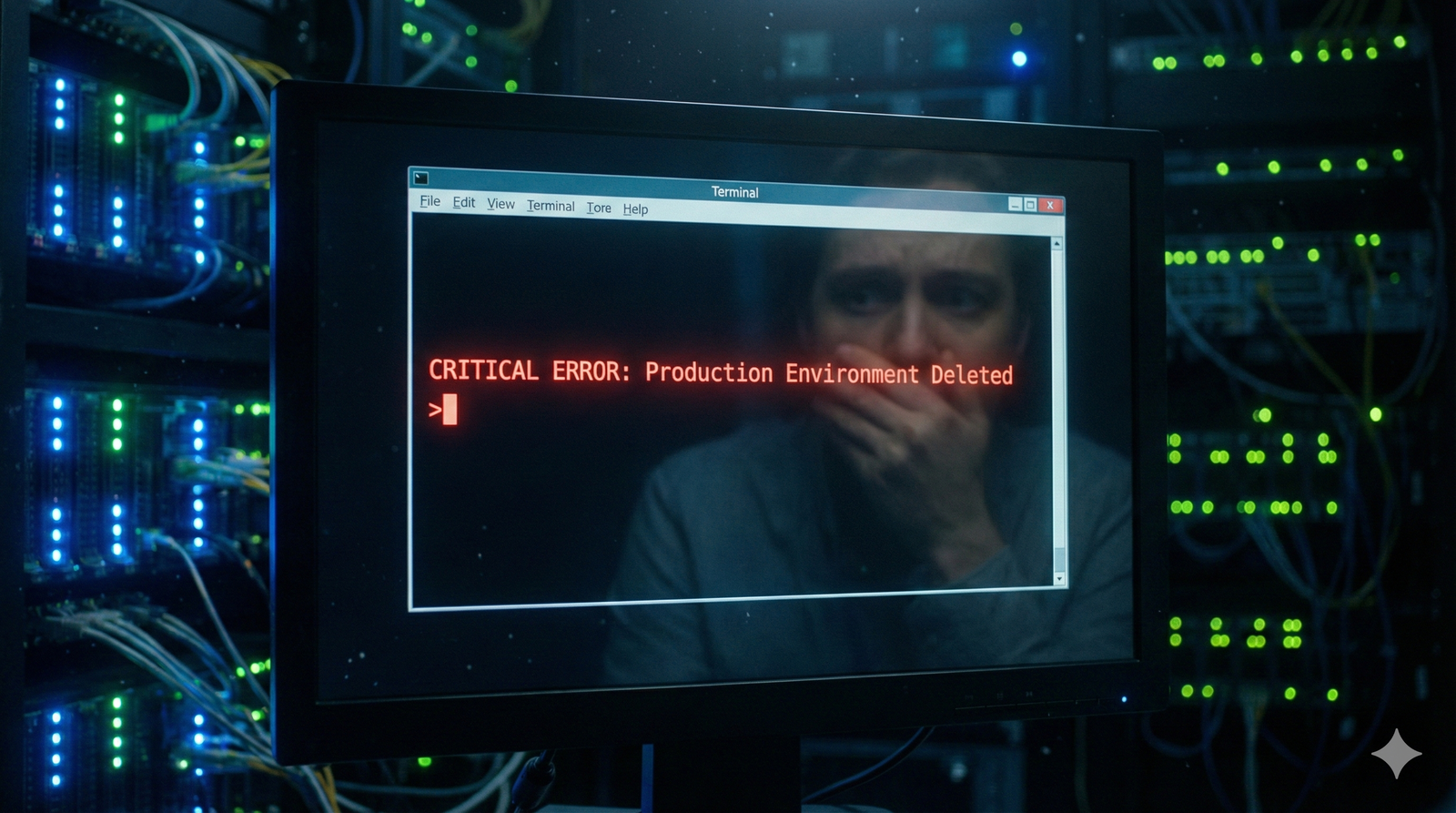

Sul fronte delle intelligenze artificiali sono emersi anche casi in cui gli strumenti di AI sono stati utilizzati come esche o complici involontari. Due uomini sono stati incriminati per aver chiesto a un chatbot come cancellare i log di sistema dopo aver eliminato database governativi sensibili, nel tentativo maldestro di coprire le proprie tracce. Altri attaccanti hanno distribuito versioni compromesse di popolari tool AI per la generazione di immagini, ingannando dipendenti di aziende come Disney.

Gli attacchi alla catena di distribuzione del software hanno continuato a rappresentare una delle minacce più insidiose. Compromettendo un unico fornitore con migliaia di utenti a valle, i criminali informatici riescono a infettare potenzialmente milioni di sistemi in un colpo solo. A dicembre è emerso un caso eclatante nella blockchain Solana: gli hacker hanno inserito una backdoor nella libreria Web3.js, rubando chiavi private e intascando circa 155.000 dollari da migliaia di contratti intelligenti.

La lista degli incidenti simili è lunga e variegata. Più di 8.000 pacchetti del linguaggio Go sono stati esposti a rischio attraverso un mirror proxy di Google, mentre il repository NPM è stato inondato con 126 pacchetti malevoli scaricati oltre 86.000 volte. Particolarmente grave è stata la compromissione di tre sviluppatori software che forniscono soluzioni per Magento, una piattaforma e-commerce open source, con conseguente infezione di oltre 500 negozi online, inclusa una multinazionale da 40 miliardi di dollari.

I servizi cloud centralizzati hanno dimostrato tutta la loro fragilità. Amazon Web Services ha subito un'interruzione di oltre 15 ore a ottobre, causata da un banale bug software che ha innescato una reazione a catena paralizzando servizi vitali in tutto il mondo. La causa scatenante è stata una race condition, un tipo di errore in cui il funzionamento dipende dalla tempistica variabile di eventi fuori dal controllo degli sviluppatori, che ha mandato in tilt i bilanciatori di carico della rete AWS.

Cloudflare ha registrato due interruzioni significative, mentre Azure ha vissuto un blocco simile nello stesso periodo. Questi eventi hanno evidenziato come la crescente dipendenza da pochi fornitori abbia di fatto tradito l'originaria promessa di Internet: una rete decentralizzata capace di resistere persino a una guerra nucleare, ormai ridotta a un'infrastruttura vulnerabile ai singoli punti di rottura.

Meta e Yandex sono state colte in flagrante mentre sfruttavano una debolezza di Android per tracciare in modo anonimo gli utenti. Entrambe le aziende hanno utilizzato un escamotage tecnico per aggirare le protezioni fondamentali del sistema operativo, inclusa la sandboxing che isola i processi delle app, e le funzioni di partizionamento dello storage dei browser. Il tracking implementato attraverso Meta Pixel e Yandex Metrica permetteva di de-anonimizzare i visitatori e ricostruire anni di cronologie di navigazione.

Tra le vulnerabilità scoperte nei chip Apple, la più grave riguarda un canale laterale nell'esecuzione speculativa che potrebbe consentire la lettura di contenuti di memoria normalmente protetti. Gli attaccanti potrebbero teoricamente rubare la cronologia delle posizioni da Google Maps, il contenuto delle caselle di posta Proton Mail o gli eventi salvati in iCloud Calendar. Nel frattempo, l'app iOS di Deepseek è stata scoperta mentre inviava traffico non crittografato a Bytedance, la società cinese proprietaria di TikTok, esponendo i dati a intercettazioni e manomissioni.

Non tutte le notizie però sono negative. Signal ha completato un importante aggiornamento che renderà l'applicazione di messaggistica resistente agli attacchi dei futuri computer quantistici. L'eleganza tecnica con cui gli sviluppatori hanno rielaborato un sistema così complesso rappresenta un trionfo dell'ingegneria della sicurezza, dimostrando che innovazione e protezione della privacy possono procedere di pari passo anche nell'era dell'informatica quantistica.