Un'altra ondata di attacchi ransomware colpisce i NAS di Qnap: a farne le spese i dispositivi Network Attached Storage dell'azienda taiwanese dotati di versioni meno recenti di Photo Station e file manager QTS.

Recentemente si sono registrati nuovi e numerosi casi di utenti che si sono ritrovati i propri dati non volontariamente criptati con il ransomware eCh0raix, in versione aggiornata, con conseguente richiesta di riscatto digitale. Non è purtroppo una novità: già proprio un anno fa a giugno venivano colpiti i NAS di QNAP con una versione light dello stesso ransomware. Allora venne in aiuto un ricercatore, alias BloodDolly, che nell'agosto scorso rilasciò gratuitamente un software gratuito per decriptare i file sotto scacco.

Purtroppo nel mentre la banda del QNAPCrypt non si è persa d'animo e ha migliorato il suo prodotto, tanto da renderlo a prova di forzatura. Sembrava che questo gruppo si fosse tranquillizzato nell'ultimo periodo, tuttavia, forse in vena di provare qualche nuovo exploit, è tornato all'attacco.

Il mese scorso sono stati pubblicati dei bollettini di sicurezza su tre vulnerabilità critiche (CVE-2019-7192, CVE-2019-7194 e CVE-2019-7195) scoperte nei sistemi NAS di Qnap. Il report del ricercatore Henry Huang segnalava il 18 maggio scorso come le vulnerabilità risiedessero nel firmware degli stessi dispositivi, nello specifico i bug erano da ricercare nell'applicazione preinstallata di gestione fotografie Photo Station.

I numeri sono piuttosto elevati: già il mese scorso si stimava una rosa di 450mila dispositivi a rischio a livello globale. Per completezza, insieme a quelle già citate, è stata segnalata anche la vulnerabilità CVE-2019-7193 che riguarda il file manager QTS. La scoperta di queste vulnerabilità risale all'anno scorso, infatti Qnap era già corsa ai ripari aggiornando il supporto digitale del suo intero catalogo.

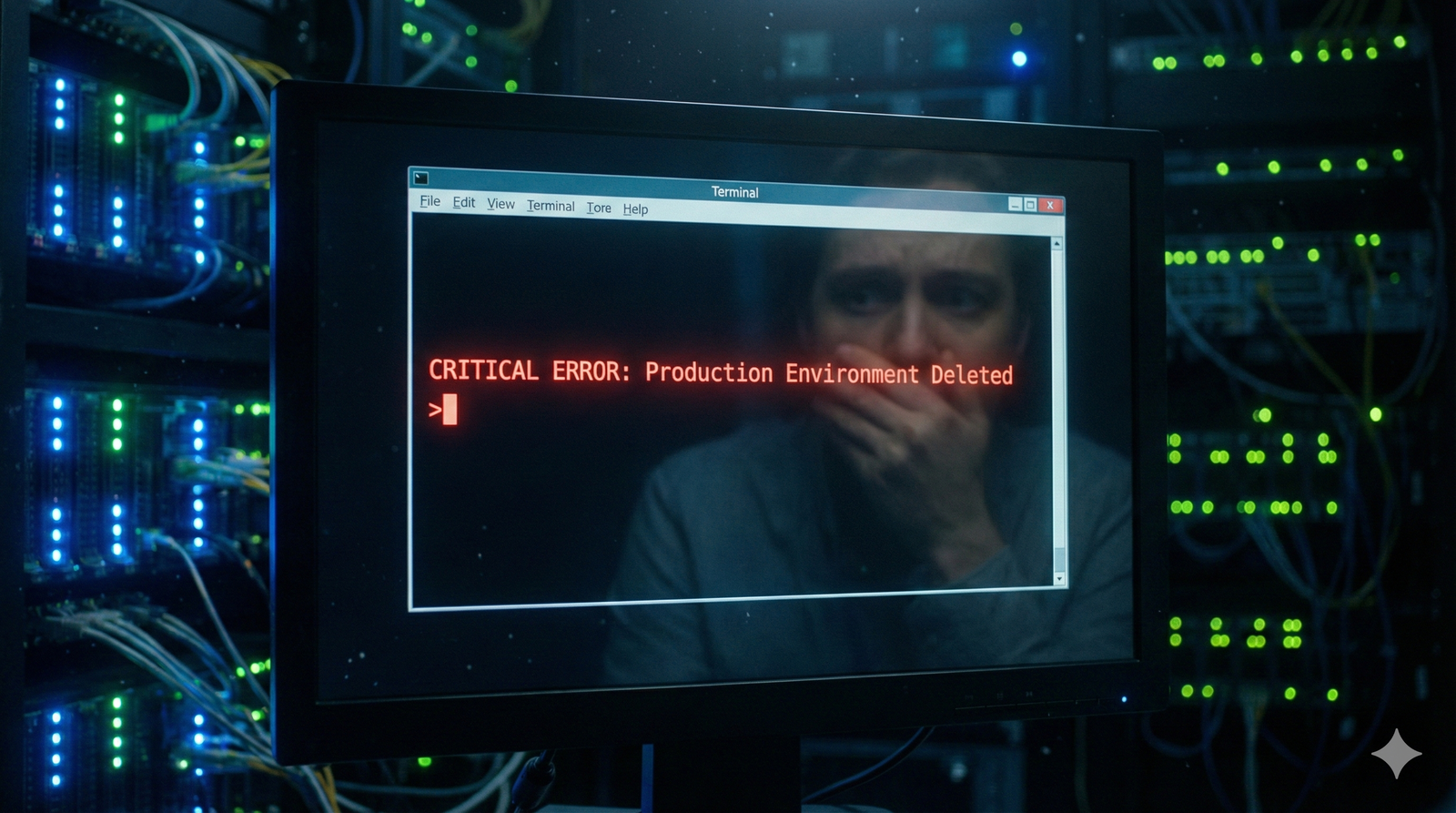

Alcuni sfortunati utenti non hanno sentito il bisogno di correre ai ripari già l'anno scorso installando la suite aggiornata dal sito di Qnap: sottovalutare gli aggiornamenti può portare a gravi conseguenze. Tutti i dispositivi connessi alla rete sono sensibili e non si può pensare di lasciare un qualsiasi dispositivo connesso senza protezione, pena il furto di dati sensibili o la perdita dei dati. L'attacco ransomware con eCh0raix ne è un perfetto esempio.

Al di là di come possa avvenire l'attacco e la finalizzazione con cifratura dei file, due sono le strade da intraprendere quale possessore di un NAS di Qnap: lasciare il dispositivo off-line, e sarebbe anti-deontologico per un NAS, oppure aggiornare Photo Station e tutte le applicazioni dell'ecosistema Qnap all'ultima versione disponibile, certamente meglio protette contro questi tipi di attacchi.

Oltretutto è consigliabile cambiare la password di login rafforzandola, abilitare la NAP, Network Access Protection, per proteggere gli account da attacchi compiuti con forza bruta, disabilitare i servizi SSH e Telnet, se non in uso e, importantissimo più di tutto, abilitare il servizio QNAP Snapshot. Qui la pagina ufficiale del supporto di Qnap.

E chi è già stato colpito? Decriptare i file è per il momento fuori discussione. Pagare il riscatto è molto più dannoso, sconveniente, inappropriato e poco sicuro. L'unica salvezza è usare, se abilitato, l'appena citato Snapshot e recuperare così i propri file allo stato precedente la cifratura fraudolenta.

Ecco un'ottimo router con il 36% di sconto: D-Link DIR-1960 EXO AC1900 Smart Mesh WiFi, disponibile su Amazon.