Alcuni ricercatori di sicurezza hanno scoperto dei file binari Linux dannosi creati per il Windows Subsystem for Linux (WSL, il sottosistema Windows per Linux), indicando che gli hacker stanno provando nuovi metodi per compromettere le macchine Windows. Come riporta BleepingComputer, la scoperta sottolinea che i cybercriminali stanno concentrando la loro attenzione su WSL per eludere il rilevamento.

I primi campioni destinati all'ambiente WSL sono stati scoperti all'inizio di maggio e hanno continuato a comparire ogni due o tre settimane fino al 22 agosto. Agiscono come caricatori per l'ambiente WSL e godono di un rilevamento molto basso sui servizi di scansione dei file in cerca di minacce. In un rapporto delle ultime ore, i ricercatori di sicurezza di Black Lotus Labs di Lumen affermano che i file dannosi hanno il payload incorporato o lo recuperano da un server remoto.

Il passaggio successivo consiste nell'iniettare il malware in un processo in esecuzione utilizzando le chiamate API di Windows, una tecnica che non è né nuova né sofisticata. Dal piccolo numero di campioni identificati, solo uno è arrivato con un indirizzo IP instradabile pubblicamente, suggerendo che i criminali stanno testando l'uso di WSL per installare malware su Windows.

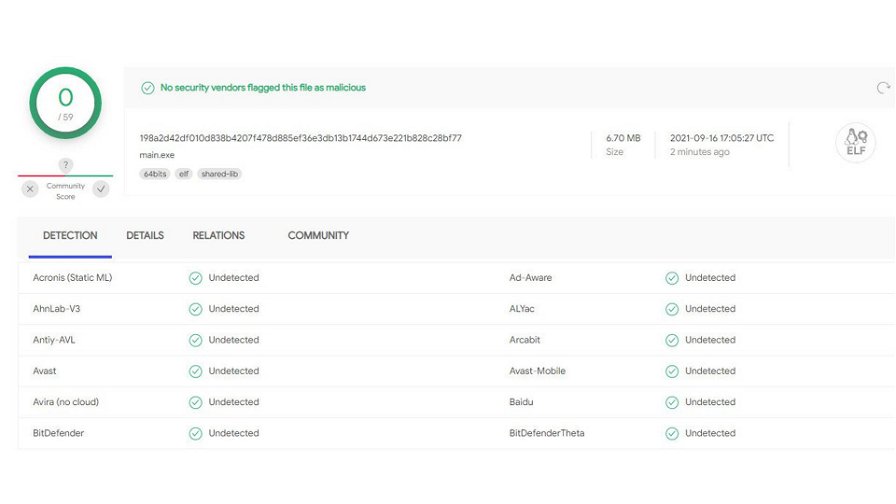

I file dannosi si basano principalmente su Python 3 per svolgere i loro compiti e sono impacchettati come un eseguibile ELF per Debian usando PyInstaller. "Come suggerisce il tasso di rilevamento trascurabile su VirusTotal, la maggior parte degli agenti endpoint progettati per i sistemi Windows non dispone di firme create per analizzare i file ELF", afferma Black Lotus Labs.

Meno di un mese fa, uno dei file Linux dannosi è stato rilevato da un solo antivirus su VirusTotal. Aggiornando la scansione su un altro campione ha mostrato che non è stato rilevato dai servizi di scansione.

Una delle varianti, scritta completamente in Python 3, non utilizza alcuna API di Windows e sembra essere il primo tentativo di caricamento per WSL. Utilizza librerie Python standard, che lo rendono compatibile sia con Windows che con Linux. I ricercatori hanno trovato un codice di esempio di prova che stampa "Hello Sanya" in russo. Tutti i file tranne uno associati a questo campione contenevano indirizzi IP locali, mentre l'IP pubblico indicava a un indirizzo già offline.

Un'altra variante si affidava a PowerShell per iniettare ed eseguire lo shellcode. Sulla base delle incongruenze osservate durante l'analisi di diversi campioni, i ricercatori ritengono che il codice sia ancora in fase di sviluppo, sebbene nella fase finale.