Tre gravi falle informatiche mettono a rischio le comunicazioni 4G e 5G. "Qualsiasi persona con un po' di conoscenza dei protocolli di paginazione mobile può portare questo genere di attacco… come l'intercettazione di una chiamata, localizzazione o phishing mirato", ha dichiarato Syed Rafiul Hussain, uno dei ricercatori della Purdue University che ha scoperto il problema.

Secondo lo studio che verrà svelato domani durante il Network and Distributed System Security Symposium di San Diego, è la prima volta che vengono individuate vulnerabilità che affliggono sia lo standard 4G che quello 5G. A prescindere dalle difese messe in campo pare che contro i tracker telefonici StingRay si possa fare poco. Da ricordare che questo è uno degli strumenti impiegati (anche dagli inquirenti) per spiare le conversazioni e localizzare gli utenti: in pratica virtualizza una cella telefonica e di conseguenza controlla l'accesso alla rete di specifici smartphone designati.

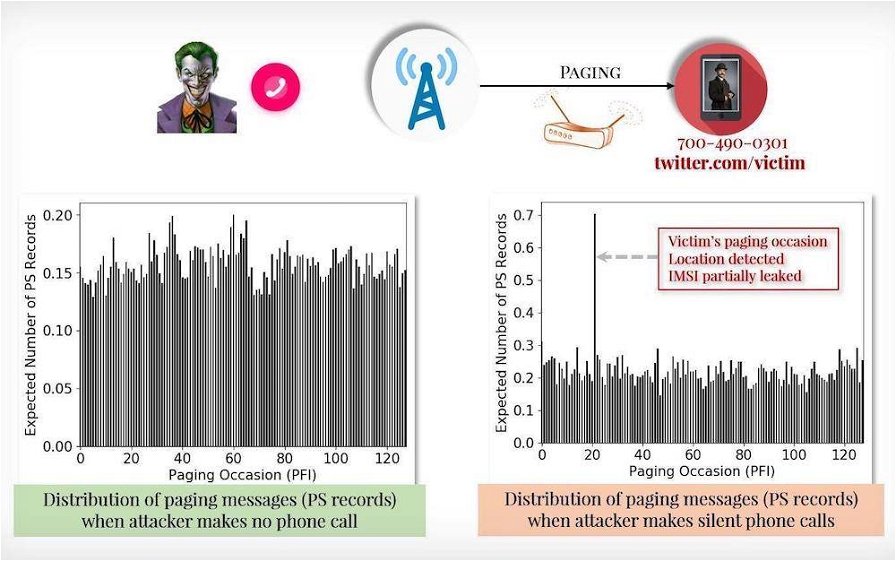

TechCrunch ha avuto modo di leggere il documento prima della presentazione e confermato che uno degli attacchi si chiama "Torpedo" (TRacking via Paging mEssage DistributiOn). Sfrutta una falla nel protocollo di paginazione che gli operatori usano per notificare a un terminale l'arrivo di una chiamata o un messaggio. Pare che siano sufficienti una serie di chiamate, immediatamente interrotte, in un breve lasso di tempo per attivare un messaggio di paging senza avvisare il dispositivo di destinazione di una chiamata in arrivo. A quel punto un malintenzionato può sfruttarlo per tracciare la posizione della vittima. Non solo, perché volendo potrebbe dirottare il canale di paging e iniettare o negare messaggi (di paging), fare spoofing di messaggi come avvisi Amber o bloccare del tutto i messaggi.

Torpedo, come se non bastasse, apre la porta a due altri tipi di attacchi. "Piercer" consente la determinazione dell'IMSI (International Mobile Subscriber Identity) sulla rete 4G e l'attacco IMSI-Cracking, che abilita un attacco "forza bruta" sul numero sia sulle reti 4G che 5G – sebbene sia cifrato.

Hussain ha assicurato che tutti i principali operatori statunitensi, AT&T, Verizon, Sprint e T-Mobile, sono a rischio di "Torpedo" e almeno uno anche a "Piercer". E considerato che bastano 200 dollari di apparecchiature e una competenza di basso livello è evidente la criticità della situazione. Per altro il gruppo di ricercatori ha sottolineato che dato che si parla di standard internazionali molte reti europee e asiatiche sono a rischio. Motivo per cui Hussain ha assicurato che non verrà diffuso il proof-of-concept del codice per sfruttare le falle. Sarebbe troppo pericoloso.

La GSMA è già stata informata di ogni problema e riconosciuto i rischi ma nessun dettaglio è stato ancora svelato in relazione a eventuali fix. Gli unici a potervi far fronte sono gli operatori.