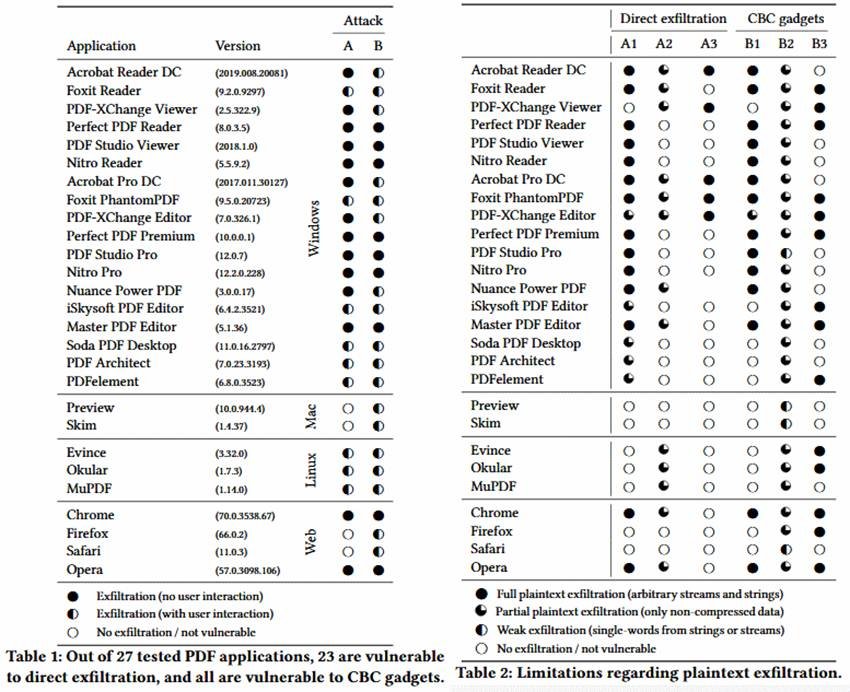

Se pensate che i vostri dati all'interno dei file PDF crittografati siano al sicuro vi sbagliate: esiste infatti un modo per estrarre e rubare quei dati, a volte senza neanche bisogno dell'interazione dell'utente, e si chiama PDFex. Al momento si tratta solo di uno studio condotto da un team di ricercatori tedeschi della Ruhr-University Bochum e della Münster University, ma tutte le 27 applicazioni testate, sia desktop che web - tra cui anche soluzioni popolari come Adobe Acrobat, Foxit Reader, Evince, Nitro e i visualizzatori PDF integrati in Chrome e Firefox - sono risultate vulnerabili ad almeno uno degli attacchi possibili.

L'attacco non prende di mira il sistema crittografico applicato a un documento PDF da un software esterno, ma gli schemi di crittografia supportati dallo standard stesso. "I nostri attacchi consentono il recupero dell'intero testo in chiaro dei documenti crittografati, utilizzando canali di esfiltrazione che si basano su proprietà PDF conformi agli standard", ha infatti spiegato il team di ricerca.

Secondo i ricercatori, i documenti PDF crittografati sono vulnerabili a due tipi di attacco. Il primo, chiamato "esfiltrazione diretta", sfrutta il fatto che le applicazioni PDF non crittografano l'intero file PDF, ma solo alcune sue parti. Un potenziale malintenzionato potrebbe quindi manomettere proprio queste parti, e creare un file PDF che, quando decifrato e aperto, tenti di inviare il proprio contenuto al malintenzionato.

Ciò può essere ottenuto in tre modi: alterando i dati in chiaro di un file PDF per aggiungere un modulo PDF che invia automaticamente il contenuto del PDF al server di un utente malintenzionato quando la vittima decrittografa e apre un PDF crittografato; alterando i dati in chiaro di un file PDF per aggiungere un link che si attiva automaticamente quando la vittima decrittografa e apre un PDF crittografato; o infine alterando i dati in chiaro di un file PDF per aggiungere codice JavaScript che viene eseguito automaticamente quando la vittima decrittografa e apre un PDF crittografato.

Dei tre il primo sarebbe il più facile da eseguire e il più efficace, in quanto non richiede l'interazione dell'utente. Il secondo invece richiede l'apertura di un browser esterno, un'azione che un utente potrebbe impedire, mentre il terzo è il meno affidabile, soprattutto perché molte applicazioni PDF limitano il supporto JavaScript a causa di altri rischi per la sicurezza.

La seconda variante di attacco prende invece di mira proprio le parti cifrate dei documenti PDF, attraverso l'utilizzo di gadget in grado di manipolare l'algoritmo crittografico CBC (Cipher Block Chain), modificando i dati in chiaro alla fonte. "I gadget CBC modificano il testo cifrato affinché si esfiltri da solo una volta decifrato" ha spiegato Sebastian Schinzel, uno dei ricercatori PDFex.

Come nel primo caso, anche questo secondo attacco prevede tre piccole varianti. Le prime due sono identiche alle precedenti, e prevedono che il PDF alterato, una volta aperto e decrittato tenti di inviare il proprio contenuto al malintenzionato, inviando i dati a un server remoto o creando un link. La terza variante si basa sulla modifica dei dati compressi del PDF, in modo che ancora una volta quando il file viene aperto e decrittato, il file invii i propri dati a un server remoto.

Comunque, oltre al fatto che molti sviluppatori stanno già intervenendo per risolvere il bug, l'altro aspetto positivo è che utilizzare questi attacchi, nella realtà, non è poi così semplice: tutti richiedono infatti che l'utente malintenzionato sia in una posizione adatta ad intercettare il traffico di rete della vittima o che gli consenta addirittura di avere accesso fisico a un sistema di archiviazione.