L'ascesa delle criptovalute ha alimentato il crimine informatico in svariati modi. Fin dalla sua nascita, il Bitcoin ha facilitato una serie di attività illecite, dal riciclaggio di denaro ai riscatti ransomware, portando a una crescita di questo genere di attacchi che sembra tuttora inarrestabile.

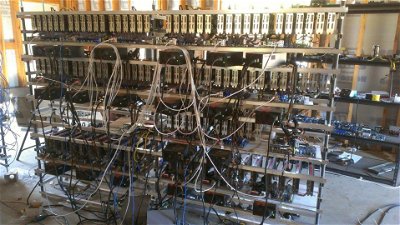

Sempre più spesso, infatti, i cyber-criminali si intromettono all’interno dei server aziendali sfruttandone la potenza di elaborazione per minare criptovalute, e lo fanno senza che l'organizzazione si accorga di nulla.

Ad esempio, come spiega Oakley Cox, Principal ICS Analyst di Darktrace, Un server DNS di una piccola azienda ha iniziato a ricevere più connessioni RDP in entrata provenienti da destinazioni inusuali, mai osservate sulla rete in precedenza.

Molte di queste provenivano da fonti esterne con il cookie RDP “hello”, indicante un attacco brute force. Qualche ora dopo, il dispositivo si è connesso a un endpoint noto associato al crypto-mining. Poiché entrambe le porte RDP e SMB sul dispositivo erano aperte, sono state osservate connessioni SMB anomale poco dopo le connessioni di cripto-mining.

«I server connessi a internet sono spesso soggetti a minacce esterne, in particolar modo quando le porte più sensibili sono particolarmente esposte, come in questo specifico caso in cui l'aggressore è stato in grado di ottenere un punto d'appoggio attraverso il server DNS, proprio perché entrambe le porte RDP e SMB potevano ricevere connessioni».

«È quindi fondamentale chiudere la comunicazione a tutti i punti esterni che non abbiano strettamente bisogno di essere aperti. Agli occhi degli aggressori, il cripto-jacking continua infatti a rappresentare una tecnica più che proficua per sfruttare le risorse dell’azienda target allo scopo di accelerare le proprie operazioni di mining, soprattutto con l’incredibile popolarità delle criptovalute che si registra in questo momento».

Durante questo attacco, l’Intelligenza Artificiale di Darktrace è stata in grado di identificare le connessioni al mining pool senza basarsi su alcun IoC conosciuto, e il Cyber AI ha riconosciuto la natura anomala di endpoint esterni statisticamente rari e inusuali dal punto di vista del "modello di comportamento" abituale del server.

Se la minaccia non fosse stata rilevata, l’aggressore avrebbe continuato ad abusare delle risorse del server, con conseguenti problemi di latenza per processi aziendali decisamente importanti e aumentando così il rischio di esposizione a ulteriori attività dannose, come attacchi DDoS o ransomware.

«Sappiamo bene che il crypto-mining è notoriamente difficile da rilevare, e spesso costituisce solo una delle fasi del piano di un hacker per infiltrarsi in una rete, arrivando anche a muoversi lateralmente e compromettere altri dispositivi».

«Porte aperte e difese a silos, quindi, sono due elementi critici che riducono notevolmente le barriere del sistema. Le organizzazioni hanno bisogno di un meccanismo di difesa in grado di rilevare ogni comportamento insolito e sospetto non appena la minaccia si introduce all’interno».

A tal fine, la comprensione dei comportamenti “normali” degli utenti e dei dispositivi consente di rilevare anche il più sottile segnale di minaccia latente. Nel caso dell’attacco analizzato, è stata inviata una notifica automatica non appena l'aggressore ha iniziato l’attività di mining, e il cliente, immediatamente informato dell'attività sospetta, è intervenuto verificando che il dispositivo fosse immediatamente messo offline.

Gli analisti di Darktrace lo hanno accompagnato passo dopo passo fino a risolvere la crisi nel suo complesso. «Anche in questo caso è importante sottolineare come un’Intelligenza Artificiale pervasiva possa rilevare e rispondere alle minacce indipendentemente dalla loro provenienza».