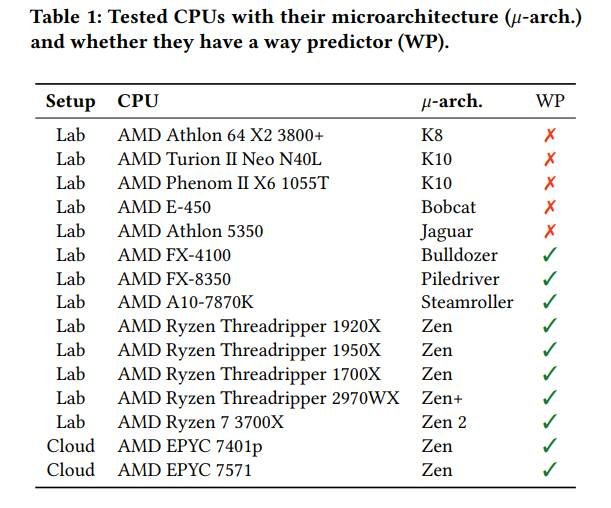

Un nuovo articolo pubblicato dalla Graz University of Technology descrive due nuovi attacchi "Take A Way" chiamati Collide + Probe e Load + Reload, che aggrediscono il predittore di cache L1D. I ricercatori affermano che la vulnerabilità interessa tutti i processori AMD dal 2011 al 2019, il che significa che anche la microarchitettura Zen è interessata.

L'università afferma di aver informato AMD il 23 agosto 2019. Sabato 7 marzo la società ha rilasciato una comunicazione sul proprio sito in merito alle vulnerabilità: "siamo a conoscenza di una nuova ricerca secondo cui ci sarebbe una vulnerabilità nelle CPU AMD, grazie alla quale un malintenzionato potrebbe manipolare una funzionalità relativa alla cache per trasmettere dati dell'utente in maniera non intenzionale".

"I ricercatori hanno poi abbinato questo data path a software già noti e mitigati o a vulnerabilità side channel relative all'esecuzione speculativa" si legge nel comunicato. "AMD ritiene che non si tratti di nuovi attacchi basati sull'esecuzione speculativa. AMD raccomanda di seguire alcune pratiche che aiutano a mitigare le vulnerabilità side channel:

- Mantenere aggiornato il sistema operativo, in quanto gli aggiornamenti contengono mitigazioni per le vulnerabilità in oggetto;

- Seguire metodologie di codifica sicure;

- Implementare le ultime versioni patchate di librerie critiche, incluse quelle suscettibili agli attacchi side channel;

- Utilizzare software antivirus e seguire pratiche di utilizzo sicuro del computer.

Le due vulnerabilità si concentrano su approcci di canale laterale, in questo caso un attacco basato su Spectre, che consente ai ricercatori di accedere a informazioni protette. Ecco una descrizione della tecnica dal white paper:

"Abbiamo decodificato il predittore di cache L1D di AMD nelle microarchitetture dal 2011 al 2019, dando vita a due nuove tecniche di attacco. Con Collide + Probe, un utente malintenzionato può monitorare gli accessi alla memoria della vittima senza conoscere indirizzi fisici o memoria condivisa durante il tempo di condivisione di un core logico. Con Load + Reload, sfruttiamo il predittore per ottenere tracce di accesso alla memoria estremamente accurate delle vittime sullo stesso core fisico. Load + Reload si basa sulla memoria condivisa, non invalida la linea della cache, consentendo attacchi più furtivi che non inducono rimozione di dati nella cache di ultimo livello".

I ricercatori hanno sfruttato la vulnerabilità tramite JavaScript eseguito sui browser Chrome e Firefox e hanno anche ottenuto l'accesso alle chiavi di crittografia AES. L'exploit può anche essere presumibilmente utilizzato per penetrare nei datacenter. Il documento suggerisce diversi possibili rimedi per la vulnerabilità attraverso un approccio combinato software e hardware, ma non specula sull'impatto di queste sulle prestazioni. I ricercatori hanno anche osservato che, a differenza delle vulnerabilità Spectre e Meltdown, gli exploit Take A Way fanno trapelare solo "pochi bit di metadati", anziché fornire pieno accesso ai dati.

Il documento elenca una vasta gamma di finanziamenti da più fonti, tra cui l'agenzia austriaca per la promozione della ricerca, il consiglio europeo della ricerca e l'agenzia nazionale per la ricerca francese.

Come rilevato da Hardware Unboxed, il documento afferma anche che "Ulteriori finanziamenti sono stati forniti da Intel. Eventuali opinioni, risultati e conclusioni o raccomandazioni espressi in questo documento sono quelli degli autori e non riflettono necessariamente le opinioni dei finanziatori".

I coautori finanziati dallo studio in passato hanno anche rivelato vulnerabilità di Intel (10 su Intel, inclusi Spectre, Meltdown e Zombieload, tre su ARM, due su AMD e uno su IBM). Su Twitter, il ricercatore ha anche rivelato che Intel finanzia alcuni dei suoi studenti e che non limita la libertà accademica e l'indipendenza delle università.

Intel ha rivelato, di recente, che finanzia la ricerca sulla sicurezza dei prodotti e assegna anche premi ai ricercatori per trovare buchi nelle sue architetture (programma Intel Bug Bounty PDF).

Il documento riporta anche le fonti di finanziamento, il che rende discutibile qualsiasi cattiva intenzione. Secondo l'articolo, Intel ha già corretto una vulnerabilità simile nei suoi processori.

Cercate un processore dall'ottimo rapporto qualità-prezzo? Vi consigliamo il Ryzen 5 3600.