La sicurezza informatica è uno dei temi scottanti che da sempre rappresentano cruccio e salvezza del panorama aziendale (e privato) a livello globale. Potenti strumenti vengono messi a disposizione dai leader del settore IT come Microsoft. Strumenti che vengono usati dalle aziende nel modo per cui sono stati pensati, progettati e realizzati, ma che espongono le stesse a gravi problemi di sicurezza qualora un malintenzionato decidesse di avvantaggiarsi di qualche piccola falla quà e là nel codice non (ancora) perfetto dello strumento stesso.

Oggi vi riportiamo un report di Check Point Software Technologies, in cui si parla di Microsoft, del Remote Desktop Protocol (RDP), della patch dell'anno scorso, di quella di quest'anno e del lavoro ancora da fare.

Ma cos'è questo Remote Desktop Protocol? RDP, come si evince dal nome, è una tecnologia integrata nei sistemi operativi Windows che permette il collegamento da remoto con accesso e controllo dei dispositivi abilitati. Ed è anche usato in ambienti virtualizzati. È conosciuto anche come mstsc, Microsoft Terminal Services Client, nome dato da Microsoft al suo client RDP integrato, utilizzato da tecnici e personale IT. Essendo un protocollo proprietario sviluppato da Microsoft, solitamente viene utilizzato dall'operatore che vuole collegarsi da un ambiente Windows locale ad un altro sistema Windows remoto. Non escludendo comunque i sistemi Linux e Mac dalla possibilità di comunicazione remota, grazie al rilascio di client RDP open-source di terze parti.

È quindi facile capire come mai questo strumento sia oggetto della curiosità dei più maliziosi esperti di sicurezza informatica.

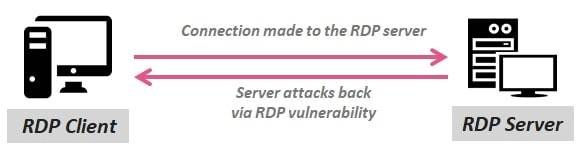

Check Point ST già più di un anno fa aveva scoperto molte vulnerabilità nel sistema, che consentivano a soggetti malintenzionati di invertire la normale direzione della comunicazione e infettare il computer locale del tecnico IT o del ricercatore di sicurezza (in caso di analisi): questo tipo di attacco potrebbe quindi consentire un'intrusione nella rete IT nel suo insieme. Sono state rilevate circa 16 vulnerabilità principali e un totale di 25 vulnerabilità della sicurezza.

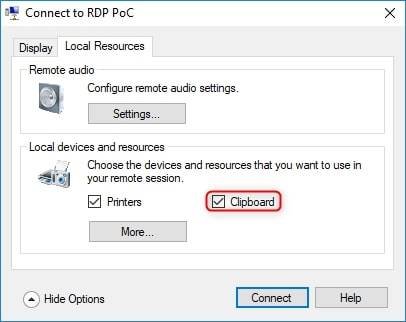

Per la sua tipicità e il modus operandi, la vulnerabilità è stata chiamata Reverse RDP e sostanzialmente permetterebbe l'esecuzione di codice sulla macchina locale su comando del server remoto precedentemente infettato attraverso la sincronizzazione del canale di condivisione degli appunti. Il consiglio di Check Point ST era di aggiornare il proprio client (se possibile) e di disabilitare il canale di condivisione appunti (attivo di default) quando ci si connette da remoto.

Poco tempo dopo, lo stesso team ha scoperto un'altra implicazione collegata allo stesso problema che affligeva l'Hyper-V Manager di Microsoft. Come la stessa Check Point ST spiega, Hyper-V è una tecnologia di virtualizzazione utilizzata nel cloud Azure di Microsoft ed è una funzionalità tipica di Windows 10, che con un'interfaccia grafica permette all'utente il collegamento ed uso da remoto della locale/remota virtual machine. Tra gli strumenti di Hyper-V vi sono le Enhanced Sessions (sessioni migliorate), che offrono all'utilizzatore la possibilità di includere la sincronizzazione degli appunti tra guest e host. Ed è proprio qui che i ricercatori hanno ri-scoperto la stessa vulnerabilità Reverse RDP. Se inizialmente Microsoft inizialmente riteneva il problema marginale, ma con la comprovata falla del sistema Hyper-V l'azienda è dovuta ricorrere ai ripari, convalidando la vulnerabilità CVE-2019-0887 nel mese di luglio e provvedendo di conseguenza ad una prima patch.

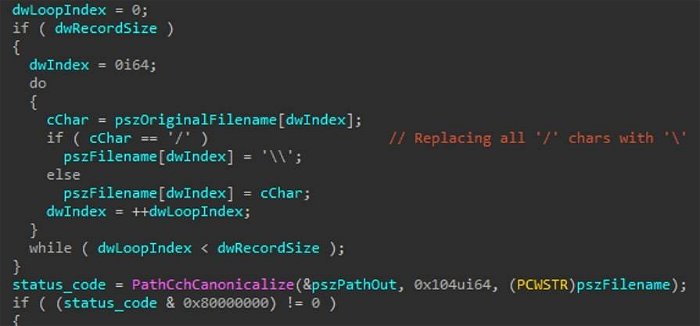

Successivamente i ricercatori hanno scoperto che potevano bypassare il fix e ricreare la stessa vulnerabilità iniziale. In poche parole, la funzionalità aggiunta da Microsoft (PathCchCanonicalize) utilizzata per convalidare i percorsi dei file, poteva essere ignorata semplicemente sostituendo "/" con "" nel percorso del file che si voleva celare al suddetto comando di controllo.

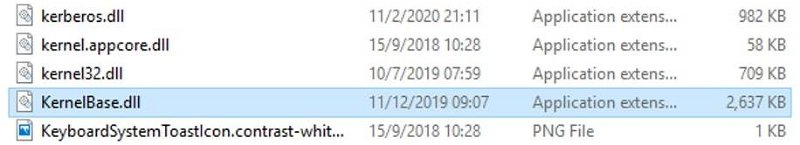

Comunicata a Microsoft la nuova falla, questa è stata codificata come nuova vulnerabilità CVE-2020-0655 e l'azienda ha provveduto a rilasciare una patch lo scorso febbraio. Fix che però non ha coinvolto il kernel della funzione PathCchCanonicalize, ma solo il file kerberos.dll nella stessa directory del kernel. Ciò si traduce nella mancata efficacia della soluzione qualora si utilizzasse un client RDP di terze parti.

Quindi il problema ancora sussiste. Il team di Check Point consiglia comunque di installare la patch ufficiale per la vulnerabilità CVE-2020-0655, ed esorta sviluppatori e cyber-ricercatori ad essere ben consapevoli della debolezza di RDP e di provvedere manualmente alla correzione dei propri software.

Cerchi un SSD NVMe M.2 ultraperformante? Ecco il Sabrent Rocket da 500GB e fino a 3400/2000 MB/s in lettura/scrittura sequenziali, in offerta su Amazon