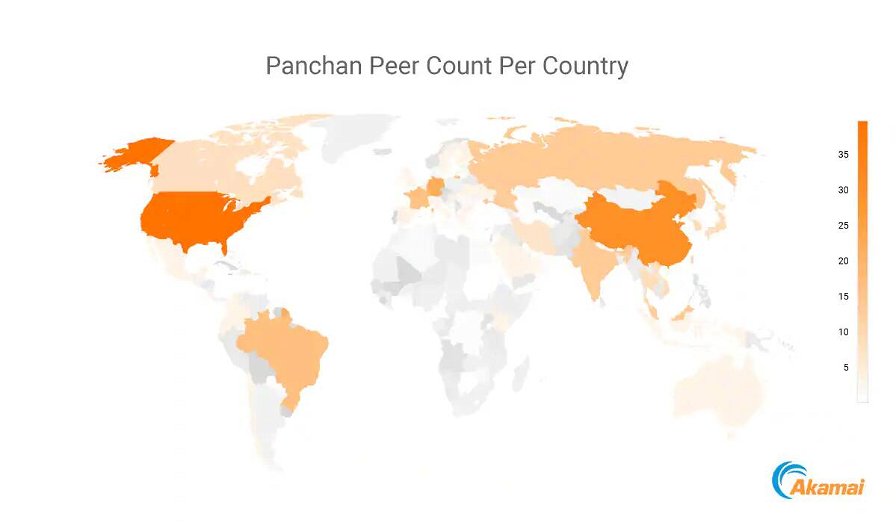

Gli analisti di Akamai hanno individuato e analizzato una nuova minaccia nota come Panchan, la cui origine è probabilmente giapponese. Nello specifico, si tratta di una botnet peer-to-peer diffusa già da marzo 2022 e rivolta ai server Linux nel settore dell'istruzione.

La botnet viene utilizzata principalmente per effettuare operazioni di mining di critpovalute attraverso le macchine infette. Panchan risulterebbe particolarmente insidioso poiché riesce a eludere i sistemi di sicurezza tramite miner mappati sulla memoria e un meccanismo di protezione che arresta il modulo di mining immediatamente in caso di monitoraggio dei processi.

Dopo aver infettato un sistema, Panchan cerca e utilizza le chiavi SSH esistenti, in alternativa cerca di acquisire credenziali tramite attacchi brute-force. Una volta completata l'operazione, crea una cartella nascosta in cui andrà a risiedere. Da qui, viene eseguito il file binario e viene avviata un'operazione HTTPS POST verso un webhook di Discord per il monitoraggio del bersaglio.

La botnet comunica con il proprio server C2 tramite la porta TCP 1919, senza crittografia, per ottenere i dati di configurazione dei miner o aggiornare l'elenco dei peer.

La particolarità di Panchan è che i miner che vengono implementati non richiedono file, dato che vengono decodificati dalla base64 ed eseguiti in memoria durante la fase di runtime, senza quindi interagire con i dischi.

Un altro aspetto peculiare è la preferenza verso vittime del settore dell'istruzione: qui le condizioni sono ideali per la diffusione, sia a causa dell'abitudine diffusa a usare password poco efficaci che alla presenza di misure di sicurezza più lievi (ad esempio con un'eccessiva circolazione di chiavi SSH). Infatti, molte università sono state colpite in Spagna, Taiwan e Hong Kong. Le conseguenze di questi attacchi sono principalmente interferenze con i servizi pubblici forniti dagli istituti di istruzione e con le attività di ricerca.

Gli analisti non sono riusciti a tracciare le transazioni né a ipotizzare il valore economico delle operazioni di mining effettuate tramite i server infetti, poiché Panchan sfrutta NiceHash per i pool di mining e i wallet, un servizio non sincronizzato con la blockchain pubblica. In ogni caso, consigliano di monitorare le risorse delle macchine virtuali, limitare l'accesso SSH, introdurre l'autenticazione a due fattori e imporre l'uso di password complesse.