Il team di Mandiant, azienda di sicurezza che fa capo a Google, ha scoperto una nuova campagna di spear phishing registrata sotto il nome UNC4034.

Pare che la minaccia sia collegata a un gruppo della Corea del Nord, che sfrutterebbe un nuovo metodo di spear phishing che prevede l'uso di una versione dei client PuTTY SSH e Telnet in cui è celato un trojan.

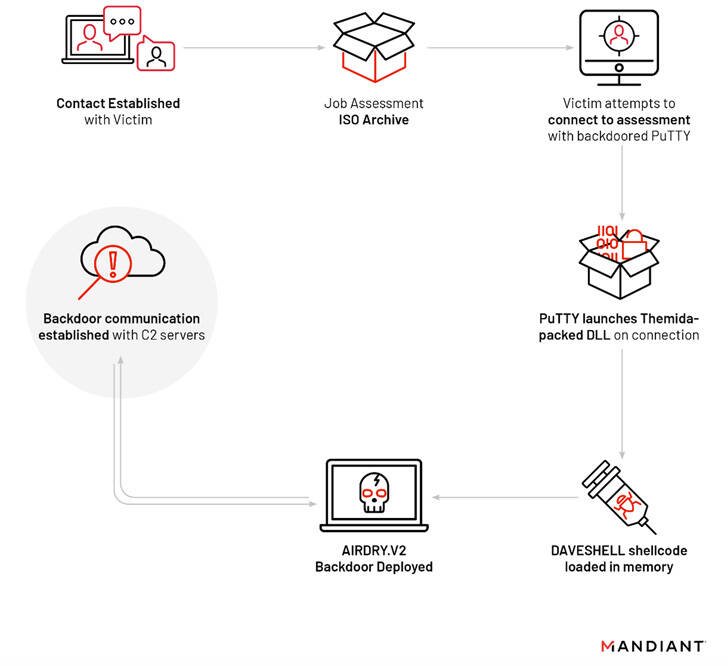

La vittima viene contattata tramite WhatsApp e viene indotta a scaricare un pacchetto ISO compromesso, con la scusa di un'offerta di lavoro. Gli utenti che cadono nella trappola, subiscono l'implementazione sul sistema della backdoor nota come AIRDRY.V2 proprio attraverso una versione compromessa di PuTTY. Potete approfondire la tecnica sul blog ufficiale di Mandiant.

Il file ISO viene spacciato come un componente valido ai fini della valutazione da parte di Amazon, azienda a cui viene collegata la falsa offerta di lavoro. Il primo contatto avviene via e-mail, e poi la distribuzione del file viene effettuata tramite WhatsApp.

All'interno dell'archivio, è presente un file di testo contenente un indirizzo IP e delle credenziali di accesso, insieme a una versione modificata di PuTTY. Questa carica il dropper DAVESHELL che a sua volta distribuisce la backdoor AIDRY (nota anche come BLINDINGCAN, già usata da altri hacker nord-coreani).

Questa nuova versione del malware che viene distribuito nell'ambito della campagna di attacco abbandona i comandi (per trasferimento e gestione file ad esempio), passando al download e all'esecuzione in memoria di plug-in.

Mandiant è riuscita a isolare e contenere l'attacco, scongiurando ulteriori danni. Sembra che, da quando Microsoft ha bloccato le macro VBA e XLM/XLM4, la distribuzione di file ISO per l'accesso iniziale ai sistemi è diventata molto più diffusa.