L'Osservatorio sulla Cybersecurity, sviluppato dal Cybersecurity Lab dell’istituto di Informatica e Telematica del CNR di Pisa (IIT-CNR), è diventato un punto di riferimento di eccellenza per tutti coloro che hanno bisogno di approfondire i temi della sicurezza informatica e anche valutare i rischi a cui si è esposti. Si rivolge non solo ai cittadini, ma anche alle imprese e agli enti pubblici.

A parte l'area informativa che si occupa della cronaca di settore, spiccano i servizi, l'area statistica e quella documentale. In linea di massima il portale dovrebbe diventare la prima destinazione per approfondire ogni tema riguardante le vulnerabilità e le minacce in atto. Utile ad esempio l'archivio che vanta più di 40mila mail spam raccolte nell'ultimo anno.

Sono però senza ombra di dubbio i 13 servizi attualmente disponibili a rappresentare il valore aggiunto - alcuni però risultano ancora accessibili agli aderenti al CNR. Ecco l'elenco:

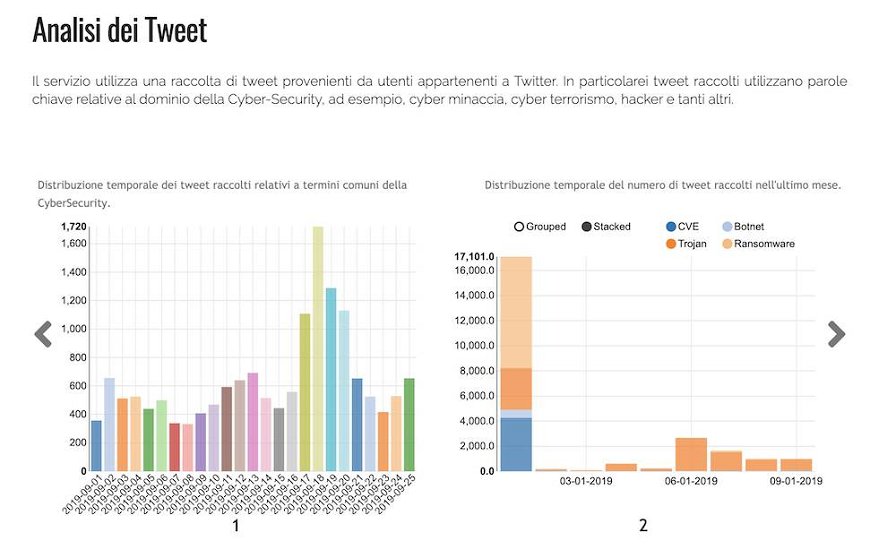

- Analisi dei Tweet utilizza una raccolta di tweet provenienti da utenti appartenenti a Twitter. In particolare i tweet raccolti utilizzano parole chiave relative al dominio della Cyber-Security, ad esempio, cyber minaccia, cyber terrorismo, hacker e tanti altri.

- Antimalware permette di rilevare comportamenti malevoli in file (ad esempio, eseguibili o documenti) attraverso la scansione di 57 differenti antimalware. Al termine dell’analisi viene fornito un indice di rischio che indica la percentuale con la quale il file è considerato malevolo.

- Report Vulnerabilità offre la possibilità di cercare informazioni, note pubblicamente, relative a vulnerabilità di sicurezza software e hardware. Tale servizio non si limita a fornire una descrizione generale delle vulnerabilità cercate, ma offre una visione globale di esse riportando le piattaforme software/hardware coinvolte, gli "attack pattern" ed i possibili "exploit" esistenti usati per sfruttare la vulnerabilità.

- Analisi degli Exploit accoglie informazioni relative ad exploit pubblici aggiornati giornalmente attraverso il repository ufficiale "Exploit Database", che rappresenta una delle collezioni più complete di exploit e shellcode.

- Mappa Attacchi 3D mostra una rappresentazione 3D del traffico di rete relativo ad attacchi ad una honeypot a Pisa. Inoltre, il servizio può essere utilizzato per mostrare le sorgenti e destinazioni di una campagna di email di spam.

- Rilevamento di DGA analizza un log di richieste DNS (formato CEF) e identifica se all’interno sono stati risolti dei nomi a dominio che fanno riferimento ad un Domain Generating Algorithm (DGA). Questi, sono utilizzati da malware per registrare nuovi domini con lo scopo di evitare che il malware dipenda da un dominio fisso o da un indirizzo IP cosicchè possa venire rapidamente bloccato.

- Rilevamento e-mail di Spam analizza gruppi di email file (formato .eml) per identificare le email indesiderate (SPAM). Il servizio inoltre separa le email di SPAM in classi che identificano l’obiettivo della mail.

- Rilevamento Ramsonware si prefigge di individuare comportamenti tipici dei ransomware quali, ad esempio, la cifratura di una cartella. A differenza degli antimalware basati su signature, si prefigge di individuare minacce delle quali la signature non è stata ancora generata. Effettua un’analisi statica utilizzando informazioni sulla frequenza dei pattern di opcode presenti all’ interno dell’applicazione in analisi.

- Ontologia rappresenta una risorsa per organizzare la conoscenza di un dominio in maniera più dettagliata attraverso una chiara esplicitazione di tutte le tipologie di relazioni semantiche che vengono a crearsi tra i concetti..

- Strumenti per il Self Assessment serve per l'autovalutazione per il calcolo del rischio cibernetico. Il servizio richiede due tipi di input: quelli relativi alle misure di sicurezza e quelli sulle risorse dell'azienda. A questionario completo, il servizio stima le perdite annuali previste per ogni minaccia e inoltre fornisce un valore sul rischio totale.

- Thesaurus mira ad offrire una rappresentazione della conoscenza del dominio della Cybersecurity attraverso la creazione di un vocabolario controllato contenente i termini appartenenti a questo campo di studio e una serie di relazioni semantiche che intercorrono tra questi ultimi. Le relazioni terminologiche sono di tre tipi: di gerarchia (Broader Term, BT, Narrower Term, NT), di associazione (Related Term, RT) e di sinonimia (Use, USE, Used For, UF)

- Fake Reviews utilizza una raccolta di recensioni online provenienti da utenti appartenenti a TripAdvisor, che abbiano recensito attività di ristorazione nelle province della Toscana. Il servizio stima l'affidabilità di una recensione sulla base di caratteristiche della recensione stessa e sulla base di caratteristiche del recensore.

- Fake Folowers è un servizio di Fake Detection dei follower di un utente Twitter. Permette di rilevare la percentuale di “Fake Follower” di un particolare utente target Twitter.

.jpg)