La regione Lazio ha subito un attacco ransomware che ha disabilitato i sistemi informatici della regione, compreso il portale di registrazione per le vaccinazioni COVID-19. L’attacco è partito tra sabato 31 luglio e domenica 1 agosto, ha criptato ogni file nel data center regionale e interrotto la rete informatica istituzionale.

“Nella notte tra sabato e domenica – scrive Nicola Zingaretti, Presidente della Regione Lazio – la Regione Lazio ha subito un primo attacco informatico di matrice criminale. Non sappiamo chi sia il responsabile e i loro obiettivi. [...] L’attacco ha bloccato quasi tutti i file del data center. La campagna vaccinale continua normalmente per tutti coloro che hanno prenotato. Le prenotazioni dei vaccini sono per ora sospese nei prossimi giorni. Il sistema è attualmente spento per consentire la verifica interna e per evitare la diffusione del virus introdotto con l’attacco”.

Sebbene i gruppi hacker specializzati nello sviluppo e nella diffusione di ransomware siano noti per i furti di dati, la Regione Lazio afferma che i dati sensibili delle istituzioni e degli abitanti sono al sicuro. L’interruzione ha fatto scalpore soprattutto per aver bloccato il portale sanitario “Salute Lazio”, piattaforma necessaria per vaccinarsi contro il COVID-19.

Ricordiamo che, in questi giorni, il Governo sta definendo il sistema di certificazione del passaporto vaccinale (il cd. “Green Pass”). L’adozione di questo sistema di certificazione, necessario per alcune attività ricreative e al chiuso da venerdì 6 agosto, ha portato a una nuova impennata delle richieste di vaccinazione. La popolazione vaccinata del Lazio è di circa il 70%, mentre le dosi di vaccino somministrate sono circa il 96%. Le istituzioni regionali temono che l’attacco ransomware possa portare a un’interruzione della vaccinazione online COVID-19.

“C’è un potente attacco hacker al Ced regionale. I sistemi sono tutti disabilitati compreso tutto il portale Salute Lazio e la rete dei vaccini. Sono in corso tutte le operazioni di difesa e verifica per evitare l’appropriazione indebita. Le operazioni di vaccinazione potrebbero subire ritardi”, è quanto emerso in un comunicato della Regione, diffuso a caldo. Tuttavia, pare che non ci sia stata alcuna interruzione degli appuntamenti fissati prima dell’attacco. Secondo le successive dichiarazioni della Regione Lazion, il il sistema di registrazione online tornerà attivo in poco tempo.

Le ipotesi sull’attacco

Secondo differenti fonti, l’attacco ransomware alla Regione Lazio sarebbe stato determinato da un virus ransomware. Ma, al contrario delle prime dichiarazioni, non si tratterebbe di un attacco organizzato da qualche gruppo. Le prime indagini effettuate dall’Assessore regionale alla Sanità, Alessio Amato, e raccontate dallo stesso in una video-intervista per Repubblica, svelano che l’attacco pare essere scaturito dall'utenza di un dipendente in smart working.

Secondo l’assessore l’attacco è partito “dalla violazione di un’utenza di un dipendente in smartworking” e i criminali avrebbero “colpito in un momento particolare, quando il livello di attenzione si abbassa”, come a fine giornata lavorativa. Questa prima violazione, che potrebbe essere anche frutto di una disattenzione che ha portato il dipendente a scaricare l'allegato di una qualche mail malevola, avrebbe consentito al ransomware di diffondersi tra i computer collegati, colpendo i backup dei dati regionali e criptandoli. “Sono state cambiate le chiavi d’accesso al Ced, il sistema che gestisce i dati sanitari, le pratiche edilizie e molti altri servizi al cittadino. È una situazione che crea profondo disagio”.

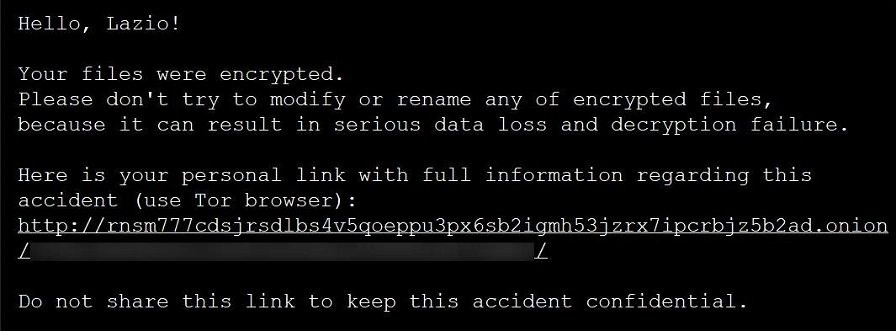

Bleeping Computer ha pubblicato uno screenshot di una presunta pagina di negoziazione tra la Regione Lazio e un gruppo di cybercriminali, RansomEXX. Secondo la testata statunitense, l'attacco ricalcherebbe le modalità di tale gruppo di hacker. La pagina avvisa, come in altri casi di ransomware, che la Regione deve pagare un riscatto per decrittare i file. Attualmente gli autori del ransomware non avrebbero inoltrato alcuna richiesta di riscatto ufficiale.

L'immagine si apre con un “Ciao, Lazio!” e avverte la Regione che i file sono stati criptati. La nota di riscatto include anche un link a una pagina privata sul dark web, da cui si ritiene che si possa negoziare con i creatori del ransomware per recuperare i file decriptati. Anche se la richiesta di riscatto non indica alcun gruppo, secondo Bleeping Computer l’URL Onion postato sarebbe associabile proprio a un sito del gruppo RansomEXX.

Ricordiamo che le pagine di negoziazione di RansomEXX sono “uniche” per ogni vittima: poiché il ransomware ruba dati durante l’attacco, tali informazioni vengono riprese dalla pagina di negoziazione. In particolare la pagina riporta la quantità di dati rubati e gli screenshot di alcuni file.

In questo caso la pagina di negoziazione diffusa di Bleeping Computer non mostra alcuna indicazione che RansomEXX abbia effettivamente rubato i dati. Secondo un ricercatore ed esperto di cybersicurezza italiano, JAMESWT, ci sarebbero prove che l’attacco alla Regione Lazio sia stato invece provocato dal ransomware LockBit 2.0. In entrambi i casi, l'attacco sarebbe stato causato da un banale errore umano (e che chiunque tra noi potrebbe commettere, per stanchezza o disattenzione).

Come funziona LockBit 2.0

LockBit ricorre al modello “Ransomware as a Service” (RaaS): significa che gli sviluppatori forniscono ai loro clienti l’infrastruttura e il malware, ricevendo una quota del riscatto della decriptazione dei file. L’attacco alla rete della vittima è responsabilità di chi acquista il servizio e, per quanto riguarda la distribuzione del ransomware attraverso la rete, LockBit ha progettato una tecnologia innovatica che è stata ampiamente descritta dagli esperti di Kaspersky.

Dopo che i cybercriminali ottengono l’accesso alla rete e raggiungono il controller di dominio – una dinamica che si è puntualmente verificata nell’attacco alla Regione Lazio - eseguono il loro malware sullo stesso controller. In questo modo si creano nuovi criteri dei gruppi utenti, che vengono poi automaticamente distribuiti a ogni dispositivo della rete. I criteri imposti da LockBit 2.0 prima disabilitano i software di sicurezza integrati nel sistema operativo e, contemporaneamente, eseguono dei task programmati su tutti i dispositivi Windows per avviare l’eseguibile del ransomware.

Secondo il ricercatore Vitali Kremez, LockBit 2.0 utilizza l’API di Windows Active Directory per eseguire query LDAP (Lightweight Directory Access Protocol) per ottenere un elenco dei computer collegati alla stessa rete. A questo punto LockBit 2.0 bypassa il controllo dell’account utente (UAC) e viene eseguito silenziosamente, senza innescare alcun allarme sui dispositivi cifrati. Secondo Kasperky, LockBit 2.0 sarebbe il primo ransomware di massa che si diffonde colpendo i criteri dei gruppi utenti.

Cos'è RansomEXX

Secondo l’ipotesi di Bleeping Computer, invece, l’attacco sarebbe da ricondursi a software sviluppati dal gruppo hacker RansomEXX.

Anche se pare che il gruppo non intendesse attaccare direttamente la Regione Lazio, la sua storia di attacchi riusciti a obiettivi di alto profilo – tra cui le reti governative del Brasile, il Texas Department of Transportation (TxDOT), Konica Minolta, IPG Photonics e il CNT ecuadoregno – costituiscano un’esperienza più che sufficiente per mettere in difficoltà le istituzioni italiane.

Gli attacchi di RansomEXX seguono dinamiche simili a quelle delineate da LockBit 2.0, sebbene la diffusione non ricorra a metodi innovativi come l’alterazione delle regole dei gruppi utenti. Il ransomware di RansomEXX viola una rete utilizzando vulnerabilità o credenziali rubate, per poi diffondersi attraverso i dispositivi interconnessi.

Le conseguenze dell’attacco alla Regione Lazio

Al momento non è possibile stabilire in quanto tempo i servizi della Regione Lazio torneranno attivi online. Gli attacchi informatici sono un problema aperto in Italia, non solo per la vulnerabilità degli apparati informatici delle istituzioni – spesso assai carenti anche in termini di UI e di stabilità per gli stessi utenti. Secondo il Presidente della Regione, la situazione dovrebbe ristabilirsi in circa 72 ore.

Il Ministro dell’Interno Luciana Lamorgese è intervenuto presso il Copasir, parlando di “recrudescenza” delle attività criminali informatiche che “negli ultimi mesi ha colpito sia attività pubbliche che private, rilevando la necessità di agire con urgenza per elevare il livello di sicurezza, la resilienza dei sistemi informatici e l’istruzione degli operatori”. Nel frattempo la Procura di Roma ha avviato una serie di indagini, anche in collaborazione con FBI e l'Interpol europeo. Negli ultimi mesi, inoltre, il Governo sta spingendo per l'istituzione di una Agenzia Nazionale per la Cybersicurezza, volta proprio a prevenire e intervenire in caso di attacco hacker alle istituzioni: l'ufficialità, complice quanto accaduto nella Regione Lazio, dovrebbe arrivare a breve.

Riteniamo sia necessario intervenire anche e soprattutto sull’educazione informatica degli italiani. Troppo spesso si nota disattenzione e non si adottano misure di prevenzione di base nell’uso della rete, sia a scopo lavorativo che ricreativo. L’acquisto di una suite antivirus efficace, la sua esecuzione e il suo aggiornamento frequente è solo il primo passo: bisogna prestare attenzione anche nella normale navigazione online e nella lettura delle email, imparando a distinguere frodi, truffe e spam che possono danneggiare i nostri device (e non solo). Per approfondire, vi suggeriamo di consultare la nostra guida ai migliori antivirus.

L'acquisto e l'uso di una suite antivirus completa ed efficace è ormai necessario e irrinunciabile. Su Amazon trovi le migliori soluzioni.