Gli attacchi cryptojacking sono rivolti a infettare un sistema al fine di sfruttarne le risorse per estrarre criptovaluta, restando invisibile alle vittime della violazione.

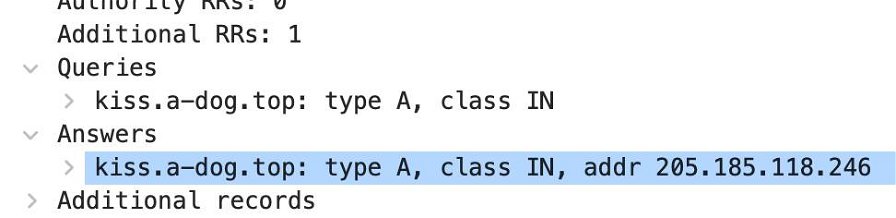

L'azienda ha appena pubblicato i risultati della propria ricerca su Kiss-a-dog, evidenziando le caratteristiche salienti della campagna. In primo luogo, gli artefici della campagna hanno sfruttato un dominio oscuro per il payload, con un tentativo di fuga dei container e l'uso di mining pool "dog" anonimizzati (da qui il nome in codice della campagna).

Sono stati impiegati diversi server C2 per il lancio degli attacchi, finalizzati non solo a estrarre le criptovalute, ma anche per impiegare rootkit in modalità utente e kernel per occultare le attività. Tali rootkit agivano anche da backdoor per container compromessi, inoltre la campagna prevedeva attacchi laterali alla rete e tentativi di ottenere persistenza sui sistemi.

Secondo CrowdStrike, Kiss-a-dog si basa su strumenti e tecniche già associati a noti gruppi dediti al cryptojacking come TeamTNT, che avevano già sfruttato alcune infrastrutture Docker e Kubernetes vulnerabili.

Il team Cloud Threat Research di CrowdStrike aveva già individuato altre campagne mirate a sfruttare cloud vulnerabili da gruppi come LemonDuck e Watchdog. Tramite l'uso di honeypot, i ricercatori sono stati in grado di analizzare i modus operandi degli aggressori e il modo in cui vengono messe a rischio le infrastrutture cloud.

Docker e Kubernetes nel mirino

A settembre 2022, uno degli honeypot implementati dall'azienda ha consentito a CrowdStrike di individuare alcune campagne rivolte a Docker e Kubernetes. Il campanello di allarme è partito dal monitoraggio delle API Docker esposte.

Gli ambienti Docker e Kubernetes non sono nuovi a tentativi di exploit da parte di gruppi di cryptojacking. Le campagne hanno durate che vanno da pochi giorni a diversi mesi, a seconda del loro livello di efficacia. Sebbene il calo dei prezzi delle criptovalute abbia ridotto il numero di campagne attive, proprio la creazione di un ambiente poco competitivo ha incoraggiato l'avvio di diverse campagne nel mese di ottobre, per approfittare della situazione.

Per darvi un'idea della possibile entità di uno scenario del genere, considerate che le istanze Docker esposte a Internet nel mondo sono numerose. Ad esempio, la Cina conta oltre 3.400 istanze, seguita dagli USA con poco più di 2.300.

Passando a Kubernetes, il quadro è ancora peggiore, con poco meno di 17.000 istanze esposte in USA, circa 15.700 in Cina e più di 10.000 in Germania.

Come proteggere i container

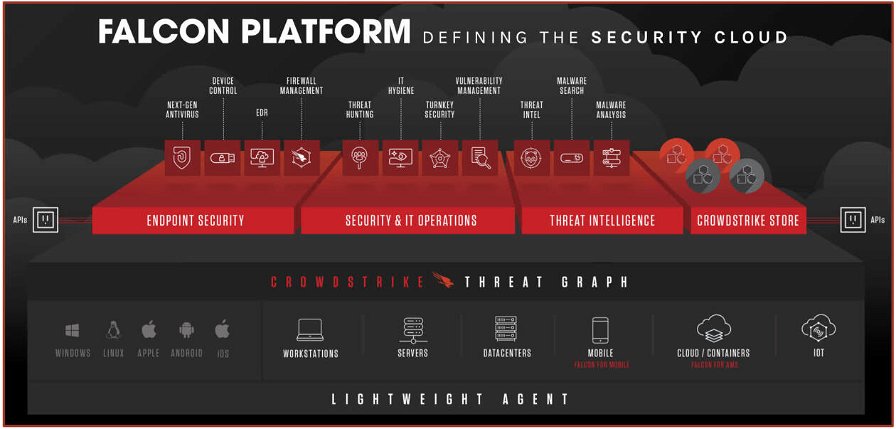

Proteggere i container è fondamentale per scongiurare violazioni come quelle delineate nella ricerca di CrowdStrike. L'azienda, proprio per mitigare rischi di questo tipo, ha sviluppato CrowdStrike Falcon, che protegge il cloud a 360 gradi tramite una combinazione di funzionalità agentless e agent-based, con lo scopo di identificare i problemi in tempo reale e proteggere carichi di lavoro e ambienti cloud tramite runtime di sicurezza.

La piattaforma Falcon consente di adottare strategie "shift-left" con cui identificare le vulnerabilità e le configurazioni errate, al fine di proteggere fin da subito le distribuzioni Docker e Kubernetes.

Nel caso specifico di Kiss-a-Dog, le attività sospette sono state individuate tramite l'apprendimento automatico avanzato di CrowdStrike e altri indicatori di attacco basati sul comportamento.

Falcon è disponibile in varie versioni, a seconda delle specifiche esigenze da soddisfare. Inoltre, è possibile richieder una prova gratuita della piattaforma per valutarne le funzionalità prima di impegnarsi economicamente.