L'11 e 12 luglio è l’Amazon Prime Day. Seguite tutte le offerte più interessanti direttamente da questa pagina!

Microsoft ha bloccato alcuni certificati per la firma dei driver che venivano usato da diversi hacker, per lo più di provenienza cinese, per firmare driver malevoli e caricarli nel kernel sfruttando delle vulnerabilità delle policy Windows. Non è la prima volta che viene usato questo metodo per eludere i controlli di sicurezza: pochi mesi fa il gruppo ALPHV lo aveva sfruttato per eseguire indisturbato attacchi con il ransomware BlackCat.

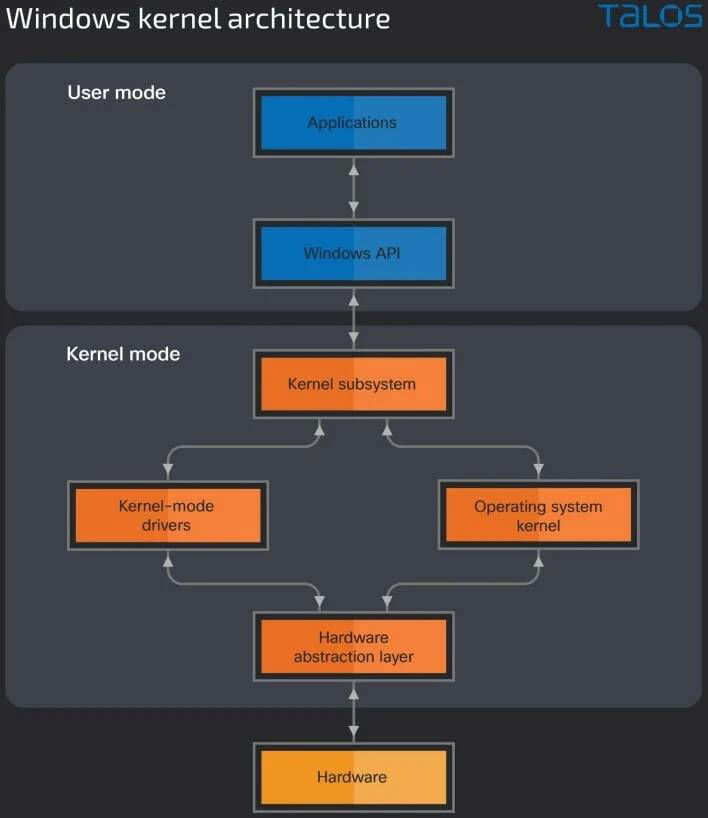

Il nuovo report diffuso da Cisco Talos e riportato da Bleeping Computer, sfrutta una delle "eccezioni" inserite da Microsoft ai tempi di Windows Vista. Con l'avvento di quella versione del sistema operativo Microsoft aveva infatti effettuato dei cambiamenti, che obbligavano gli sviluppatori a inviare i driver per una revisione, per poi firmarli tramite il Windows Developer Portal; le eccezioni furono create per evitare che le vecchie applicazioni smettessero di funzionare.

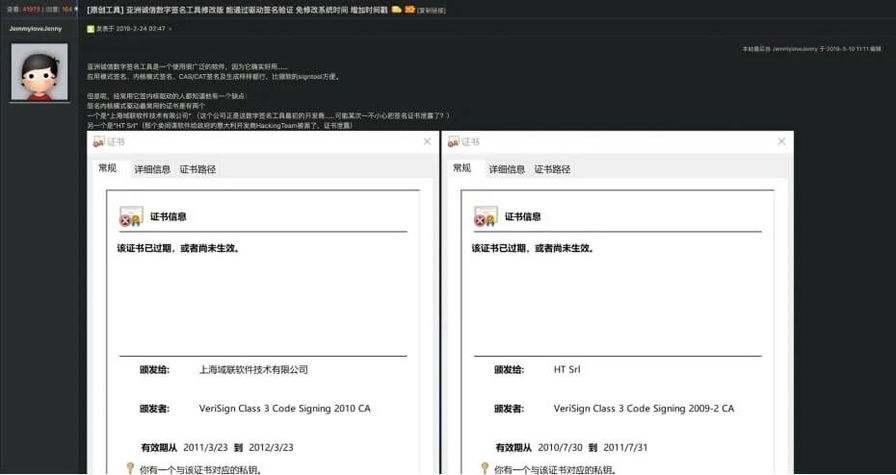

Queste eccezioni sono tre: il PC è stato aggiornato da una vecchia versione di Windows a Windows 10 1607, il Secure Boot è disattivato nel BIOS, i driver sono firmati con un certificato rilasciato prima del 29 luglio 2015 che è legato a un certificato CA incrociato. Gli hacker hanno sfruttato proprio quest'ultima eccezione usando due strumenti open source, chiamati "HookSignTool" e "FuckCertVerify", per modificare la data di firma dei driver malevoli a prima del 29 luglio 2015. In questo modo i malintenzionati possono usare vecchi certificati trapelati online e mai revocati per firmare i driver e caricarli nel kernel Windows per ottenere privilegi di amministrazione.

HookSignTool è uno strumento molto diffuso tra gli hacker, che permette di sfruttare l'hooking delle API Windows e uno strumento per la firma del codice per firmare driver malevoli. Cisco Talos ha pubblicato anche un esempio reale di driver malevoli firmware con HookSignTool, chiamato RedDriver. Si tratta di un malware che intercetta il traffico del browser (Chrome, Edge, Firefox e altri browser diffusi in Cina).

FuckCertVerify è invece uno strumento che può essere usato per modificare la data di firma dei driver malevoli. Funziona in maniera simile a HookSignTool: sfrutta il pacchetto Microsoft Detours per collegare una chiamata all'API "CertVerifyTimeValidity" e impostare il campo timestamp a una certa data. A differenza di HookSignTool, FuckCertVerify non lascia tracce nei file che firma, quindi è molto difficile capire se è stato usato. Entrambi gli strumenti hanno poi necessità di usare certificati per la firma antecedenti al 29 luglio 2015 e non revocati, nonché delle password e chiave privata abbinate.

I ricercatori hanno trovato, su forum cinesi e repository di GitHub, oltre una dozzina di certificati che possono essere usati da questi strumenti e che sono già largamente usati per superare i DRM e creare crack di videogiochi.

Dal canto suo, dopo aver ricevuto segnalazioni anche da Sophos e Trend Micro, Microsoft ha immediatamente revocato questi certificati e sospeso gli account sviluppatore che li utilizzavano. In una nota, l'azienda annuncia che "Microsoft ha rilasciato un aggiornamento di sicurezza che rende inattendibili i driver e i certificati di firma per i file colpiti e ha sospeso gli account di vendita dei partner. Inoltre, Microsoft ha implementato il blocco dei rilevamenti (su Defender versione 1.391.3822.0 o successive) per proteggere i clienti da driver legittimamente firmati che sono stati usati in modo malevolo in attività successive all'exploit".

Sebbene possa sembrare a tutti gli effetti una vulnerabilità, Microsoft non la ritiene tale e non le ha assegnato un CVE. In un altro report, Sophos afferma di aver trovato oltre cento driver kernel malevoli usati come "EDR Killer", ossia per bloccare software di sicurezza che solitamente sono protetti da programmi eseguiti in modalità utente. Dal momento che questi driver forniscono privilegi a livello kernel, possono essere usati per disattivare qualsiasi software o processo.

Sebbene i certificati scoperti dai ricercatori di Cisco Talos e Sophos siano tutti stati revocati, il rischio di attacchi di questo genere è tutt'altro che scomparso: è probabile che in rete esistano ancora moltissimi certificati sfruttabili, che permetteranno ai malintenzionati di sfruttare nuovamente queste falle.

.jpg)