Buone notizie sul fronte sicurezza dei processori. Intel ha finalmente integrato nella versione principale in sviluppo di LLVM, disponibile per autunno, la contromisura studiata contro l'attacco Load Value Injection, una vulnerabilità scoperta lo scorso marzo e che potenzialmente affligge ogni processore suscettibile a Meltdown.

Ad oggi risultano compromessi solo i processori Intel dotati della tecnologia SGX, Software Guard Extensions. Per chi non lo sapesse, Intel ha implementato le istruzioni SGX nel 2015 con la 6a generazione di processori Core basati architettura Skylake. Queste permettono a un codice di livello utente, come anche di sistema operativo, di riservare porzioni protette di memoria, dette enclaves, rese indisponibili alla lettura e scrittura da qualsiasi processo esterno alle stesse allocazioni, anche se di livello (di programmazione) più basso, cioè con privilegi più elevati. SGX fa quindi uso delle capacità crittografiche del processore, decodificando in tempo reale solo codice e dati presenti nella memoria protetta e in esecuzione nella stessa, ed è stato studiato per implementare in sicurezza il calcolo remoto, la navigazione web e il DRM, Digital Rights Management, come anche algoritmi proprietari e chiavi crittografiche.

Essendo un pass-partout per informazioni potenzialmente sensibili e importanti, è stato oggetto di studio da parte dei laboratori informatici accademici, con la conseguente scoperta di varie vulnerabilità. L'ultima, individuata lo scorso marzo, è stata appunto LVI: con un attacco informatico, un malintenzionato potrebbe inserire dei dati in un programma con l'obiettivo di sostituire il valore caricato dalla memoria che viene quindi utilizzato per un breve periodo prima di venire individuato e ripristinato al valore corretto. In questo periodo LVI controlla i dati e controlla il flusso.

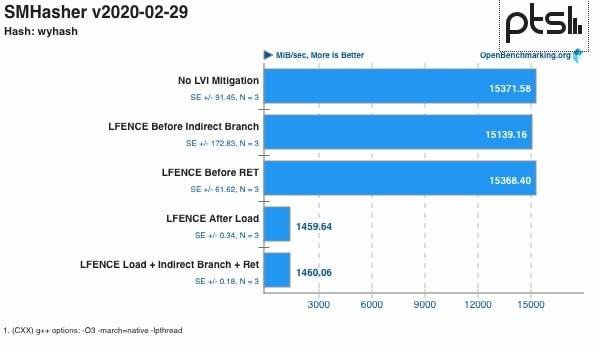

Intel è corsa ai ripari pubblicando quindi una guida che si basa su compiler LLVM e che sostanzialmente modifica il software pre-esistente, aggiungendo delle istruzioni supplementari alla barriera di memoria LFENCE per ogni punto vulnerabile del codice, a scapito della riduzione delle prestazioni, avendo aumentato il carico crittografico lato CPU. La soluzione di Intel, come comunicato all'inizio di questo articolo, è stata integrata solo il 12 maggio nel compilatore LLVM, ma già il marzo scorso era stata implementata una versione simile in GNU Assembler, con rilevate perdite di performance hash, anche nell'ordine del 90,5% in determinati scenari.

Ricordiamo che la minaccia di LVI non rappresenta un attacco in essere, ma un potenziale rischio: gli utenti con processori Intel recenti possono tranquilizzarsi, dato che SGX è disabilitato di default e attivabile solo via BIOS.

Vuoi rinnovare la RAM con moduli più veloci e con luce RGB? Guarda il modello da 16GB (2×8) HyperX Fury DDR4 CL 19 da 3733MHz, in offerta su Amazon.