Stando ad un articolo pubblicato sul MalwareBytes Labs, gli esperti in sicurezza informatica hanno scoperto il mese scorso un nuovo ransomware chiamato RegretLocker che può danneggiare seriamente gli hard disk virtuali su macchine Windows.

Infatti, sembra che RegretLocker possa bypassare i lunghi tempi di crittografia spesso richiesti durante la crittografia dei dischi rigidi virtuali di una macchina e chiudere tutti i file attualmente aperti da un utente per crittografare anche quei file.

Chloé Messdaghi, vice presidente della strategia di Point3 Security, ha affermato:

RegretLocker ha superato la barriera della velocità di esecuzione per la crittografia [di] file virtuali. Il malware effettivamente prende possesso del disco virtuale ed è molto più veloce rispetto ai precedenti ransomware che attaccavano file virtuali.

Nonostante il funzionamento sofisticato, RegretLocker al termine delle sue operazioni non effettua alcuna azione piuttosto eclatante, ma si limita ad avvisare l’utente coinvolto di contattare l’autore dell’attacco ad un indirizzo e-mail ospitato su CTemplar, che, secondo Silicon Angle, è un servizio di hosting e-mail anonimo con sede in Islanda.

La breve nota che le vittime ricevono, intitolata "COME RIPRISTINARE FILES.TXT", contiene il seguente testo:

Ciao amico.Tutti i tuoi file sono stati crittografati.Se desideri ripristinarli, inviaci un'e-mail: petro@ctemplar.com.

Spesso ransomware di questo tipo, nonostante siano presenti su una macchina, evitano qualsiasi tentativo di crittografare i dischi virtuali trovati perché potrebbero essere di dimensioni elevate ed il tempo necessario per crittografarli ritarderebbe semplicemente lo scopo del ransomware: entrare in una macchina e bloccarla.

Tuttavia, RegretLocker tratta i dischi virtuali in modo diverso. Utilizza le funzioni OpenVirtualDisk, AttachVirtualDisk e GetVirtualDiskPhysicalPath per montare dischi virtuali come dischi fisici su macchine Windows. Una volta che il disco virtuale è stato montato, RegretLocker crittografa i file del disco individualmente, il che accelera l'intero processo.

Le capacità di montaggio del disco rigido virtuale di RegretLocker derivavano potenzialmente da una ricerca recentemente pubblicata su GitHub dal ricercatore di sicurezza smelly__vx. I ricercatori di MalwareHunterTeam hanno anche analizzato un campione di RegretLocket scoprendo che può essere eseguito offline e online.

Inoltre, RegretLocker può manomettere l'API di Windows Restart Manager per terminare i programmi attivi o i servizi Windows che mantengono aperti i file. Secondo IT Pro Portal, la stessa API viene utilizzata da altri tipi di ransomware, tra cui Sodinokibi, Ryuk, Conti, Medusa Locker, ThunderX, SamSam e LockerGoga. I file crittografati con RegretLocker utilizzano l'estensione .mouse.

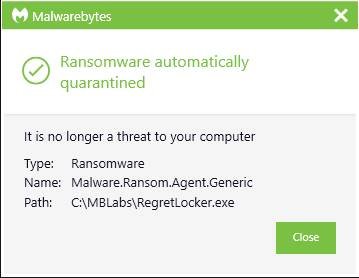

Ovviamente, i ricercatori di Malwarebytes assicurano che il loro software è in grado di rilevare correttamente la minaccia, come testimoniato dall’immagine sottostante, così da tenere al sicuro i propri utenti.

NZXT C850 è l’alimentatore adatto se volete provare a cimentarvi nell’overclock, con 850W di potenza e certificazione 80Plus Gold. Lo potete trovare su Amazon.