Gli esperti di cybersicurezza di Kaspersky hanno smascherato un attacco che colpiva gli utenti Linux che scaricavano il software Free Download Manager (FDM). Gli aggressori hanno compromesso il sito web di FDM nel 2020, distribuendo un programma di installazione contaminato che è rimasto inosservato fino ad oggi. In risposta, FDM ha intrapreso un'azione rapida per salvaguardare gli utenti Linux con un nuovo script di controllo di presenza del malware.

Free Download Manager, un rinomato gestore di download multipiattaforma, è diventato l'attore inconsapevole di un attacco che ha lasciato gli utenti vulnerabili per tre anni. Gli aggressori, che si ritiene siano un gruppo di hacker ucraini, si sono infiltrati nel sito web di FDM e hanno manipolato la pagina di download per un gruppo selezionato di utenti.

Scaricando il programma infetto per l'installazione di FDM, gli utenti hanno inavvertitamente installato un malware ruba-informazioni e una backdoor, consentendo agli aggressori di stabilire una connessione "reverse shell" ai loro server. Molti utenti hanno segnalato comportamenti insoliti dopo aver scaricato il software, ma l'infezione è rimasta inosservata fino alle recenti scoperte di Kaspersky.

Sulla scia del rapporto, FDM ha condotto un'indagine interna e ha scoperto una svista nel suo sistema di contatti che ha fatto sì che le segnalazioni sulla compromissione passassero inosservate. FDM ha spiegato la situazione nella sua pagina di annuncio sulla sicurezza, affermando che solo un sottoinsieme di utenti che ha scaricato FDM per Linux tra il 2020 e il 2022 è stato potenzialmente esposto alla minaccia.

È sorprendente che la vulnerabilità sia stata inconsapevolmente risolta durante un aggiornamento di routine del sito nel 2022. Per affrontare ulteriormente il problema e aiutare gli utenti colpiti, FDM ha rilasciato uno script di controllo della presenza del malware per Linux.

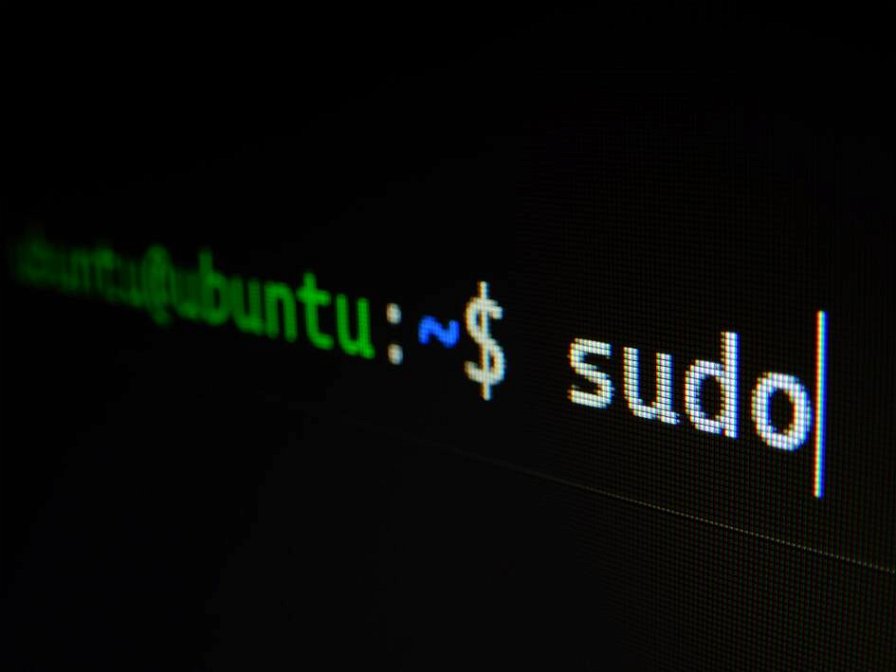

Lo script è accessibile qui ed è semplice da usare:

- Aprire un terminale.

- Eseguire i due comandi seguenti

chmod +x linux_malware_check.sh./linux_malware_check.sh

Tuttavia, è fondamentale notare che lo script è progettato per identificare la presenza di file specifici relativi al malware, ma non li rimuove. Se lo script rileva segni di infezione, si consiglia agli utenti di intervenire immediatamente.

La linea d'azione consigliata da FDM per gli utenti che scoprono il malware è quella di reinstallare completamente il sistema operativo. Anche se questa operazione può sembrare drastica, è il modo più efficace per garantire la completa rimozione della minaccia. In alternativa, gli utenti possono utilizzare strumenti di sicurezza aggiuntivi per individuare e rimuovere i file del malware, ma questo approccio potrebbe non garantire lo stesso livello di sicurezza di una nuova installazione del sistema.