C’è una campagna criminale in corso che prende di mira gli sviluppatori Linux. Si chiama “Operazione Dreamjob”, come spiegano gli esperti di ESET, che individuano nel noto gruppo Lazarus l’autore degli attacchi stessi. È una novità, perché in genere gli utenti Linux non sono certo il bersaglio ideale di queste campagne.

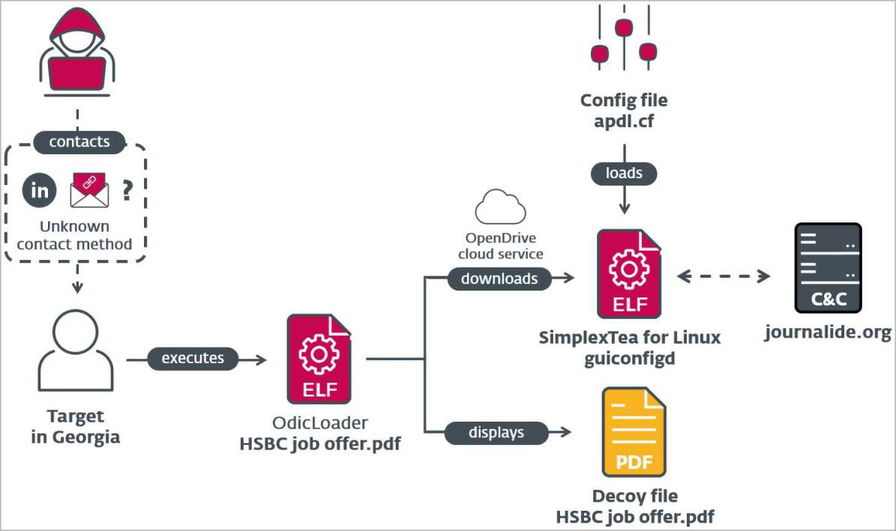

L'Operazione DreamJob di Lazarus, nota anche come Nukesped, prende di mira le persone che lavorano nel software o con le piattaforme DeFi (Finanza Decentralizzata) con false offerte di lavoro su LinkedIn o altrove.

Si tratta quindi prima di tutto di social engineering (come sempre), dove si cerca di indurre la vittima a scaricare file pericolosi. Non è certo la prima volta che vediamo questa tecnica in azione, ma appunto è nuovo il fatto che le vittime siano sviluppatori che lavorano in ambiente Linux.

I criminali stanno tentando di distribuire un falso file PDF, con un nome creato apposta per ingannare il file manager. Quando il destinatario fa doppio clic sul file per lanciarlo, il malware, noto come "OdicLoader", visualizza un PDF esca e contemporaneamente scarica un payload di malware di secondo livello da un repository privato. Il payload di seconda fase è una backdoor C++ chiamata "SimplexTea". OdicLoader modifica anche il profilo ~/.bash_profile dell'utente per garantire che SimplexTea venga lanciato con Bash e che il suo output venga silenziato ogni volta che l'utente avvia una nuova sessione di shell.

"Osservando i tre numeri interi a 32 bit, 0xC2B45678, 0x90ABCDEF e 0xFE268455 della Figura 5, che rappresentano una chiave per un'implementazione personalizzata del cifrario A5/1, ci siamo resi conto che lo stesso algoritmo e le stesse chiavi sono stati utilizzati in un malware Windows risalente alla fine del 2014 e coinvolto in uno dei casi Lazarus più noti: il cybersabotaggio di Sony Pictures Entertainment", ha spiegato ESET.

Ora nemmeno il mondo Linux può stare tranquillo

Il gruppo Lazarus, con attacchi simili a questo Operation DreamJob, è riuscito a mettersi in tasca diversi milioni di dollari. L’espansione al mondo Linux, probabilmente, è destinata a far crescere ulteriormente le cifre in gioco.

Un dettaglio interessante è che stiamo parlando, almeno in teoria, di utenti esperti; per questo, forse la percentuale di successo di questo attacco è quindi destinata ad essere molto bassa.

Tuttavia ci sono due elementi da considerare. Il primo è che un attacco riuscito può portare a grandi vantaggi per il criminale, il che può compensare i molti attacchi falliti. Il secondo è è che negli ultimi anni molti si stanno un po’ improvvisando esperti in questi settori, proprio perché il “lavoro dei sogni” fa gola a parecchia gente. Si studia un po’ di codice e ci si butta nella mischia, e magari qualche volta si riesce anche a entrare in una startup che ti offre un gran bel compenso; ed ecco che il criminale può trovare una vittima con un po’ meno difese rispetto al “tipico linaro” (concedetemi la generalizzazione).

Magari i membri del gruppo Lazarus hanno deciso che il “popolo Linux” è diventato un po’ meno difficile ad ingannare con questo tipo di attacchi, e allo stesso tempo sono aumentate le possibilità di fare un ricco bottino.