Silver Peak ha rilasciato un fabric WAN intelligente di nuova concezione che, spiega la società, pone le basi per unificare la rete aziendale con il cloud pubblico. A differenza delle soluzioni di ottimizzazione WAN tradizionali Silver Peak evidenzia come Unity correli le informazioni sui servizi cloud e le condizioni di Internet al fine di instradare il traffico in modo intelligente su un percorso ottimale reso sicuro.

In pratica, mantenendo il traffico SaaS e IaaS nel fabric Unity, il personale IT viene a disporre della possibilità di monitorare e controllare la connettività al cloud, assicurando al tempo stesso prestazioni SaaS uniformi.

La maggior parte delle organizzazioni utilizza decine di servizi SaaS, che il reparto IT ne sia consapevole o meno, ha osservato David Hughes, CEO di Silver Peak, ed è un utilizzo che ritiene potrà solo aumentare, dal momento che le imprese trasferiscono sempre più carichi di lavoro nel cloud.

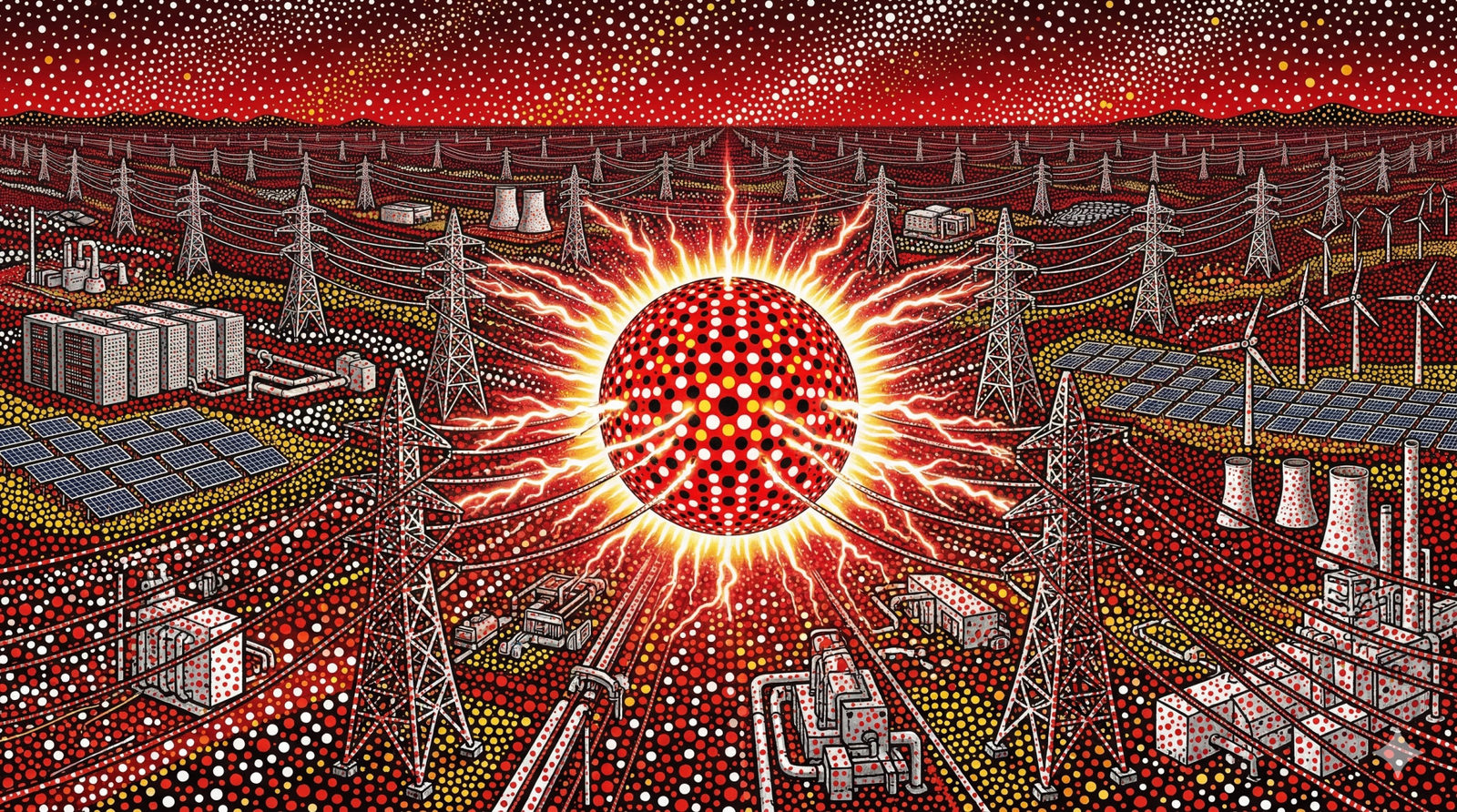

Architettura di riferimento di Unity di Silver Peak

E' qui che può sorgere il problema perchè il personale IT non ha informazioni su questo traffico una volta che lascia la WAN. In sostanza, non è possibile risolvere i problemi o ottimizzare le applicazioni così come avviene all'interno della propria rete.

Vediamo come opera il software Silver Peak. Una volta installato in data center, filiali e hub di interconnessione al cloud genera il fabric Unity, un overlay di rete che controlla e accelera la connettività ai servizi aziendali, risorse IaaS e applicazioni SaaS.

Ogni istanza Silver Peak nel fabric Unity comunica con il servizio Cloud Intelligence di Silver Peak, che aggrega informazioni in costante cambiamento sui provider cloud e le condizioni di Internet.

Unity utilizza queste informazioni, insieme ai calcoli eseguiti da ciascuna istanza software, per instradare in modo dinamico il traffico verso il cloud attraverso il percorso ottimale. L'orchestrazione viene gestita dal sistema GMS (Global Management System) sempre di Silver Peak, che fornisce ai responsabili IT una visibilità e un controllo completi sull'implementazione e sull'utilizzo dei servizi cloud.

Svariate le tecnologie combinate dall'azienda nella soluzione. Tra queste:

- Routing WAN: Advanced Exterior Routing identifica i punti di uscita più vicini per i data center cloud e indirizza il traffico a un servizio cloud tramite un percorso ottimale, mentre Advanced Interior Routing seleziona in modo dinamico il percorso più veloce.

- Cloud Intelligence: è un servizio su abbonamento che fornisce informazioni sui servizi cloud alle istanze software Silver Peak, creando una mappa delle condizioni di Internet per decisioni di routing.

- Crittografia: il fabric Unity è basato sulla sicurezza VPN IPsec utilizzando la crittografia AES-256 con l'autenticazione SHA-1 e un modello di implementazione semplificato.

- Riduzione dei dati: la compressione e deduplicazione WAN esamina il traffico in tempo reale, eliminando la trasmissione ripetitiva di dati duplicati.

- Traffic shaping: le applicazioni sono classificate in modo da attribuire la priorità alle classi di traffico critiche e limitare le classi di traffico di tipo ricreativo o per utilizzo personale.

- Visibilità globale: il sistema GMS basato sul Web fornisce un'orchestrazione centralizzata delle implementazioni WAN, una classificazione avanzata delle applicazioni e metriche dettagliate sulle prestazioni.