Due gli approcci per la realizzazione di infrastrutture digitali sicure e affidabili in grado di proteggere le aziende altamente interconnesse. Sono questi l'oggetto dell'apertura tenuta, alla RSA Conference Europe 2013, da Art Coviello, Executive Vice President di EMC ed Executive Chairman di RSA(divisione di sicurezza di EMC), e da Amit Yoran, Senior Vice President Unified Products di RSA.

Secondo Coviello, i professionisti della sicurezza devono far leva su un modello di sicurezza intelligence-driven, basato su tecnologie analitiche e Big Data, per definire il contesto atto a difendere efficacemente dati e reti aziendali dai cyber-attacchi diultima generazione.

Coviello ha anche evidenziato che i controlli individuali sono isolati, unidimensionali e a compartimenti stagni: quindi senza portare valore. Il contesto tuttavia può essere sviluppato integrando più controlli di sicurezza separati in grado di interagire e comunicare reciprocamente.

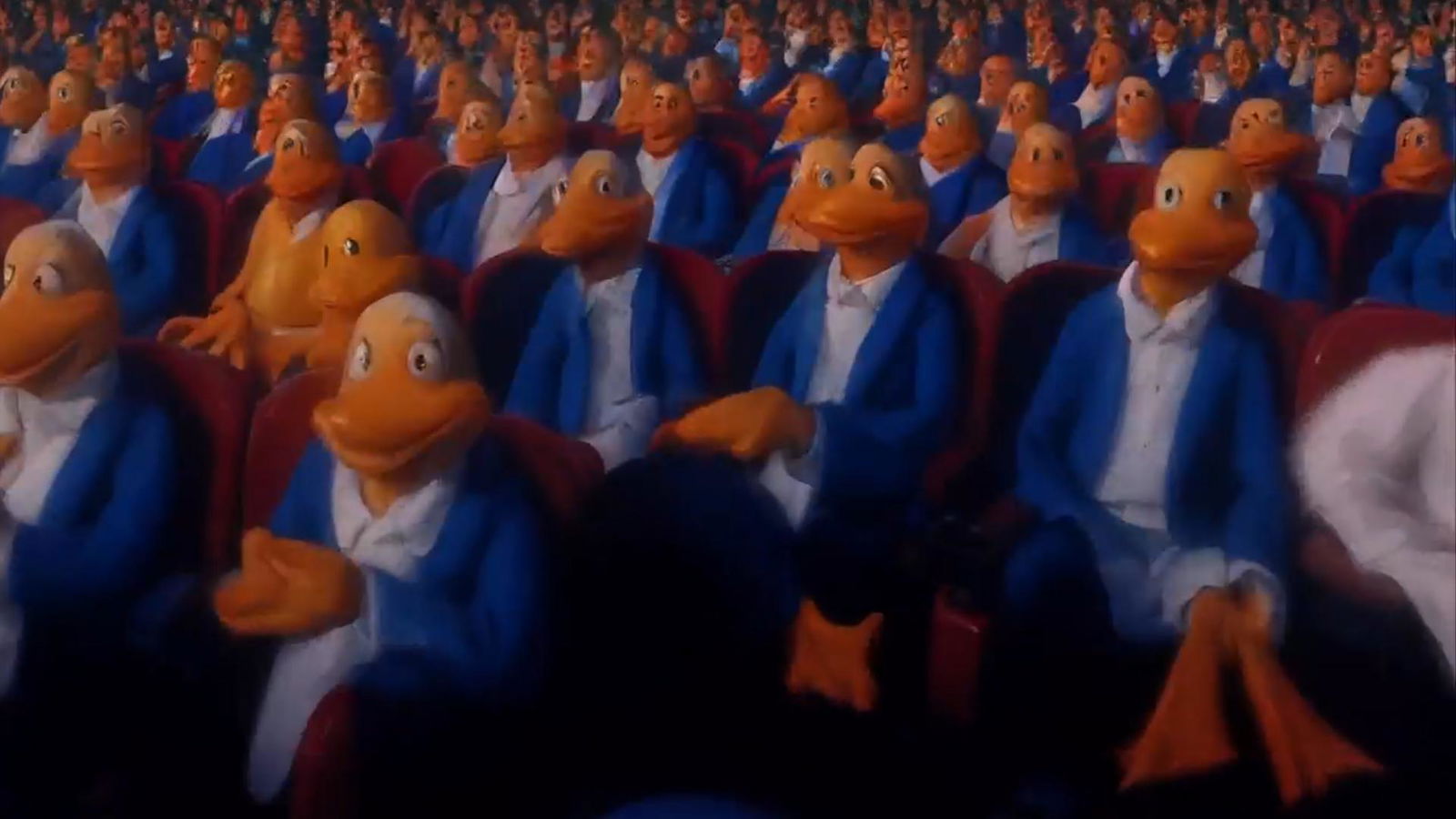

Ad Amsterdam la RSA Conference Europe 2013

Compreso il contesto "normale", cioè il comportamento tipico degli utenti e le modalità con cui le informazioni transitano sulle reti, si ha un riferimento che consente d'identificare rapidamente anche il minimo segnale di una potenziale intrusione o di un attacco imminente, evidenzia ancora Coviello.

Un modello a prova di futuro, per il quale iniziano a essere disponibili gli strumenti necessari, secondo gli executive RSA. Costoro hanno però evidenziato la necessità di un dialogo aperto e responsabile sui temi della sicurezza, della governance e della privacy.

Scendendo più in dettaglio, Amit Yoran ha posto l'accento sul modello di sicurezza intelligence-driven fondato in particolare su tre elementi:

- Visibilità – Le imprese devono avere il giusto livello di visibilità su reti, endpoint e dati di log, oltre a nuovi livelli di informazione derivati da identità, applicazioni, risorse e dai dati stessi.

- Analisi – La visibilità deve andare di pari passo con la capacità di analisi avanzata per fornire informazioni utili ai processi decisionali. Le decisioni devono essere analizzate da molteplici punti di vista per poter raggiungere gli obiettivi prefissati.

- Azione – Le imprese devono avere la capacità di reagire ed analizzare velocemente le informazioni che scaturiscono dalle accresciute capacità di visibilità e analisi. L'identificazione di una minaccia deve quindi integrarsi con le capacità di reazione e di intervento.

"Sicurezza e privacy possono trovare il perfetto allineamento nell'ambito di un contesto basato su trasparenza e buona governance", ha concluso Yoran. "Un modello di sicurezza intelligence-driven basato su strumenti e funzioni che forniscono un contesto chiaro è in grado di aiutare le imprese a tutelare la privacy individuale, i dati dei clienti e la proprietà intellettuale".

.jpg)