Il gruppo criminale Conti è noto per gli attacchi ransomware perpetrati a danno di diverse aziende, e ora il Threat Analysis Group (TAG) di Google ha scoperto che le operazioni criminali del gruppo sono in piena fase di evoluzione. Infatti, pare che Conti abbia iniziato a implementare il malware noto come Bumblebee, che va a sostituire il precedente e tristemente noto BazarLoader per la distribuzione di Cobalt Strike. Altri ricercatori, rispettivamente di Cybereason e Proofpoint, confermano l'uso di Bumblebee.

In sostanza, Bumblebee ha un funzionamento molto simile a BazarLoader e IceID, entrambi riscontrati in precedenti attacchi ransomware di Conti. A quanto pare, diversi operatori che hanno utilizzato BazarLoader in passato, hanno effettuato la transizione a Bumblebee per il rilascio di codice shell e per l'uso dei framework Cobalt Strike, Sliver, e Meterpreter, programmati per effettuare valutazioni di sicurezza dei sistemi bersaglio.

Proofpoint ha individuato diverse campagne e-mail mirate alla distribuzione di Bumblebee tramite allegati ISO con file DLL e collegamenti rapidi compromessi. Inoltre, le mail puntavano a un servizio di redirect basato sul servizio di distribuzione del traffico Prometheus TDS, attraverso il quale i download vengono filtrati in base a uso orario e cookie presenti sul computer della vittima. Tutto questo, per far sì che sulla macchina venisse scaricato l'ISO dannoso memorizzato tramite OneDrive.

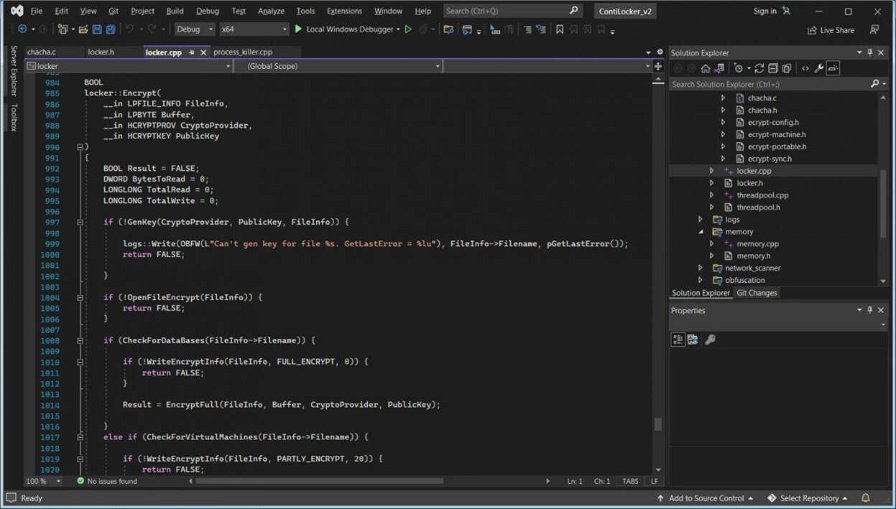

Sia Proofpoint che Cybereason hanno analizzato il codice di Bumblebee e si sono accorti che ci sono diverse analogie con TrickBot, tanto che si può ipotizzare o che si tratti dello stesso sviluppatore o, al limite, che il responsabile di Bumblebee sia in possesso del codice sorgente di TrickBot. In ogni caso, l'aspetto sconcertante è la rapidità con cui si diffonde il malware e il fatto che Bumblebee agisca anche da strumento polifunzionale per implementare payload di vari tipi di malware, ransomware incluso. Il codice stesso indica uno strumento molto sofisticato, ancora in fase di sviluppo attivo, capace di eludere anche gli antivirus più avanzati.