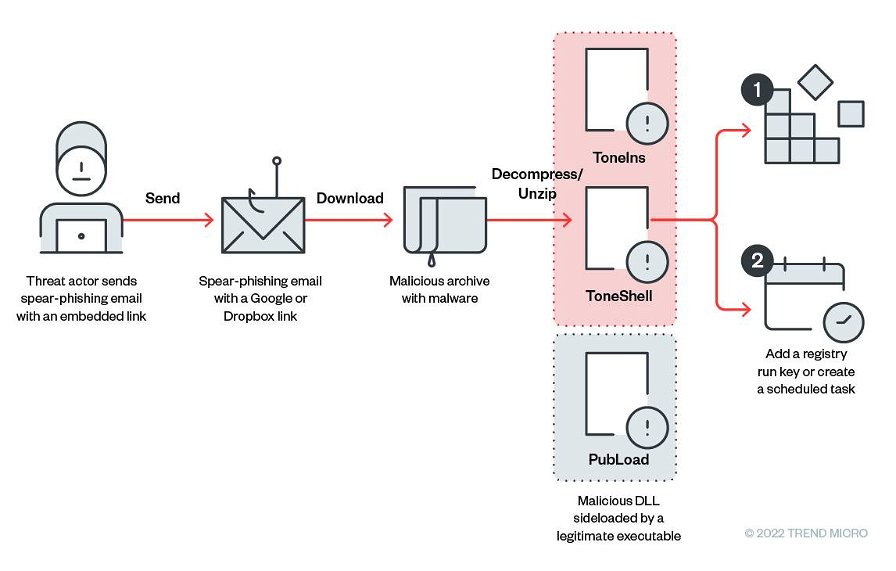

Secondo i ricercatori di Trend Micro, un gruppo hacker cinese noto come Mustang Panda, ha attaccato diversi bersagli dislocati in Australia, Giappone, Taiwan, tra gli altri. Le vittime appartengono principalmente a enti governativi, di ricerca e accademici e il vettore d'attacco costituiva in account Google utilizzati per inviare link a Google Drive via e-mail, allo scopo di diffondere un malware personalizzato.

I ricercatori affermano che gli hacker hanno inviato messaggi di natura geopolitica, infatti l'84% delle e-mail era indirizzato a organizzazioni di tipo legale o connesse a enti pubblici. Il link contenuto nelle e-mail indirizzava le vittime a una cartella su Google Drive o Dropbox, allo scopo di bypassare i meccanismi di sicurezza, per via della reputazione positiva di entrambi i servizi.

Una volta aperti i link, venivano scaricati dei file compressi in formato RAZ, ZIP o JAR, all'interno del quale erano contenuti malware come ToneShell, ToneIins e PubLoad. Un aspetto interessante è che, anziché aggiungere gli indirizzi di posta elettronica delle vittime al campo "A", gli hacker hanno utilizzato e-mail false, mentre gli indirizzi reali erano inseriti nel campo "CC", in questo modo era possibile eludere le analisi di sicurezza e ostacolare le indagini.

Dei tre malware inviati alle vittime, PubLoad è uno stager e consente di creare una presenza permanente tramite chiavi di registro e attività pianificate, decrittare codice shell e gestire le comunicazioni ai server C2. ToneIns è un installer di ToneShell, ovvero la backdoor principale, che sfrutta l'offuscamento tramite l'implementazione di handler personalizzati per le eccezioni di sicurezza. La backdoor, inoltre, non funziona in ambienti di debug, quindi è stata progettata per evitare le analisi in sandbox.

.png)