Curiosa iniziativa di GitLab che ha testato i propri collaboratori in remoto (remote-working) con una campagna di auto-phishing. L'obiettivo era semplice: ottenere le credenziali di accesso dei dipendenti. Come spiega Steve Manzuik di GitLab sulla pagina ufficiale, l'attacco è stato organizzato e messo in atto da un gruppo interno di GitLab, denominato Red Team. Con l'operazione RT-011 si è cercato di ingannare un campione di 50 dipendenti inducendoli a reimmettere le credenziali di accesso di GitLab.com su una pagina creata allo scopo.

Questa campagna mirata è considerata un esempio di attacco phishing di base, concentrato sull'ottenimento delle credenziali di autenticazione primarie tramite pagina di accesso fasulla. L'organizzazione dell'attacco è stata fatta secondo manuale ma senza eccessive rifiniture, si è voluto intenzionalmente lasciare delle piccole tracce che avrebbero potuto aiutare l'identificazione della non legittimità della comunicazione ricevuta.

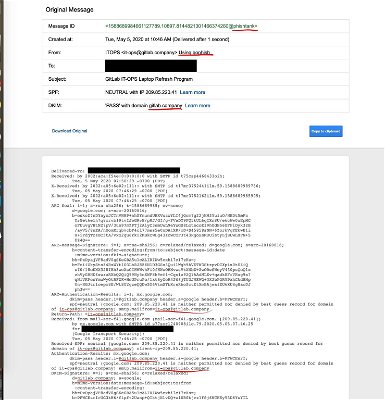

Ottenuto il dominio gitlab.company, il Red Team ha provveduto a configurarlo utilizzando GSuite di Google per facilitare la consegna della mail di attacco. I servizi di GSuite sono stati adeguatamente configurati per poter utilizzare DKIM ed ottenere autentici certificati SSL. Questo per aumentare l'affidabilità del dominio e renderlo così meno sospetto ai controlli automatici anti-phishing e ad una superficiale indagine umana. È stato utilizzato come framework il progetto open source GoPhish che permette un'elevata personalizzazione con comode funzionalità integrate per le analisi e l'acquisizione dei riscontri alle campagne di phishing. Con questa organizzazione, sono stati casualmente selezionati 50 collaboratori di GitLab come bersagli per la mail di phishing.

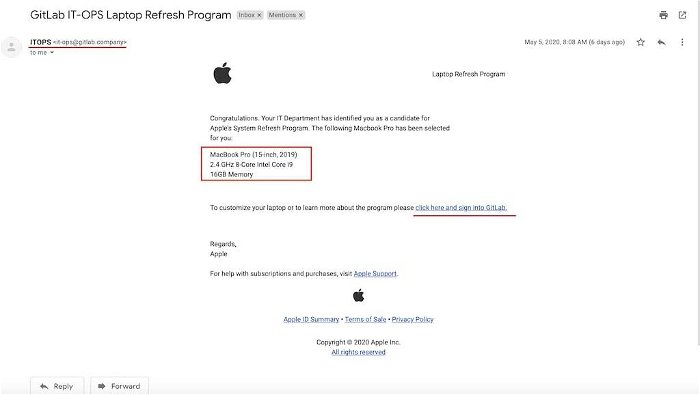

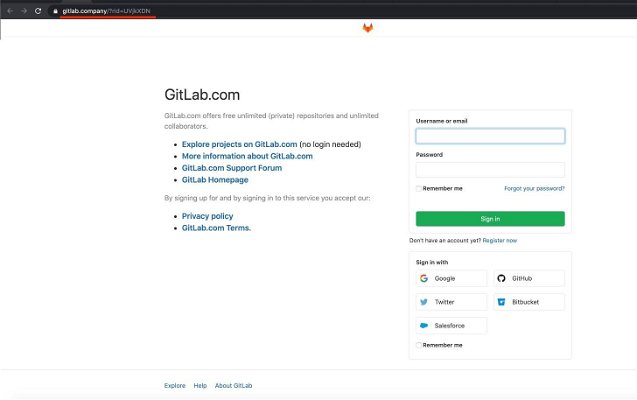

Come si vede, la mail è stata creata per sembrare una legittima offerta da parte del dipartimento IT per un upgrade del proprio portatile con un modello MacBook Pro. Alle vittime è stato chiesto di cliccare sul link per procedere con la configurazione e approfondire le modalità d'accettazione. Il link era ovviamente una pagina di accesso GitLab.com falsa hostata sul dominio gitlab.company. A questo punto il Red Team ha compiuto una scelta etica: mentre un malintenzionato sarebbe in grado di acquisire facilmente sia il nome utente che la password immesse nella pagina falsa, il Red Team ha stabilito di voler ottenere solo gli indirizzi e-mail e/o le username.

I risultati pubblicati sono eloquenti: sul campione di 50 collaboratori: il 34% (17) ha cliccato sul link presente nella e-mail di phishing e di questi il 59% (10) ha immesso e quindi esposto le proprie credenziali aziendali di GitLab. Rapportando il dato sulla massa campione, la campagna di phishing è riuscita ad acquisire il 20% delle credenziali di accesso delle vittime. Mentre solo un numero esiguo, il 12% (6), ha riportato dubbi e sospetti al dipartimento di Sicurezza IT di riferimento.

Il team segnala anche i punti critici verso cui la vittima di phishing avrebbe dovuto prestare più attenzione, come l'indirizzo di provenienza non convenzionale e legittimo, l'oggetto della mail che fa riferimento ad un modello (in questo caso MacBook Pro) non recentissimo e quindi potenzialmente inutile come upgrade (in quanto statisticamente già in uso ai collaboratori di GitLab) e vari riferimenti phishing nei dettagli della mail. Altri campanelli d'allarme erano rappresentati anche dall'URL della pagina falsa linkata o dalla richiesta di login nonostante si fosse già loggati.

Sulla statistica dell'azione di click, prima mossa della potenziale vittima, non c'è una unanime concordanza: uno studio di Verizon, 2020 Data Breach Investigations Report (DBIR), afferma che dovrebbe essere solo una percentuale del 3.4% circa; Rapid7 sostiene che questa percentuale in realtà si aggira dal 7% al 45%, in dipendenza dal sondaggio; KnowBe4 afferma invece che la percentuale di dipendenti potenziali vittime di phishing è del 27%.

In una dichiarazione ufficiale a The Register, Johnathan Hunt della Sicurezza IT di GitLab ha detto di essere soddisfatto di vedere che i risultati ottenuti sono migliori della media del settore, inizialmente il Team di attacco si aspettava una più alta percentuale di riuscita, riferendosi a quel 20%.

Ciò che ha portato alla luce, con questa campagna/studio, è che il lavoro da remoto è una modalità collaborativa in crescita a causa della pandemia di coronavirus e come conseguenza diretta il lavoratore diventa anche il proprio Amministratore IT, senza essere però cosciente di cosa questo significhi, con il risultato che il più delle volte l'inadeguatezza a questo compito porta risultati disastrosi.

Tanto per essere chiari, il business del phishing è nell'ordine di miliardi di dollari amercani. Lo stesso Hunt incoraggia le aziende a formare i propri dipendenti sulla sicurezza e su un sano livello di attenzione per le comunicazioni che avvengono via e-mail, puntualizzando che la gestione dell'identificazione e l'autenticazione multi-stadio sono e saranno davvero molto importanti e imprescindibili da un eco-sistema aziendale che si estende fino alle nostre mura domestiche.

Cerchi un SSD NVMe M.2 ultraperformante? Ecco il Sabrent Rocket da 500GB e fino a 3400/2000 MB/s in lettura/scrittura sequenziali, in offerta su Amazon.