Microsoft ha annunciato Secured-core PC, un nuovo programma di sicurezza messo a punto con i partner dell'ecosistema dei PC per proteggere il firmware dei computer da attacchi sofisticati, come quelli che possono arrivare dagli hacker di stato.

Il programma Secured-core PC richiede ai produttori di dispositivi e di processori di rispettare alcune rigide norme per assicurare che il firmware del sistema non possa essere modificato senza autorizzazione.

I PC "Secured-core" sfruttano identità, hardware, protezione del firmware e sistema operativo stesso per aggiungere un altro strato di sicurezza al di sotto del sistema operativo. Sono progettati insomma per impedire del tutto gli exploit del firmware, non solo rilevarli.

Le capacità del programma includono "caricamenti sicuri, protezione del dispositivo da vulnerabilità del firmware, protezione del sistema operativo dagli attacchi, impedire accessi non autorizzati a dati e dispositivi ed assicurare la protezione dell'identità e delle credenziali di dominio", spiega Microsoft.

Gli amministratori IT possono inoltre implementare una "zero trust network" (rete a fiducia zero) direttamente nell'hardware. Zero trust è un modello di sicurezza basato sul principio di mantenere rigorosi controlli di accesso e non fidarsi di nessuno per impostazione predefinita, anche di quelli già all'interno del perimetro della rete. In pratica sarà possibile limitare l'accesso di un utente alle sole funzioni necessarie per lavorare. Un'idea sempre più promossa pubblicamente e già usata internamente da Google.

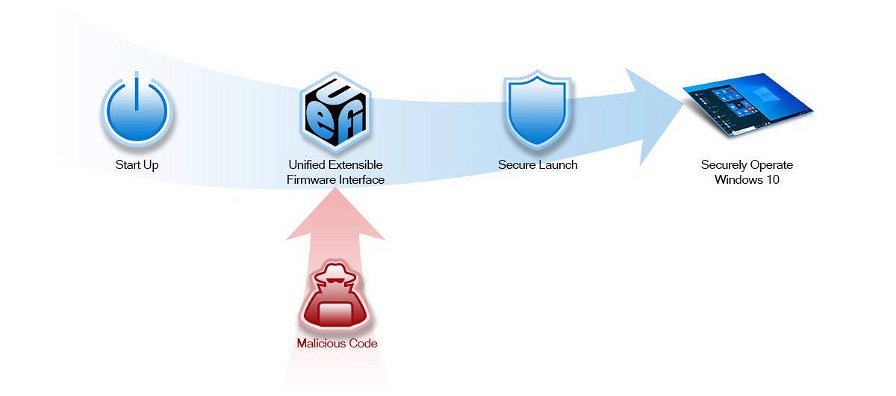

I Secured-core PC sfruttano le funzionalità di sicurezza dei nuovi chip di Intel, AMD e Qualcomm (Dynamic Root of Trust for Measurement, DRTM), il Platform Module 2.0 (TPM) e si avvalgono di una nuova funzionalità di Windows Defender chiamata System Guard Secure Launch che protegge il processo di avvio da attacchi al firmware. Aiuta inoltre a tutelare la sicurezza basata sulla virtualizzazione (virtualization-based security, VBS) implementata dall'hypervisor.

Al momento la lista dei Secured-core PC è ancora limitata, e tutte le soluzioni sono basate su CPU Intel. Ecco una lista dei portatili che seguono i dettami dell'iniziativa:

- Dell Latitude 5200 2-in-1

- Dell Latitude 7400 2-in-1

- Dynabook Portege X30-F, X40F e X50F

- HP Elite Dragonfly

- Lenovo ThinkPad X1 Yoga 4th Generation

- Lenovo ThinkPad X1 Carbon 7th Generation

- Panasonic Toughbook 55

- Surface Pro X for Business

Microsoft ha affermato che il programma si basa su principi di "limitata fiducia" nel firmware dei PC. Inoltre segue le migliori pratiche di sicurezza per isolare firmware e sistema operativo. I PC Secured-core sono dedicati principalmente ai professionisti di imprese che gestiscono dati sensibili come servizi finanziari, dati governativi e medici.

Nel 2018 i ricercatori hanno scoperto che il gruppo di cyberspionaggio AP28 aveva sfruttato falle nel firmware per iniettare malware su alcuni sistemi specifici. In 3 anni inoltre gli attacchi al firmware sono aumentati di 5 volte.

Le falle nel firmware sono difficili da rilevare ed eliminare in quanto "sopravvivono" all'azione degli strumenti di sicurezza e al ripristino del sistema operativo. Il firmware ha un accesso più diretto all'hardware rispetto al sistema operativo e ha anche privilegi più elevati.

In sintesi, il codice scritto nel firmware può oltrepassare gran parte di quello scritto nel SO. I malintenzionati che vogliono sfruttare questo stato di cose possono quindi minare il funzionamento di altri sistemi di sicurezza come Secure Boot o funzionalità implementate dall'hypervisor o dal sistema operativo.