Una volta sfruttato questo punto di ingresso, i criminali riescono rapidamente a penetrare nelle organizzazioni in modo capillare, tanto da poter elevare i privilegi utente fino al livello amministratore, per avere il controllo completo dei sistemi. Uno degli obiettivi principali, secondo i ricercatori, è l'accesso alle VPN aziendali, in quanto elemento cruciale per l'accesso diretto all'infrastruttura principale dell'azienda vittima dell'attacco.

Nel report si legge che nei casi documentati, venivano sfruttati gli account di posta elettronica di alcuni dipendenti, appositamente compromessi allo scopo di penetrare nel sistema tramite l'help desk (ad esempio con richieste di assistenza per l'accesso alla VPN aziendale o per il recupero delle credenziali). Il gruppo di criminali si sarebbe addirittura spinto a contattare direttamente alcuni dei dipendenti, offrendo denaro in cambio di credenziali o altre informazioni.

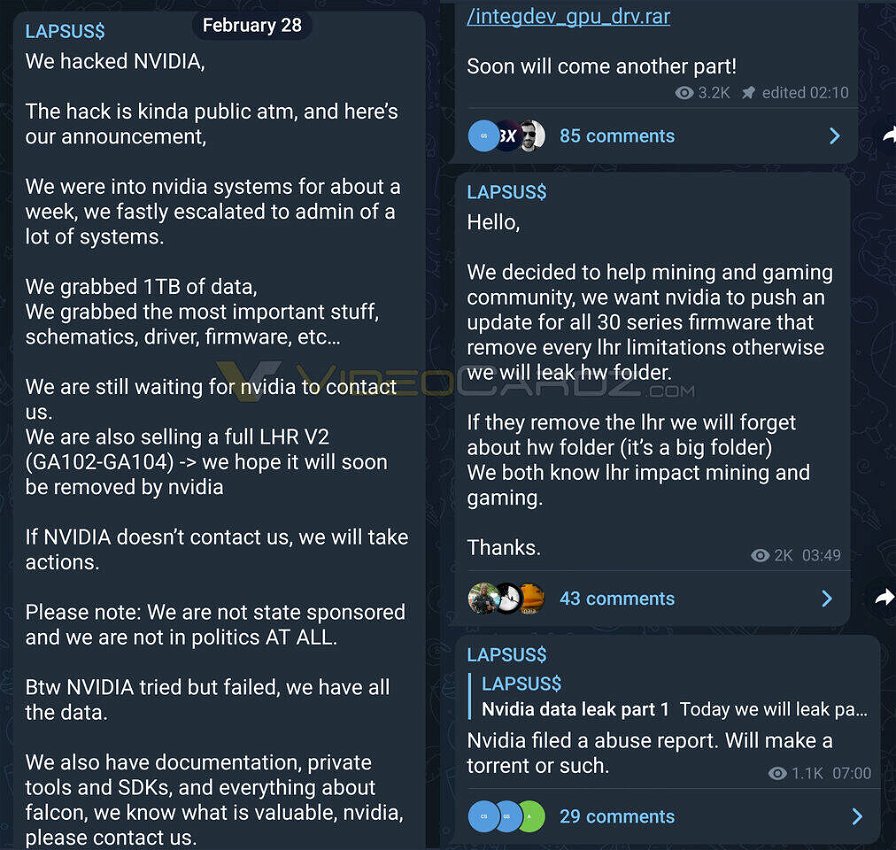

Altro aspetto peculiare di Lapsus$ è il fatto che il gruppo utilizza raramente i malware per l'analisi dell'ambiente delle vittime, preferendo sfruttare uno strumento assolutamente legittimo, ovvero ADExplorer di Sysinternals. L'obiettivo finale delle penetrazioni è sempre rubare dati, in particolare codice sorgente e proprietà intellettuali. Una volta completata l'operazione di raccolta dati, il gruppo elimina le proprie tracce neutralizzando l'infrastruttura cloud, ad esempio cancellando in massa macchine virtuali, dispositivi di archiviazione e così via.

Nel report di NCC Group, emerge anche un dato sconcertante: non è sempre chiara la motivazione dietro le operazioni di Lapsus$, soprattutto perché a volte non viene chiesto nemmeno un riscatto alle vittime. Ciò distingue in particolare il gruppo da altre gang criminali che perpetrano attacchi ransomware soprattutto per motivi economici. Ciò spiega l'imprevedibilità del gruppo Lapsus$ e, in parte, anche il "successo" riscosso negli ultimi tempi.